UNC3886

UNC3886, appelé CAULDRON PANDA par CrowdStrike, est un ensemble d'intrusions hautement qualifiées de type "China-nexus" dont on estime qu'elles soutiennent directement les objectifs des services de renseignement de l'État chinois.

Origine de l'UNC3886

Actif depuis au moins la fin de l'année 2021 et signalé publiquement à partir de février 2023, le groupe est connu pour :

- Expertise en matière d'exploitation de type "zero-day": ils ont exploité quatre vulnérabilités distinctes dans les produits Fortinet et VMware (CVE-2022-41328, -42475 ; CVE-2023-20867, -34048) avant que les correctifs des fournisseurs ne soient disponibles.

- Discipline des opérations et de la sécurité: utilisation de résolveurs de gouttes mortes (DDR) sur GitHub, de rootkits sur mesure et d'épurateurs de journaux pour réduire les artefacts médico-légaux.

- Pile de malware hybrides: implants propriétaires (WhizShell, variante SideWalk, portes dérobées VMCI), outils open-source personnalisés (FastReverseProxy, TinyShell, REPTILE, MEDUSA) et utilisation abusive de canaux SaaS de confiance (GitHub Pages, Google Drive) pour des opérations C2 secrètes.

Ces techniques sont en parfaite adéquation avec les priorités du Parti communiste chinois (PCC) en matière de collecte de renseignements, à savoir les chaînes d'approvisionnement technologiques, la recherche aérospatiale et l'infrastructure mondiale des télécommunications.

Pays visés par l'UNC3886

La télémétrie de la campagne se concentre autour des États-Unis et de Singapour, avec d'autres victimes en Asie du Sud-Est, en Océanie et, dans une moindre mesure, en Europe et en Afrique. La dispersion géographique reflète les points mondiaux où les chaînes d'approvisionnement aérospatiales des alliés des États-Unis et de Taïwan s'interconnectent et où transite le trafic télécom régional.

Industries ciblées par l'UNC3886

L'UNC3886 se concentre sur les organisations dont les réseaux fournissent ou transportent des communications stratégiques et de la propriété intellectuelle technique sensible. Les secteurs confirmés comprennent les opérateurs de télécommunications, les fournisseurs de satellites et d'aérospatiale commerciale, les fournisseurs d'équipements de réseau, les fournisseurs de cloudet (dans un échantillon plus restreint) les laboratoires technologiques gouvernementaux.

Les victimes de UNC3886

Les rapports publics citent au moins

- Un grand fournisseur de télécommunications américain (compromis en février 2023).

- Un fabricant aérospatial basé aux États-Unis (intrusion découverte en juin 2024).

- Un opérateur de télécommunications de Singapour (activité parallèle en juin 2024).

- Plusieurs opérateurs anonymes dont les hyperviseurs ESXi et les dispositifs FortiGate ont été cooptés lors de la "Campagne 23-022".

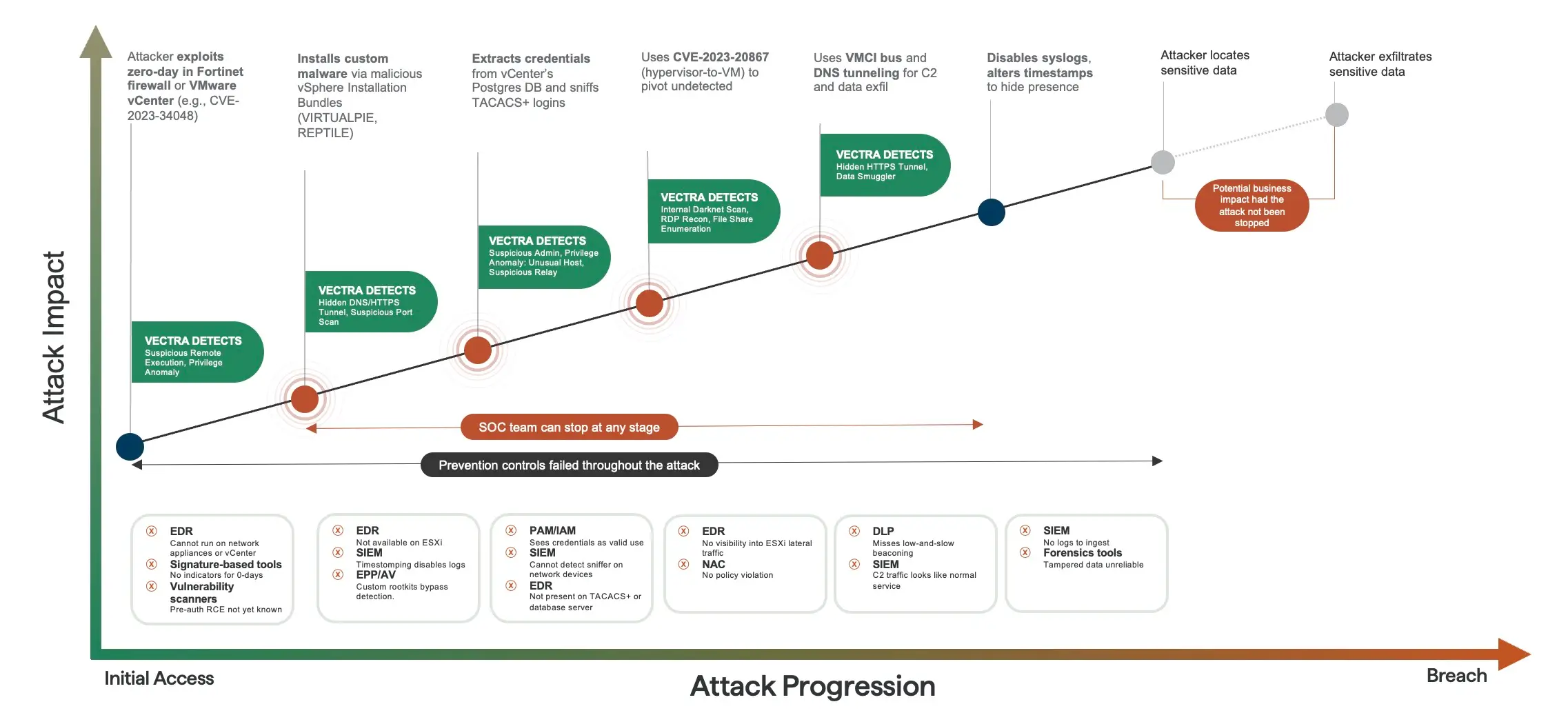

Les phases d'attaque de l'UNC3886

Exploite des CVE zero-day dans FortiOS SSL-VPN et VMware vCenter/Tools ; autre point d'ancrage via des informations d'identification TACACS+ ou SSH compromises récoltées précédemment.

Charge des modules de noyau REPTILE modifiés ou des rootkits MEDUSA LD_PRELOAD pour obtenir l'accès à la racine ; abuse des privilèges de vpxuser sur ESXi pour prendre le contrôle au niveau de l'hôte.

Cache les fichiers/processus via les commandes REPTILE, installe yum-versionlock pour geler les paquets OpenSSH antidatés et exécute le nettoyeur de journaux Hidemyass.

Portes dérobées ssh/sshdIl renifle le trafic TACACS+ avec LOOKOVER, déverse les mots de passe cryptés de la base de données vCenter et capture les identifiants en mémoire avec MEDUSA key-logging.

Exécute le binaire statique de Nmap (sc) pour les balayages de ports ; énumère les listes d'invités VMware et les données d'interface réseau des hôtes FortiGate et ESXi.

Exploite des clés/mots de passe SSH volés, des sessions d'administration FortiGate et CVE-2023-20867 Guest Operations pour passer d'une VM à l'autre et d'un appareil réseau à l'autre.

Utilise WhizShell et SideWalk pour mettre en scène des documents et des sorties de commande ; les portes dérobées VMCI (VIRTUALSHINE/-PIE/-SPHERE) diffusent des shells interactifs pour une collecte ciblée.

Déploie TinyShell et FastReverseProxy pour exécuter des commandes arbitraires ; déclenche des charges utiles par l'intermédiaire de scripts systemd ou de scripts RC créés par des rootkits.

RIFLESPINE télécharge des archives chiffrées via Google Drive ; MOPSLED récupère les instructions C2 sur GitHub puis tunnelise les données sur un TCP personnalisé avec ChaCha20.

L'objectif premier est l'espionnage, mais l'impact secondaire comprend la persistance des appareils en réseau et la manipulation potentielle de la chaîne d'approvisionnement ; aucune charge utile destructrice n'a été observée à ce jour.

Exploite des CVE zero-day dans FortiOS SSL-VPN et VMware vCenter/Tools ; autre point d'ancrage via des informations d'identification TACACS+ ou SSH compromises récoltées précédemment.

Charge des modules de noyau REPTILE modifiés ou des rootkits MEDUSA LD_PRELOAD pour obtenir l'accès à la racine ; abuse des privilèges de vpxuser sur ESXi pour prendre le contrôle au niveau de l'hôte.

Cache les fichiers/processus via les commandes REPTILE, installe yum-versionlock pour geler les paquets OpenSSH antidatés et exécute le nettoyeur de journaux Hidemyass.

Portes dérobées ssh/sshdIl renifle le trafic TACACS+ avec LOOKOVER, déverse les mots de passe cryptés de la base de données vCenter et capture les identifiants en mémoire avec MEDUSA key-logging.

Exécute le binaire statique de Nmap (sc) pour les balayages de ports ; énumère les listes d'invités VMware et les données d'interface réseau des hôtes FortiGate et ESXi.

Exploite des clés/mots de passe SSH volés, des sessions d'administration FortiGate et CVE-2023-20867 Guest Operations pour passer d'une VM à l'autre et d'un appareil réseau à l'autre.

Utilise WhizShell et SideWalk pour mettre en scène des documents et des sorties de commande ; les portes dérobées VMCI (VIRTUALSHINE/-PIE/-SPHERE) diffusent des shells interactifs pour une collecte ciblée.

Déploie TinyShell et FastReverseProxy pour exécuter des commandes arbitraires ; déclenche des charges utiles par l'intermédiaire de scripts systemd ou de scripts RC créés par des rootkits.

RIFLESPINE télécharge des archives chiffrées via Google Drive ; MOPSLED récupère les instructions C2 sur GitHub puis tunnelise les données sur un TCP personnalisé avec ChaCha20.

L'objectif premier est l'espionnage, mais l'impact secondaire comprend la persistance des appareils en réseau et la manipulation potentielle de la chaîne d'approvisionnement ; aucune charge utile destructrice n'a été observée à ce jour.

TTPs utilisées par UNC3886

Comment détecter UNC3886 avec Vectra AI

Foire aux questions

Comment l'UNC3886 arrive-t-il généralement en premier ?

En exploitant les vulnérabilités non corrigées de FortiGate ou de VMware vCenter/Tools, le retard dans la gestion des correctifs est le plus grand facteur de réduction des risques.

Quels sont les indicateurs précoces à rechercher ?

Sortie GitHub raw.githubusercontent.com de ESXi ou de vCenter, des créations inattendues de sockets VMCI et des fichiers inhabituels dans le système d'exploitation. /var/lib/fwupdd/.

Quelle télémétrie EDR expose le mieux REPTILE ?

Événements de chargement de modules en mode noyau (insmod, modprobe) à partir de chemins non standard, d'anomalies de processus cachées et de la disparition soudaine des /proc/<pid> entrées.

Les contrôles en réseau peuvent-ils arrêter la RIFLESPINE ?

Oui - L'inspection TLS ou le filtrage des sorties qui bloque les hôtes de l'API Google Drive pour les ressources de type serveur brisera la boucle C2.

Quelles sont les sources de journaux qui permettent de détecter les vols d'identifiants TACACS+ ?

Captures de paquets sur TCP/49, non-concordance des hachages sur TCP/49 tac_plus binaire, et les écritures à haute fréquence sur /var/log/tac* ou /var/log/ldapd*.gz.

Le durcissement SSH standard est-il suffisant ?

En partie ; déployer également la surveillance de l'intégrité des fichiers (FIM) sur /usr/bin/ssh, /usr/sbin/sshdet de permettre AllowTcpForwarding non ainsi que l'épinglage strict des versions afin que les remplacements malveillants soient signalés.

Comment repérer les abus de VMCI dans ESXi ?

Activer l'audit de l'interpréteur de commandes ESXi, surveiller /var/log/vmkernel.log pour VMCISock les événements de connexion, et de restreindre vmci0 dans la configuration VMX lorsqu'elle n'est pas nécessaire.

Quelle est la réaction immédiate en cas de découverte de WhizShell ?

Isoler l'hyperviseur, collecter la mémoire volatile, exporter les instantanés des disques des machines virtuelles et changer toutes les informations d'identification des services vCenter et ESXi ; la persistance existe probablement aussi sur les appliances FortiGate ou TACACS+.

L'authentification multifactorielle (AMF) est-elle utile ?

L'AMF sur les comptes VPN et les comptes SSH Linux/ESXi privilégiés perturbe les mouvements latéraux une fois que les informations d'identification sont recueillies, mais n' atténue pas les voies d'exploitation de type "zero-day".

Mesures d'atténuation à long terme recommandées ?

① gestion agressive du cycle de vie des correctifs/appareils virtuels ; ② signatures de prévention des exploits (IPS/NGFW) pour les CVE cités ; ③ lignes de base de l'intégrité de l'hôte pour les appareils de réseau ; ④ conception de comptes à moindre privilège et transmission d'audits TACACS+ ; et ⑤ manuels de chasse aux menaces en continu alignés sur la liste des TTP ci-dessus.