Je réfléchis encore (et je me remets) de la conférence Black Hat à Vegas. Cette année, l'ambiance était différente, plus énergique et les conversations plus significatives, pratiques et honnêtes. Voici ce que j'ai retenu, même si j'ai vu les choses à travers ma vision de l'IA de Vectra AI de Vectra AI :

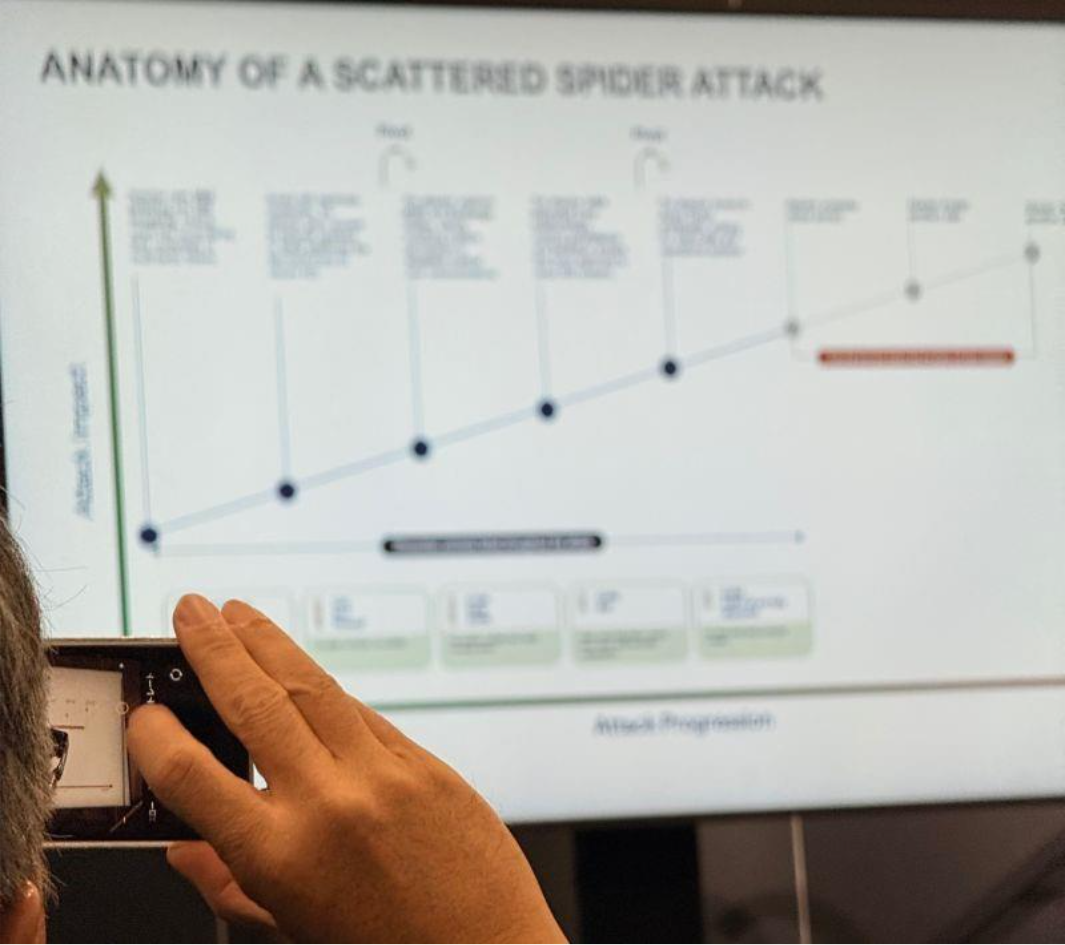

1. L'IA est désormais à la fois une arme et une cible. L'IA agentique - les systèmes autonomes - est détournée pour faire de la reconnaissance, exfiltrer des données et même aider les attaquants à échapper à la détection. Aucun malware n'est nécessaire. Si l'IA utilisée par les défenseurs n'est pas conçue pour penser comme les attaquants, c'est-à-dire pour penser et se déplacer aussi rapidement que les attaquants sur le réseau, l'identité et le cloud, le temps d'attaque par rapport au temps de défense va s'allonger.

2. La vérité est dans le paquet. Nous avons vu des travaux de recherche sur la création de tunnels dans les réseaux privés. Une fois à l'intérieur, les attaquants se fondent dans le trafic "normal", se cachent dans les flux cryptés et restent invisibles. C'est pourquoi la couverture du trafic est-ouest et nord-sud n'est pas facultative : elle est fondamentale.

3. L'identité est le nerf de la guerre. Le vol de jetons, l'abus de confiance fédérée et l'escalade des privilèges dans le cloud sont la nouvelle norme. Les attaquants ne piratent pas, ils se connectent. Et si vous ne surveillez pas l'activité de l'identité en temps réel, vous la manquerez.

4. Le risque de convergence est réel. Réseau, identité, Cloud, SaaS, IoT, OT - la sécurité voit de multiples surfaces d'attaque, les attaquants voient une surface d'attaque géante (nous l'appelons le réseau moderne). Tout ce dont les attaquants modernes ont besoin, c'est d'un moyen d'entrer (l'identité) et, une fois entrés, ils se fondent dans la masse, se cachent et se déplacent sans friction. D'où la question suivante : devrions-nous examiner la posture après la compromission (détection) autant que nous le faisons avant la compromission (prévention) ?

C'est peut-être moi et mes préjugés - j'entends ce que je veux entendre - mais je ne peux m'empêcher de repartir de Black Hat avec la conviction que le problème à résoudre est le suivant : les réseaux modernes, les attaques modernes et la défense contre ces attaques se résument à trois questions simples :

1. Peut-on les voir ? (Couverture)

2. Pouvons-nous les arrêter ? (Contrôle)

3. A quelle vitesse pouvons-nous les voir et les arrêter ? (Clarté)