Réseau moderne

Aperçu de la situation

Les réseaux modernes sont en constante évolution, connectant les utilisateurs, les appareils, les applications et les données dans de multiples environnements. Les identités et les charges de travail se déplaçant entre le site, le cloud, le SaaS et l'OT, les organisations sont confrontées à un paysage numérique en constante évolution qui exige de l'agilité et de la sensibilisation pour rester sécurisé et connecté.

Comment les réseaux modernes ont changé l'évolution des cyberattaques

Le concept de "réseau moderne" est apparu lorsque les organisations se sont développées au-delà des infrastructures physiques fixes. Alors que le périmètre était autrefois bien défini par les campus des entreprises, les centres de données sur site et les répertoires internes, les réseaux d'aujourd'hui s'étendent à de multiples environnements.

Ce changement n'est pas seulement une question de localisation. Il reflète les changements d'échelle, la diversité et le mouvement constant. Les charges de travail dans Cloud , l'adoption du SaaS et le travail hybride ont créé des systèmes interconnectés où les identités, les charges de travail et les appareils existent dans des états fluides. Chaque connexion ajoute de la complexité et, par conséquent, davantage d'opportunités pour les attaquants.

Pour mieux comprendre comment cette transformation façonne la façon dont nous envisageons la défense, Mark Wojtasiak, vice-président du marketing produit chez Vectra AI, explique ce qui définit le réseau moderne et pourquoi il est important pour les équipes de sécurité.

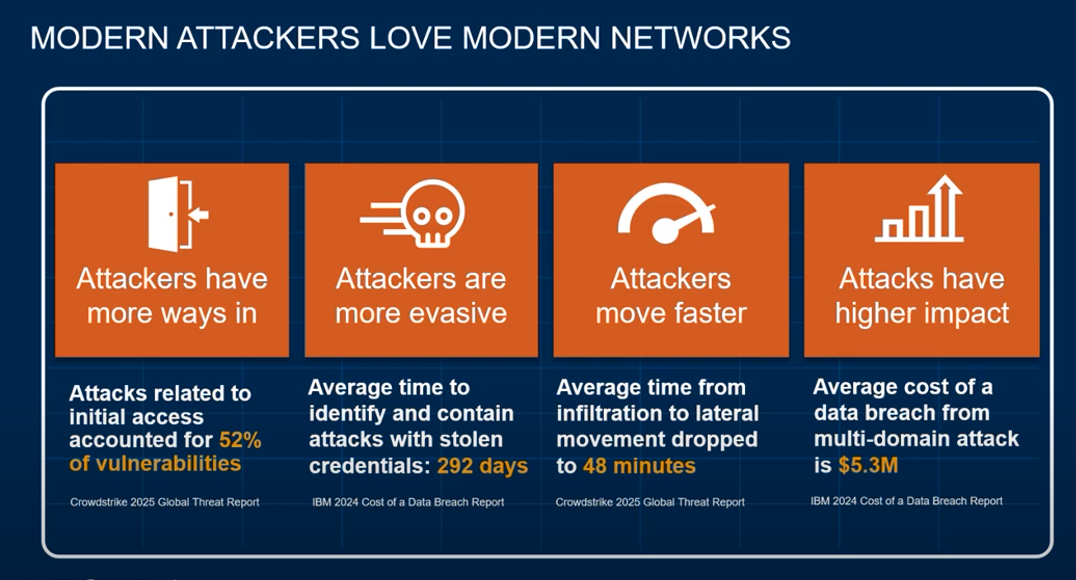

L'évolution rapide du mode de fonctionnement des réseaux a également entraîné une évolution rapide du déroulement des cyberattaques. cybercriminels exploitent désormais la vitesse et l'échelle comme des avantages fondamentaux, en ciblant le maillon le plus faible de tout système interconnecté.

Le passage des réseaux traditionnels aux réseaux modernes

Dans le passé, les réseaux d'entreprise étaient confinés et plus faciles à observer. Les défenseurs pouvaient surveiller le trafic entre des points d'extrémité prévisibles. Cette prévisibilité a disparu.

La pandémie a accéléré un mouvement qui avait déjà commencé - vers le travail à distance, les déploiements cloud et la dépendance à l'égard du SaaS. En quelques semaines, le travail à distance est passé de 6 % à 35 %, et 81 % des travailleurs occupent aujourd'hui des fonctions hybrides. Les organisations ont condensé en quelques mois des années de transformation numérique planifiée, en déplaçant les charges de travail vers le cloud, en développant les outils de collaboration et en fusionnant la technologie opérationnelle avec les réseaux informatiques.

Cet environnement exige un type de défense différent. Le passage des réseaux traditionnels aux réseaux modernes n'est pas seulement une transition technologique, mais aussi une transition structurelle. La même transformation qui a amélioré la collaboration et l'agilité a également élargi la surface d'attaque que les pirates peuvent exploiter.

La surface d'attaque des réseaux modernes

Les réseaux modernes n'ont plus de point d'entrée unique, ils s'étendent sur le site, le cloud, le SaaS, l'IoT/OT, les services d'identité et les intégrations tierces.

D'un point de vue statistique, l'expansion est réelle :

- 62% des équipes de sécurité des entreprises déclarent que leur surface d'attaque a augmenté au cours des deux dernières années, sous l'effet des intégrations externes et de l'cloud .

- 75 % des entreprises ont été victimes d'une violation ou d'un incident lié au SaaS au cours de l'année écoulée, même si 89 % d'entre elles se sentent confiantes dans la sécurisation de cet environnement.

- Les violations de SaaS ont augmenté de 300 %, principalement en raison de la compromission de l'identité, 85 % d'entre elles commençant par le vol d'informations d'identification, et certaines attaques conduisant à l'exfiltration de données en seulement 9 minutes.

- Les tentatives de violation de l'IdO ont bondi de 84 % en 2025, ce qui montre à quel point les terminaux non gérés augmentent considérablement les risques .

- 93 % des entreprises ont subi plusieurs violations d'identité cette année. Les identités machines prolifèrent rapidement, et 50 % des entreprises s'attendent à ce que leur empreinte identitaire triple bientôt.

En substance, chaque nouvelle application SaaS, dispositif IoT, endpoint non géré ou identité cloud fait évoluer la surface d'attaque vers l'extérieur en introduisant des angles morts que les attaquants sont impatients d'exploiter.

Protéger le réseau moderne d'aujourd'hui avec la NDR moderne de Vectra

Besoins de détection pour les réseaux modernes

Les attaquants prospèrent dans la complexité. Ils utilisent à leur avantage les lacunes entre les outils, la latence dans les flux de travail de détection et le manque de visibilité unifiée.

Ils se déplacent plus rapidement, s'adaptent plus vite et utilisent toutes les voies d'accès possibles à un réseau. La détection traditionnelle échoue souvent parce qu'elle traite chaque surface d'attaque séparément. En revanche, les attaquants considèrent l'ensemble du réseau interconnecté comme une seule et même surface d'attaque.

Cette vitesse est mesurable :

- Temps moyen entre l'infiltration et le mouvement latéral : 48 minutes (CrowdStrike).

Si les défenseurs ne peuvent pas voir l'ensemble de l'environnement en même temps, ils seront toujours plus lents que la menace qu'ils tentent de contenir.

Explorer toutes les techniques d'attaque modernes

Comment les équipes chargées des opérations de sécurité évoluent-elles ?

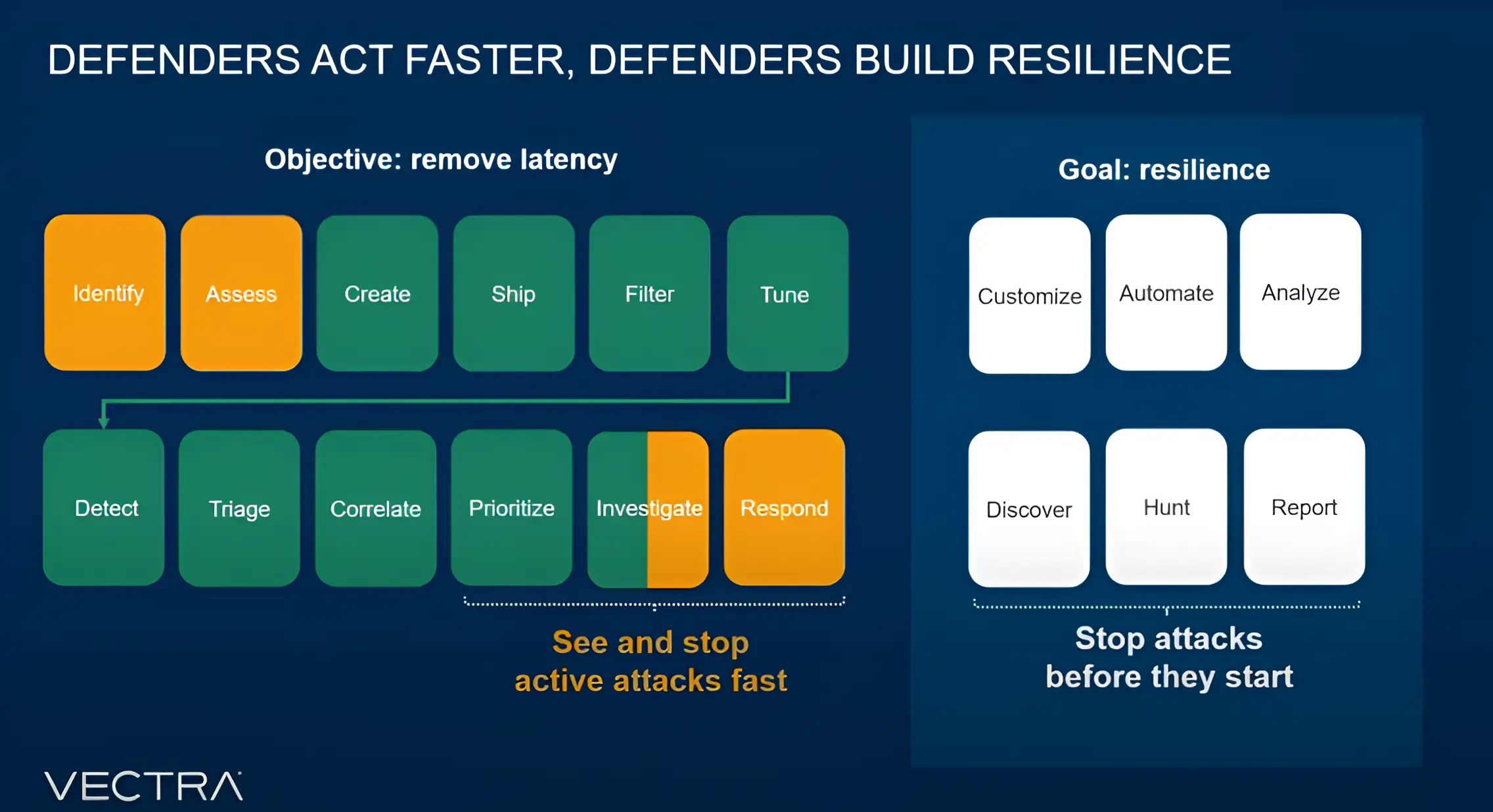

Les équipes chargées des opérations de sécurité sont passées d'une réponse réactive, incident par incident, à une approche proactive, fondée sur le renseignement. Cette évolution est nécessaire car les attaques modernes modernes évoluent trop rapidement pour permettre de longs cycles d'enquête.

Les défenseurs demandent avant tout deux choses : des signaux de meilleure qualité et des temps de réponse plus rapides. Sans alertes précises et riches en contexte, les équipes chargées des opérations de sécurité perdent un temps précieux à trier le bruit. Sans rapidité, même les meilleurs signaux arrivent trop tard pour stopper une attaque.

En éliminant le temps de latence dans la détection, en automatisant le triage et en donnant la priorité aux menaces les plus dangereuses, l'IA permet aux équipes chargées des opérations de sécurité de se concentrer sur l'arrêt des attaques réelles en cours.

Le rôle et l'impact de la NDR moderne

détection et réponse aux incidents donne aux défenseurs la capacité de voir l'activité des attaquants que les outils traditionnels de endpoint ou de périmètre peuvent manquer. Dans le réseau moderne, qui couvre les centres de données sur site, le cloud, le SaaS, les systèmes IoT/OT et les identités distribuées, il observe le trafic et les comportements lorsque les attaquants se déplacent latéralement, escaladent leurs privilèges ou pivotent entre les environnements.

La NDR moderne moderne est plus efficace lorsqu'elle met en corrélation les signaux de tous ces domaines en une vue unique et cohérente. Ce faisant, elle élimine le bruit des enquêtes, met en évidence les comportements les plus importants et permet aux défenseurs d'agir avant que les intrusions ne s'étendent davantage.

Les attaquants considèrent déjà le réseau moderne comme une surface d'attaque géante. Cette perspective leur permet d'étendre leurs campagnes plus rapidement que les défenseurs ne peuvent réagir. C'est en voyant le réseau sous le même angle que la NDR moderne devient indispensable.

"Les attaquants pensent simplement à une surface d'attaque réseau géante, et cette façon de penser leur permet d'étendre leurs programmes et leurs campagnes beaucoup plus rapidement que nous ne pouvons le faire".

- Mark Wojtasiak, vice-président du marketing produit, Vectra AI

Modèles d'architecture des réseaux modernes

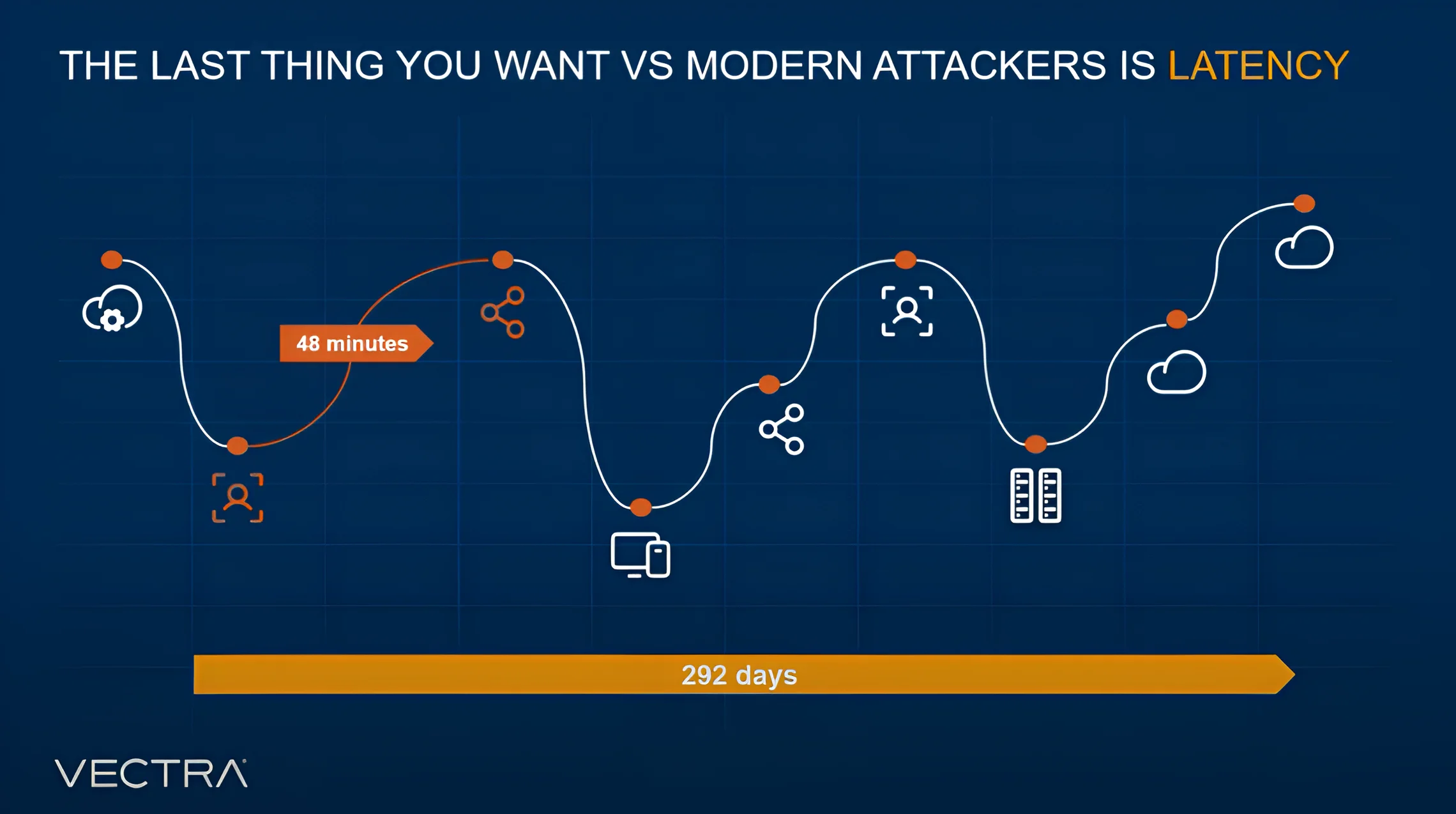

Les réseaux modernes partagent des modèles structurels qui permettent une collaboration mondiale et une innovation rapide, mais ils augmentent également l'avantage des attaquants s'ils ne sont pas contrôlés. Chaque modèle modifie l'endroit où le temps de latence apparaît dans la détection et la réponse, et le temps de latence est exactement ce que les attaquants modernes recherchent. attaquants modernes modernes.

- Adoption de solutions hybrides et cloud : Les charges de travail passent d'un environnement à l'autre, souvent en passant par plusieurs fournisseurs. Cela accroît la complexité de la surveillance et du contrôle de l'accès.

- L'identité, nouveau périmètre : Les identités des utilisateurs et des machines remplacent les limites fixes du réseau. Des informations d'identification compromises peuvent permettre d'accéder directement à des systèmes critiques.

- Convergence des technologies de l'information et des technologies opérationnelles : les systèmes de technologies opérationnelles sont désormais connectés aux réseaux de technologies de l'information. Cela crée de nouvelles opportunités pour les attaquants de se déplacer latéralement.

- Croissance des appareils non gérés et des identités des machines : Les appareils IoT, les équipements BYOD et les comptes de service fonctionnent souvent en dehors des contrôles de sécurité traditionnels.

Lorsque ces schémas se croisent, les attaquants disposent de plusieurs moyens d'entrer et de progresser rapidement si les défenseurs sont ralentis par des délais d'investigation. Le diagramme ci-dessous illustre cette réalité : le temps moyen entre l'infiltration et le mouvement latéral n'est que de 48 minutes, alors que les défenseurs peuvent passer en moyenne 292 jours à gérer les conséquences d'une brèche non détectée. Ce déséquilibre montre pourquoi il est essentiel d'éliminer le temps de latence pour défendre les architectures modernes.

L'approche de Vectra AI

Vectra AI s'attache à supprimer les temps de latence et à fournir des signaux d'attaque précis et hiérarchisés sur le réseau, l'identité et le cloud. En couvrant plus de 90 % des techniques MITRE ATT&CK , notre plateforme de détection IA garantit une visibilité sur les comportements les plus pertinents des adversaires.

Les signaux sont corrélés en temps réel et intégrés directement dans les flux de travail des SOC et des SIEM. Cette approche permet aux défenseurs d'agir en quelques minutes, et non en quelques heures, et garantit que leurs efforts sont consacrés aux menaces les plus importantes.

Visitez la plateforme Vectra AI pour découvrir la protection contre la NDR des réseaux modernes.

Principes fondamentaux liés à la cybersécurité

Foire aux questions

Qu'est-ce qu'un réseau moderne ?

Un réseau moderne n'est plus confiné à un seul emplacement ou à un périmètre fixe. C'est un environnement interconnecté qui mélange des systèmes sur site, des charges de travail cloud , des applications SaaS, des appareils IoT et OT, et des identités humaines et machines. Ces composants évoluent et interagissent en permanence, d'où l'importance de comprendre les éléments qui forment ce paysage, tels que :

- Composants sur site, cloud, SaaS, IoT et OT

- Identités hybrides de l'homme et de la machine

- Changements continus dans les appareils, les charges de travail et les emplacements des utilisateurs

Pourquoi les réseaux modernes ont-ils besoin d'une détection avancée ?

Les réseaux modernes offrent aux attaquants de nombreux points d'entrée possibles. Les cybercriminels opèrent souvent dans plusieurs domaines au cours d'une même campagne, passant de l'infiltration au mouvement latéral en moins d'une heure. La détection et la corrélation de cette activité avant qu'elle ne se propage nécessitent une visibilité sur les principaux facteurs de risque, notamment :

- Ciblage de plusieurs surfaces dans une seule campagne

- Mouvement latéral en 48 minutes en moyenne (CrowdStrike)

- Le besoin d'une visibilité unifiée qui s'étend sur le site, le cloud, le SaaS, l'identité et l'IoT/OT.

- Lacunes dans la couverture des endpoint , lorsque certains appareils ne sont pas enregistrés dans le système EDR, ou lorsque les attaquants contournent complètement le système EDR.

Comment les équipes SecOps peuvent-elles garder une longueur d'avance sur les menaces modernes ?

Les centres d'opérations de sécurité passent de réponses réactives à des modèles de défense proactifs. En intégrant des signaux provenant de toute la surface d'attaque, en appliquant l'IA pour réduire le temps de latence et en concentrant les analystes sur des enquêtes à plus forte valeur ajoutée, les SOC modernes peuvent mieux s'adapter à la vitesse des attaquants. Cette approche repose sur plusieurs pratiques fondamentales, par exemple :

- Corrélation des alertes provenant du réseau, de l'identité et des sources cloud

- Utiliser l'IA pour hiérarchiser les menaces les plus critiques et réduire le bruit

- Allouer plus de temps à la recherche proactive des menaces et aux enquêtes

Comment un réseau NDR moderne améliore-t-il l'efficacité du SOC ?

Un NDR réseau moderne rassemble la télémétrie du réseau, de l'identité et du cloud pour former une image unifiée de l'activité des attaquants. Cette corrélation en temps réel augmente la précision, réduit les faux positifs et raccourcit les cycles d'investigation. L'efficacité du SOC s'améliore lorsque les équipes peuvent agir sur la base des avantages suivants :

- Visibilité intégrée et multi-domaine en une seule vue

- Jusqu'à 99 % de réduction du bruit d'alerte

- Réduction du temps d'enquête pouvant aller jusqu'à 50

Quelles sont les architectures qui définissent un réseau moderne aujourd'hui ?

Les architectures de réseau modernes sont conçues pour la flexibilité et les opérations distribuées, mais elles introduisent également de nouveaux défis en matière de sécurité qui doivent être relevés. Ces défis sont liés aux modèles architecturaux de base qui façonnent la plupart des environnements d'entreprise aujourd'hui, tels que :

- Adoption du cloud cloud et du cloud

- Opérations intégrées en mode SaaS

- Périmètres de sécurité centrés sur l'identité

- Convergence des technologies de l'information et des technologies de l'information

Ensemble, ces architectures créent un écosystème hautement dynamique et interconnecté, élargissant la surface d'attaque et augmentant la nécessité d'une visibilité et d'une détection unifiées dans tous les domaines.