Aussi loin que je me souvienne, les entreprises ont toujours compté sur la prévention et les contrôles basés sur des politiques pour la sécurité, en déployant des produits tels que des logiciels antivirus, des IDS/IPS et des pare-feux.

Mais comme nous le savons maintenant, et comme l'ont déclaré les cabinets d'études du secteur, elles ne sont pas suffisantes pour faire face de manière adéquate à l'environnement actuel des menaces, qui est inondé par un éventail vertigineux d'attaques avancées et ciblées.

Dans le but de fournir une orientation solide, Gartner a conseillé aux architectes de la sécurité de l'information de procéder comme suit :

- Passer d'un état d'esprit de "réponse aux incidents" à un état d'esprit de "réponse continue" en partant du principe que vos systèmes sont compromis et nécessitent une surveillance et une remédiation permanentes ; et

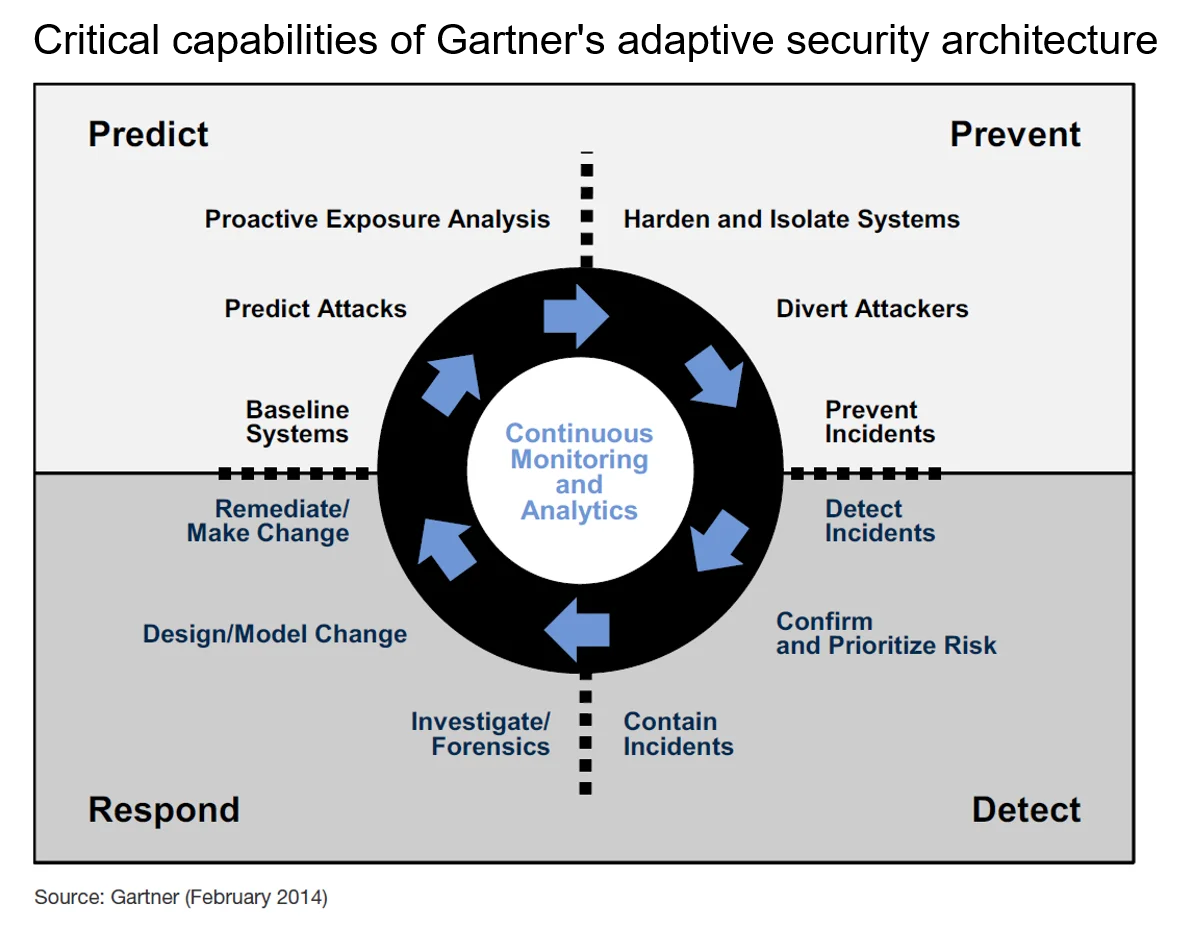

- Adopter une architecture de sécurité adaptative pour se protéger contre les menaces avancées en utilisant les 12 capacités critiques de Gartner comme cadre.

Composantes d'une architecture de sécurité adaptative

L'architecture de sécurité adaptative à laquelle se réfère Gartner offre une surveillance et une visibilité continues et omniprésentes. "Pour permettre une réponse véritablement adaptative et basée sur le risque aux menaces avancées, le cœur du processus de protection de la sécurité de la prochaine génération sera une surveillance et une visibilité continues et omniprésentes, analysées en permanence pour détecter les signes de compromission."

"La surveillance de l'entreprise doit être omniprésente et englober autant de couches de la pile informatique que possible, y compris l'activité du réseau, les points d'extrémité, les interactions du système, les transactions des applications et la surveillance de l'activité de l'utilisateur.

Des capacités améliorées de prévention, de détection, de réponse et de prédiction sont toutes nécessaires pour faire face à tous les types d'attaques, qu'elles soient "avancées" ou non. En outre, ces capacités ne doivent pas être considérées comme cloisonnées ; au contraire, elles doivent fonctionner intelligemment ensemble en tant que système intégré et adaptatif pour constituer un processus de protection complet contre les menaces avancées".

Comme aucun produit ne peut à lui seul fournir une solution de sécurité complète, les fournisseurs doivent s'associer pour offrir aux clients une solution complète et interopérable.

Les fonctionnalités et les processus qui entrent dans la catégorie de la prévention doivent réduire la surface d'attaque en bloquant les menaces connues avant qu'elles n'aient un impact sur l'entreprise.

Conçue pour repérer les attaques qui échappent à la sécurité préventive, une bonne détection devrait réduire le temps de séjour des menaces ainsi que les dommages qu'elles peuvent causer.

Des capacités de réaction sont nécessaires pour enquêter sur les problèmes de sécurité découverts et y remédier, y compris l'analyse médico-légale, l'analyse des causes profondes et la recommandation de mesures préventives pour éviter de futurs incidents.

Enfin, la technologie prédictive devrait intégrer les informations recueillies par la communauté de la cybersécurité en réponse à des événements réels et à des menaces anticipées.

Quelle est la suite des événements ?

Sur le plan opérationnel, vous serez mieux loti avec des solutions intégrées qui offrent une architecture de sécurité adaptative.

Utilisez la note de recherche Conception d'une architecture de sécurité adaptative pour la protection contre les attaques avancées pour évaluer vos investissements et compétences existants afin de déterminer les lacunes. Utilisez également cette architecture pour évaluer les nouveaux fournisseurs et les nouvelles solutions.

Insistez sur la nécessité d'une surveillance et d'une visibilité permanentes et omniprésentes de l'ensemble de votre réseau et veillez à ce que les données collectées soient analysées en permanence pour détecter les signes de compromission.

Veillez également à ce que votre infrastructure de sécurité prenne en charge l'intégration avec des solutions robustes de réponse aux menaces afin de garantir la mise en quarantaine des dispositifs hôtes, l'arrêt des processus malveillants et l'application automatique d'autres mesures visant à sécuriser l'entreprise.

En suivant ces étapes essentielles, votre équipe de cybersécurité peut gagner énormément de temps et d'efforts, et elle sera en mesure de prendre des mesures rapides et décisives avant que les cyberattaques n'entraînent des pertes de données ou des dommages.

Comment Vectra permet la mise en œuvre d'une architecture de sécurité adaptative

Pour obtenir des informations détaillées sur la manière dont Vectra répond au besoin d'une architecture de sécurité adaptative, téléchargez ce document gratuit sur la conformité.

"Designing an Adaptive Security Architecture for Protection from Advanced Attacks", par Neil MacDonald et Peter Firstbrook, 12 février 2014, mis à jour le 28 janvier 2016, ID G00259490, https://www.gartner.com/doc/2665515/designing-adaptive-security- architecture-protection