Détecter et atténuer les cyberattaques avec Vectra et VMware Carbon Black

En savoir plus sur notre partenariat.

Télécharger le dossier d'intégration

L'intégration de Cognito® Detect de Vectra® à VMware Carbon Black Cloud™ Endpoint permet aux équipes de sécurité d'automatiser la détection des cyberattaquants cachés en temps réel, tout en unifiant le contexte du réseau et des endpoint afin de vérifier et d'isoler rapidement les menaces avancées dans l'entreprise.

Ensemble, Cognito Detect et Carbon Black Cloud Endpoint résolvent les problèmes de sécurité les plus persistants auxquels sont confrontées les entreprises aujourd'hui : Trouver et arrêter les cyberattaques actives tout en tirant le meilleur parti du temps et de la main-d'œuvre limités des équipes de sécurité informatique.

La nécessité d'une nouvelle approche de la sécurité

Les cyberattaquants modernes peuvent facilement échapper aux défenses de sécurité préventives au périmètre du réseau. Incapables de s'appuyer uniquement sur les défenses préventives, les équipes de sécurité doivent enquêter manuellement sur les menaces et passer au crible le bruit à la recherche d'un signal faible.

Dans la pratique, cela signifie souvent que les cyberattaques sont d'abord détectées et signalées par un tiers externe, ce qui transforme leur découverte en un exercice médico-légal postérieur à l'intrusion plutôt qu'en un exercice proactif d'atténuation de l'attaque.

Un nouveau modèle de détection des menaces

Cognito Detect de Vectra automatise la détection des cybermenaces cachées en analysant en continu l'ensemble du trafic réseau - des charges de travail du cloud et du centre de données aux appareils utilisateur et IoT - pour détecter les premiers signes des comportements des attaquants.

En plus de corréler automatiquement les menaces détectées avec les équipements hôtes attaqués, Cognito Detect fournit un contexte unique sur ce que font les attaquants et donne la priorité aux menaces qui représentent le plus grand risque. Les équipes de sécurité peuvent ainsi rapidement consacrer leur temps et leurs ressources à la prévention ou à l'atténuation des pertes.

Grâce à l'intelligence artificielle, Cognito Detect combine la science des données, l'apprentissage automatique et l'analyse comportementale pour révéler les comportements d'attaque sans signatures ni listes de réputation. Cognito Detect révèle même les menaces dans le trafic crypté sans utiliser de décryptage.

Intégrer facilement le contexte du réseau et des endpoint

Lorsqu'une menace est détectée, Cognito Detect et CB Cloud Endpoint permettent aux équipes de sécurité d'accéder instantanément à des informations supplémentaires à des fins de vérification et d'investigation. Les identifiants d'hôtes et autres données sur les périphériques hose de VMware CarbonBlack sont automatiquement affichés dans l'interface utilisateur de Cognito Detect.

Ensuite, un simple clic permet aux équipes de sécurité de passer facilement de l'interface Cognito Detect à l'interface CB Cloud Endpoint pour le même appareil hôte ou de se connecter directement à l'appareil hôte en toute sécurité à l'aide de la fonction CB Cloud Endpoint LiveResponse.

CB Cloud Endpoint révèle facilement les caractéristiques et les comportements d'une menace qui ne sont visibles qu'à l'intérieur de l'appareil hôte, tandis que CB Cloud fait de même pour les charges de travail cloud . Cela permet aux équipes de sécurité de vérifier rapidement et de manière concluante une cybermenace tout en apprenant davantage sur la manière dont la menace se comporte sur l'appareil hôte - ou dans le cloud - lui-même.

Agir avec Lockdown

En plus de réduire le temps d'investigation des menaces, Cognito Detect et CB Cloud Endpoint permettent aux équipes de sécurité de prendre des mesures rapides et décisives. Armées du contexte du réseau et des endpoint , les équipes de sécurité peuvent rapidement isoler du réseau les appareils hôtes compromis afin de mettre fin aux cyberattaques et d'éviter les pertes de données.

La fonction Host Lockdown permet à la plateforme Vectra Cognito de désactiver automatiquement les hôtes qui présentent une activité suspecte au niveau du endpoint ou par le biais d'applications cloud . Si les analystes doivent prendre les choses en main, ils ont la possibilité de désactiver manuellement les hôtes au cours d'une enquête de sécurité. La désactivation d'un hôte ralentit considérablement une attaque active en limitant l'accès d'un attaquant à des ressources supplémentaires. Cela réduit considérablement la portée de l'attaque et donne au centre d'opérations de sécurité (SOC) plus de temps pour enquêter sur les attaques et y remédier.

Host Lockdown veille à ce que l'automatisation provoque le moins de perturbations possible, tout en vous donnant l'assurance que les attaquants sont stoppés dans leur élan.

À propos de Vectra

Leader de la détection et réponse aux incidents (NDR), Vectra® AI protège vos données, vos systèmes et votre infrastructure. Vectra AI permet à votre équipe SOC de découvrir et de répondre rapidement aux attaquants potentiels, avant qu'ils n'agissent.

Vectra AI identifie rapidement les comportements et activités suspects sur votre réseau étendu, qu'il soit sur site ou dans le cloud. Vectra les trouve, les signale et alerte le personnel de sécurité pour qu'il puisse réagir immédiatement.

Vectra AI est Security that thinks® (la sécurité qui pense). Il utilise l'intelligence artificielle pour améliorer la détection et la réponse au fil du temps, en éliminant les faux positifs afin que vous puissiez vous concentrer sur les vraies menaces.

À propos de VMware Carbon Black

VMware Carbon Black a conçu la plateforme de sécurité des endpoint nouvelle génération la plus complète, permettant aux entreprises d'arrêter le plus grand nombre d'attaques, de voir toutes les menaces, de combler les failles de sécurité et de faire évoluer leurs défenses. La plateforme VMware CarbonBlack Cloud™ Endpoint Platform aide les entreprises de toutes tailles à remplacer les technologies antivirus héritées, à verrouiller les systèmes et à armer les équipes de réponse aux incidents avec des outils avancés pour traquer les menaces de manière proactive.

La plate-forme

La plate-forme

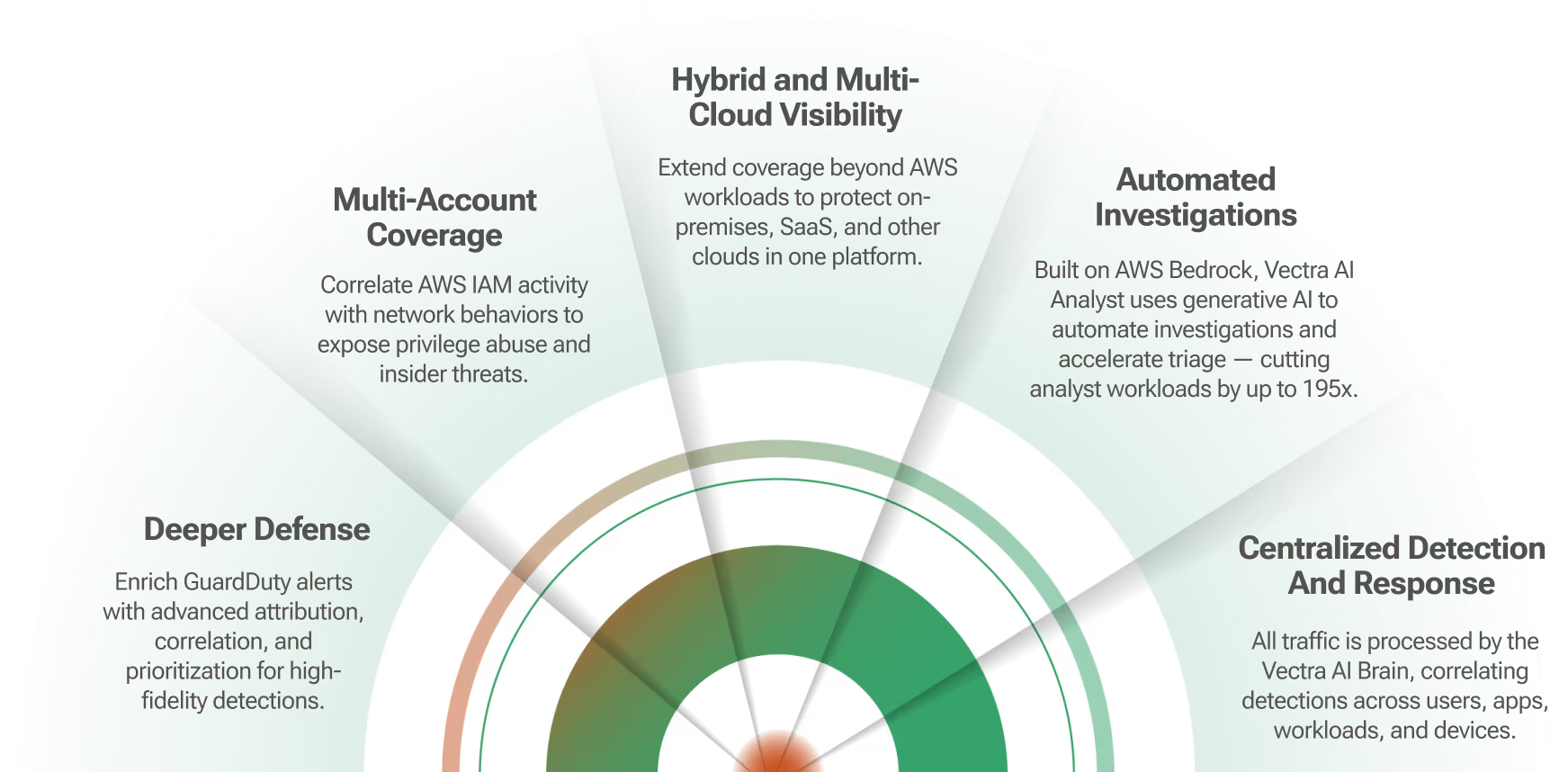

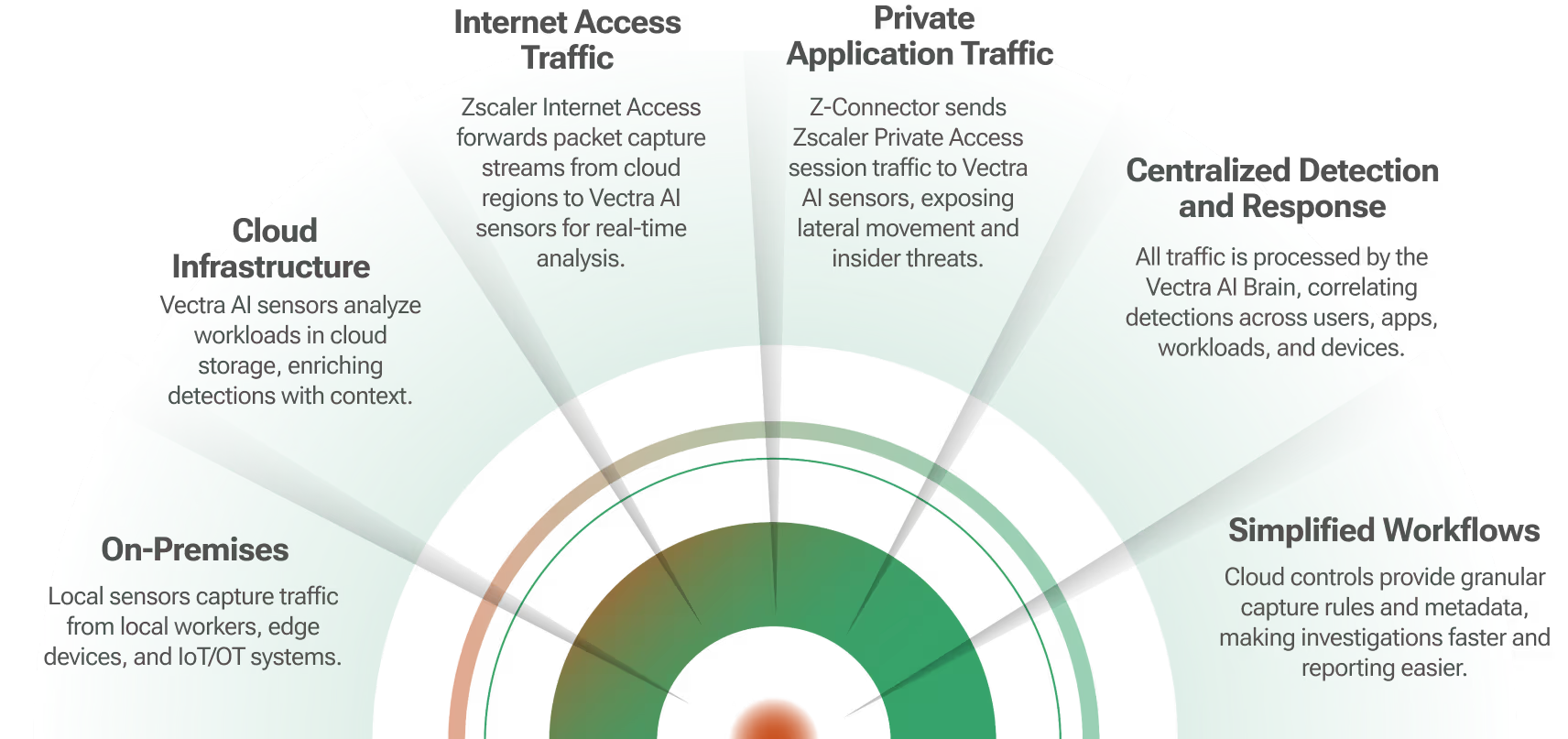

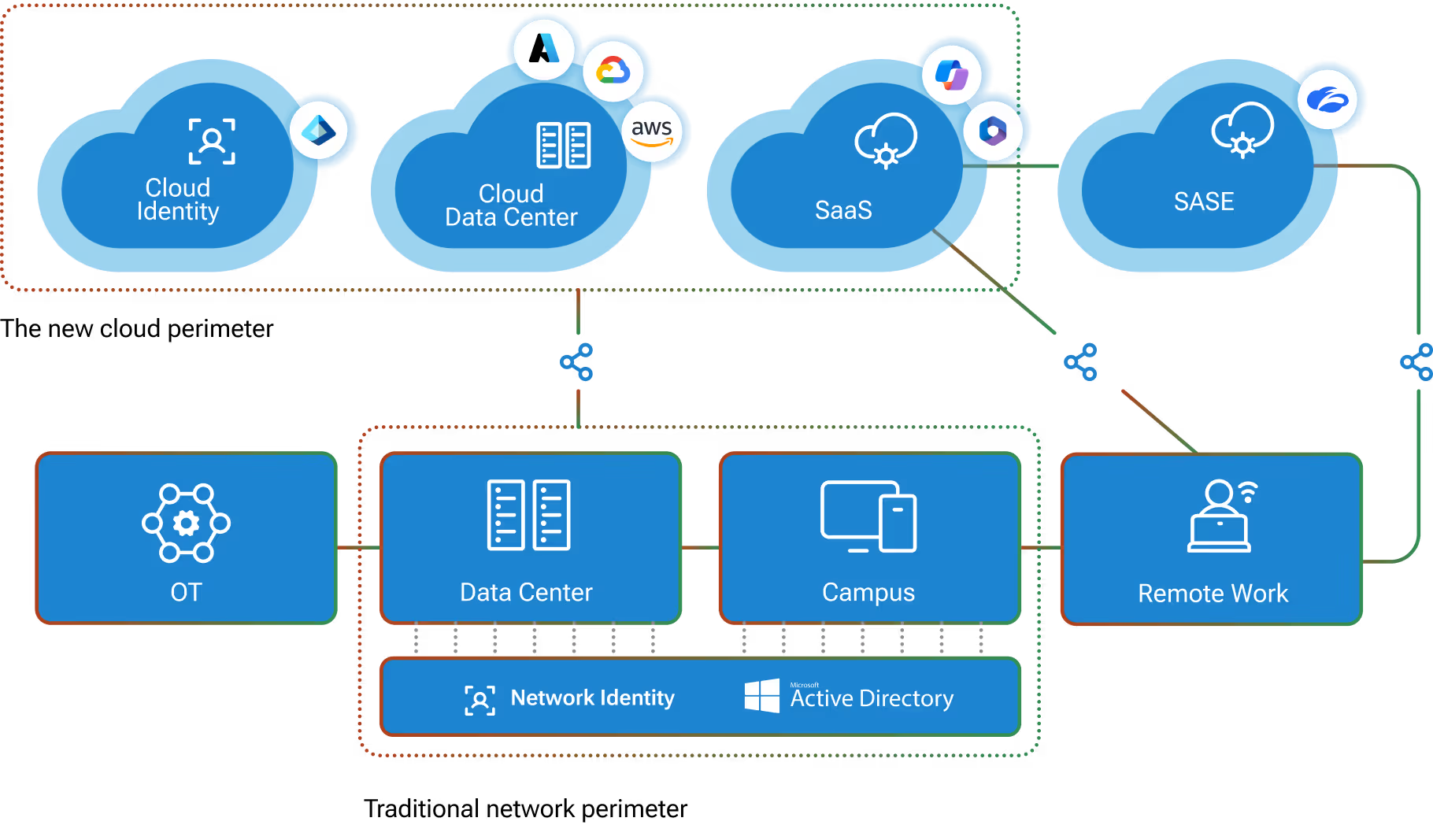

La plateforme Vectra AI : cybersécurité de nouvelle génération

La seule plateforme de cybersécurité qui vous donne une visibilité complète sur votre infrastructure.

La plateforme Vectra AI : cybersécurité de nouvelle génération

Services MXDR

Intégrations technologiques

Attack Signal Intelligence

Ingérer + Normaliser + Enrichir les données

Analyser + Détecter + Trier

Attribuer + Corréler + Hiérarchiser

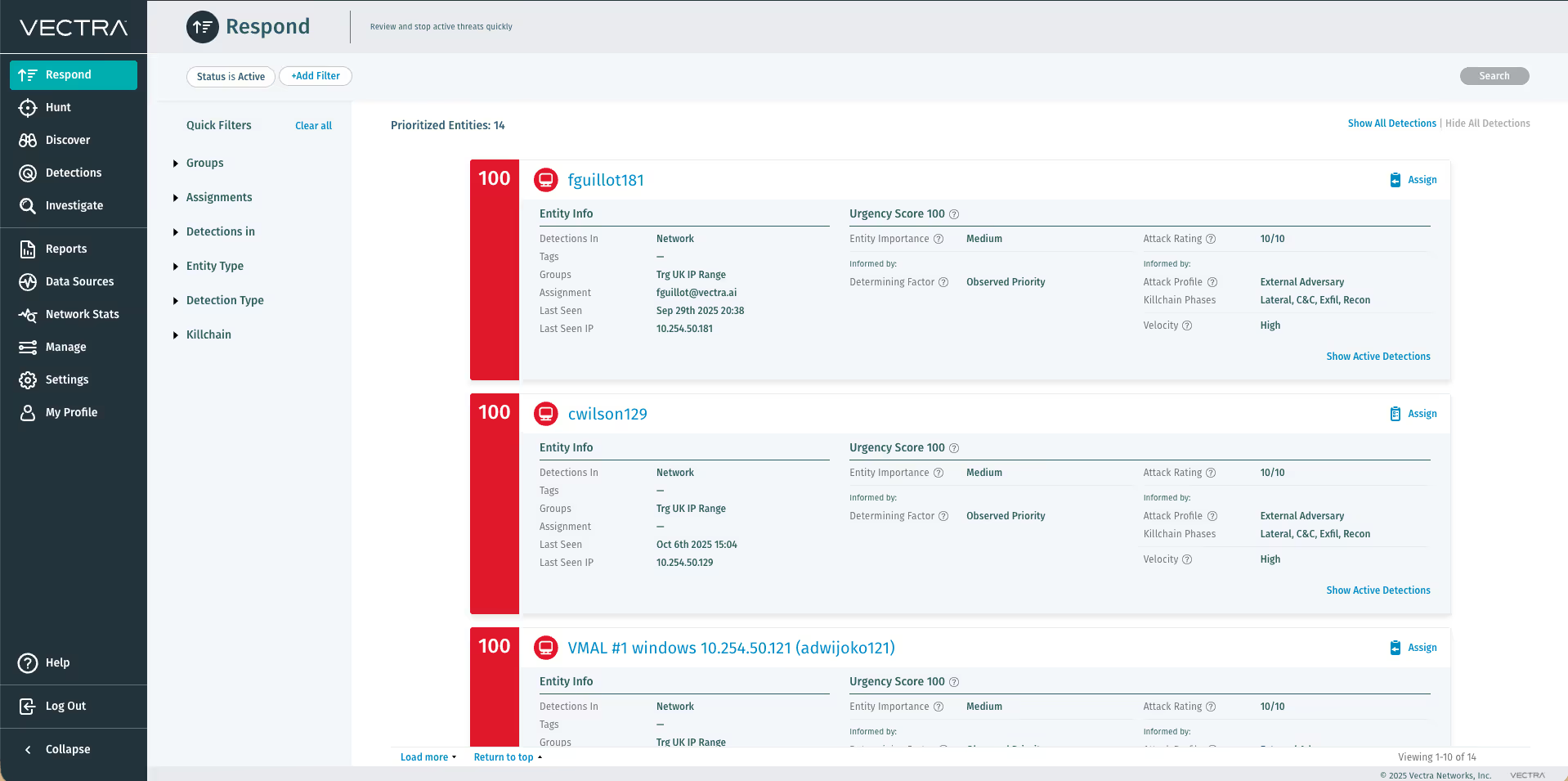

Enquêter

Répondre

Ingérer + Normaliser + Enrichir les données

Analyser + Détecter + Trier

Attribuer + Corréler + Hiérarchiser

Enquêter

Répondre