Détecter plus rapidement les menaces dans les réseaux IT et OT avec Vectra et Nozomi

En savoir plus sur notre partenariat.

Télécharger le dossier d'intégration

Il fut un temps où l'on pensait que les SCI utilisés dans les secteurs de la fabrication, des transports, des services publics, de l'énergie et des infrastructures critiques étaient à l'abri des cyberattaques parce que les ordinateurs utilisés pour les faire fonctionner n'avaient pas accès à l'internet et étaient séparés du réseau de l'entreprise. Le risque de menaces émanant d'États-nations, d'espionnage et d'exposition interne augmente.

Les administrateurs de systèmes et de réseaux, les fournisseurs tiers, les développeurs et les intégrateurs de systèmes industriels disposent de différents niveaux d'accès à l'internet et à la gestion des ICS. Cet accès plus large a involontairement créé une porte d'entrée pour les attaquants. Par exemple, un entrepreneur peut apporter un ordinateur portable infecté, se connecter au réseau et l'attaque peut se propager à l'environnement ICS contrôlé.

La prévalence croissante des dispositifs industriels connectés à l'IoT a considérablement augmenté la surface d'attaque ICS. Plus d'un million d'appareils ICS étaient accessibles à distance sur internet entre 2012 et 2014, selon l'étude du projet SHINE (SHodan INtelligence Extraction).

Au-delà des risques liés à la connectivité internet, de plus en plus de dispositifs ICS utilisent des systèmes d'exploitation commerciaux, ce qui expose les ICS à une plus grande variété de vulnérabilités connues.

La connectivité et l'intégration des technologies de l'information traditionnelles avec les technologies opérationnelles - la convergence IT/OT - augmentent de manière exponentielle. L'adoption de l'IdO et la convergence IT/OT sont accélérées par un environnement commercial en évolution rapide et l'utilisation de l'IA pour piloter les décisions et les actions dans les environnements ICS.

Renforcez votre infrastructure de sécurité existante avec Nozomi et Vectra

Qu'il s'agisse de fournir l'intelligence nécessaire pour bloquer une nouvelle classe de menaces avec les pare-feu, la sécurité des endpoint , le NAC et d'autres points d'application, ou de fournir un point de départ clair pour une recherche plus approfondie avec les SIEM et les outils d'investigation, Vectra et Nozomi vous donnent plus de valeur à partir des technologies de sécurité existantes.

Les API robustes de Cognito et de Nozomi automatisent la réponse et la mise en œuvre avec pratiquement n'importe quelle solution de sécurité. Tous deux génèrent des messages syslog et des journaux CEF pour toutes les détections, ainsi que des scores d'hôtes classés par ordre de priorité. Cognito et Nozomi sont donc bien plus qu'une simple source de logs et constituent un déclencheur idéal pour les investigations et les flux de travail au sein de votre SIEM.

Principaux avantages de l'intégration

Ensemble, Nozomi et Vectra réduisent les cyber-risques ICS

- Visibilité complète des menaces tout au long du cycle de vie des attaques - L'intégration de Cognito et de Nozomi fournit une vision critique des menaces spécifiques ainsi que de la progression des attaques tout au long du cycle de vie des attaques. Cette visibilité permet aux équipes de sécurité de distinguer rapidement les comportements opportunistes des botnets des menaces ciblées plus sérieuses et de prendre des mesures avant que les données ne soient volées ou endommagées.

- Identifier les hôtes présentant le risque le plus élevé pour le réseau -Cognito et Nozomi associent automatiquement tous les comportements malveillants au réseau physique et aux hôtes dans les domaines de l'informatique et de l'informatique de terrain, afin de présenter une vue d'ensemble du risque organisationnel global.

- Cartographie automatisée des détections de Cognito et Nozomi vers les SIEM - Les détections de Cognito et Nozomi peuvent être corrélées dans votre SIEM, permettant aux analystes de sécurité de voir immédiatement les événements de Cognito et Nozomi. Désormais, les équipes de sécurité peuvent correctement corréler et suivre tous les comportements et événements sur les appareils IT et OT.

Les fabricants, les opérateurs de transport, de services publics, d'énergie et d'infrastructures critiques peuvent utiliser Nozomi et Vectra pour éliminer les zones d'ombre de leurs réseaux industriels. Les organisations peuvent rester à l'avant-garde des menaces de malware de plus en plus nombreuses qui touchent à la fois les dispositifs informatiques et les dispositifs d'exploitation et réduire le risque d'interruption des opérations, de vol de données ou d'autres dommages dus à des cyberattaques.

Un manque de visibilité sur les menaces

Le manque de visibilité est l'un des principaux obstacles à la sécurisation des SCI. Les équipes de sécurité doivent avoir une connaissance complète de tous les actifs connectés et interconnectés, des configurations et de l'intégrité des communications pour protéger avec succès les infrastructures critiques. De grandes équipes d'analystes de la sécurité doivent effectuer des analyses manuelles fastidieuses pour identifier les attaques ou les comportements non approuvés au sein d'un environnement ICS réglementé. Une approche manuelle n'est tout simplement pas une solution évolutive, efficace ou efficiente.

Il est essentiel de disposer d'une visibilité au sein des réseaux informatiques et électroniques qui s'adapte à la dynamique de la croissance et du changement. Les entreprises ont besoin d'une technologie qui automatise l'analyse en temps réel des communications, des appareils, des administrateurs et des comportements humains sur un réseau IT/OT convergent afin de détecter les attaques intentionnelles ou les conséquences involontaires.

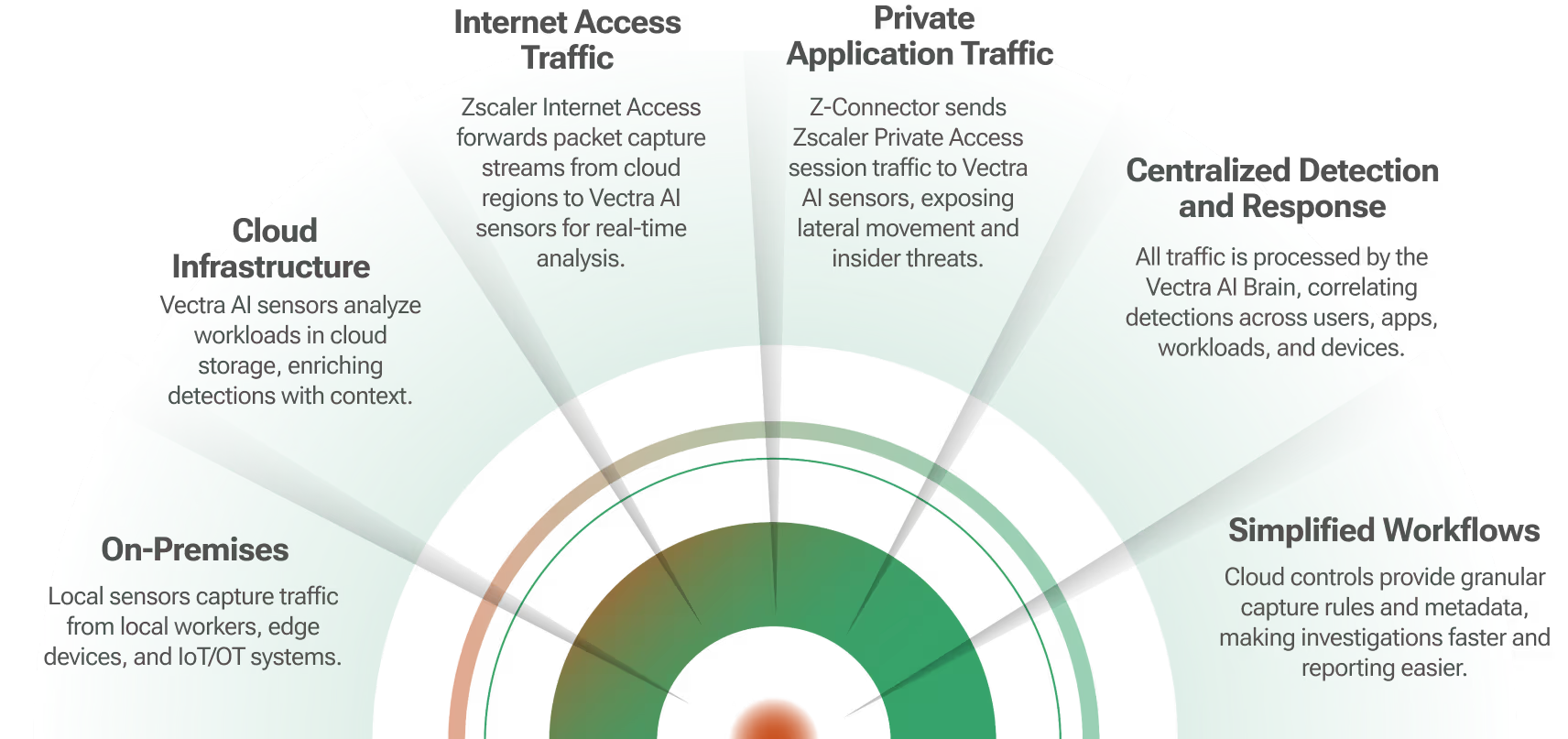

Visibilité en temps réel et chasse aux menaces pour les réseaux industriels

En raison de la nature spécialisée des ICS et des différences de fonctionnement entre les réseaux IT et OT, la bonne réponse pour une visibilité complète dans un environnement IT/OT est une technologie de pointe qui comprend le fonctionnement interne de chaque environnement - et non une solution générique qui est adaptée pour fonctionner dans les deux environnements.C'est pourquoi Vectra et Nozomi travaillent ensemble pour fournir aux organisations une visibilité totale sur tous leurs actifs, permettant une chasse aux menaces complète sur les actifs IT et OT.Ensemble, Nozomi et Cognito fournissent des informations en temps réel sur le comportement de chaque appareil dans un réseau IT/OT, avec la possibilité de regrouper ces informations en un point central, de sorte que les comportements du réseau peuvent être corrélés pour obtenir une image complète du cycle de vie de l'attaque.Un tableau de bord commun fournit un spectre complet d'informations, permettant aux équipes des opérations de sécurité d'observer les informations à travers les réseaux IT et OT afin de répondre plus rapidement aux menaces.

La plate-forme

La plate-forme

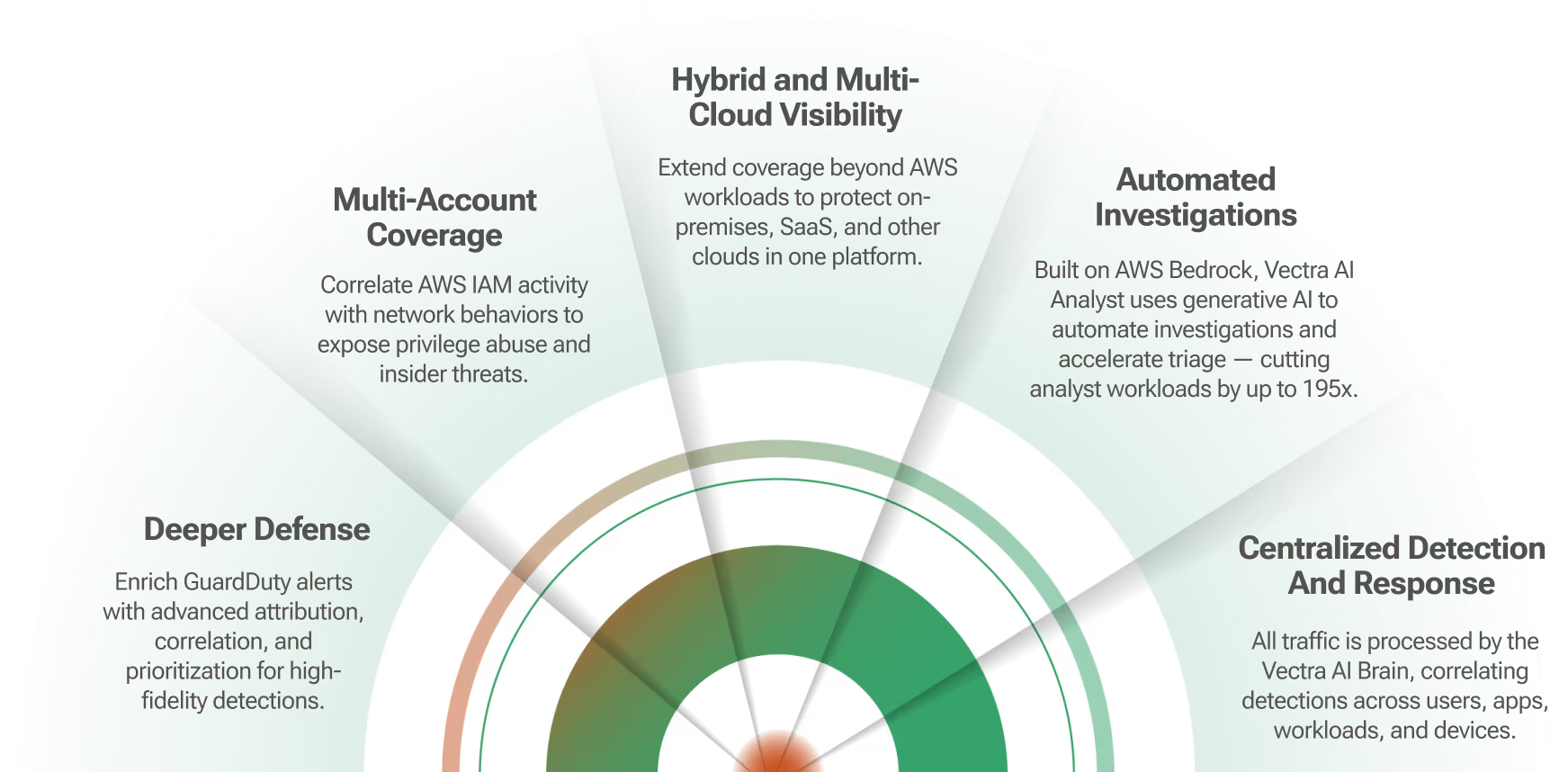

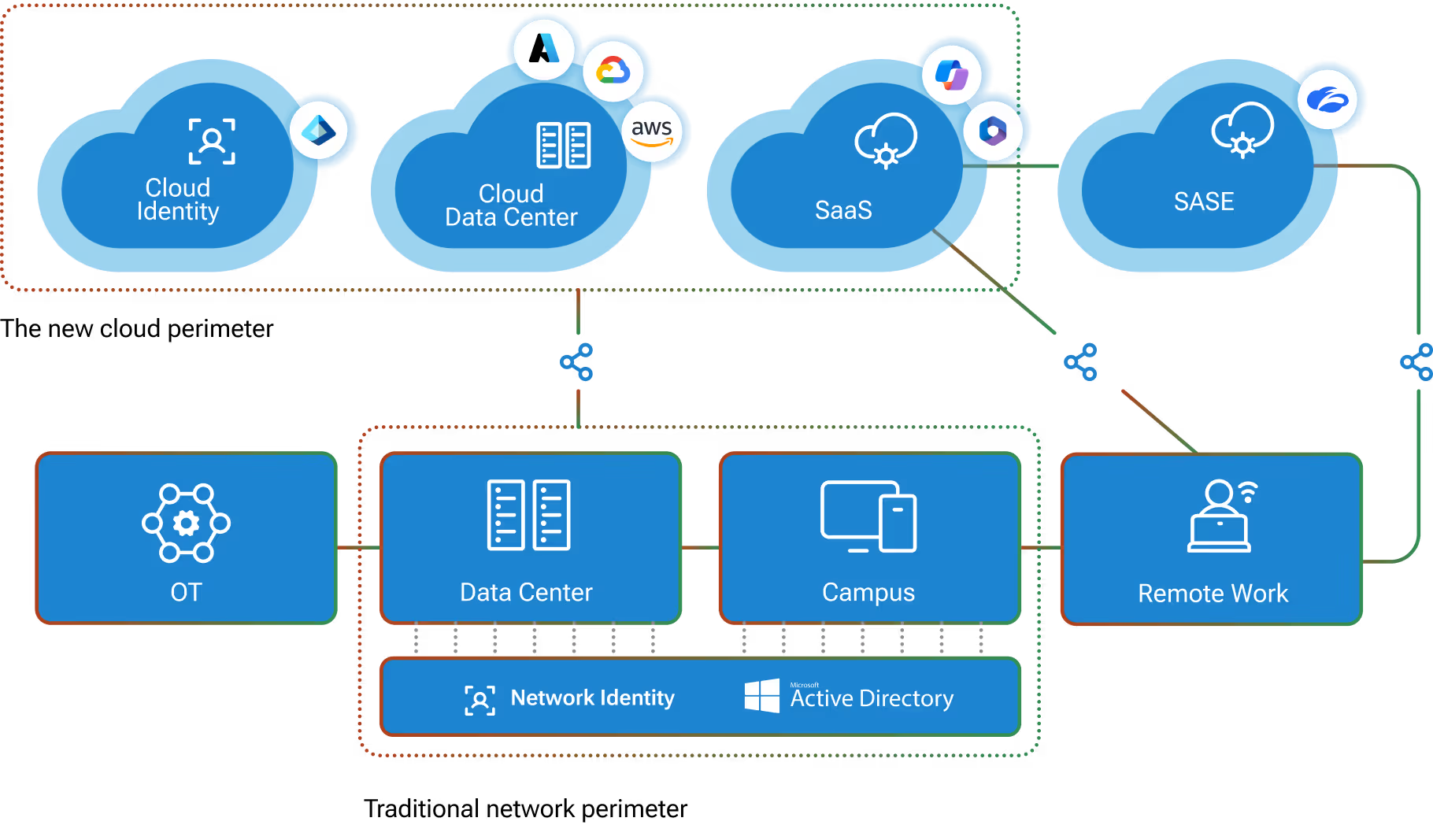

La plateforme Vectra AI : cybersécurité de nouvelle génération

La seule plateforme de cybersécurité qui vous donne une visibilité complète sur votre infrastructure.

La plateforme Vectra AI : cybersécurité de nouvelle génération

Services MXDR

Intégrations technologiques

Attack Signal Intelligence

Ingérer + Normaliser + Enrichir les données

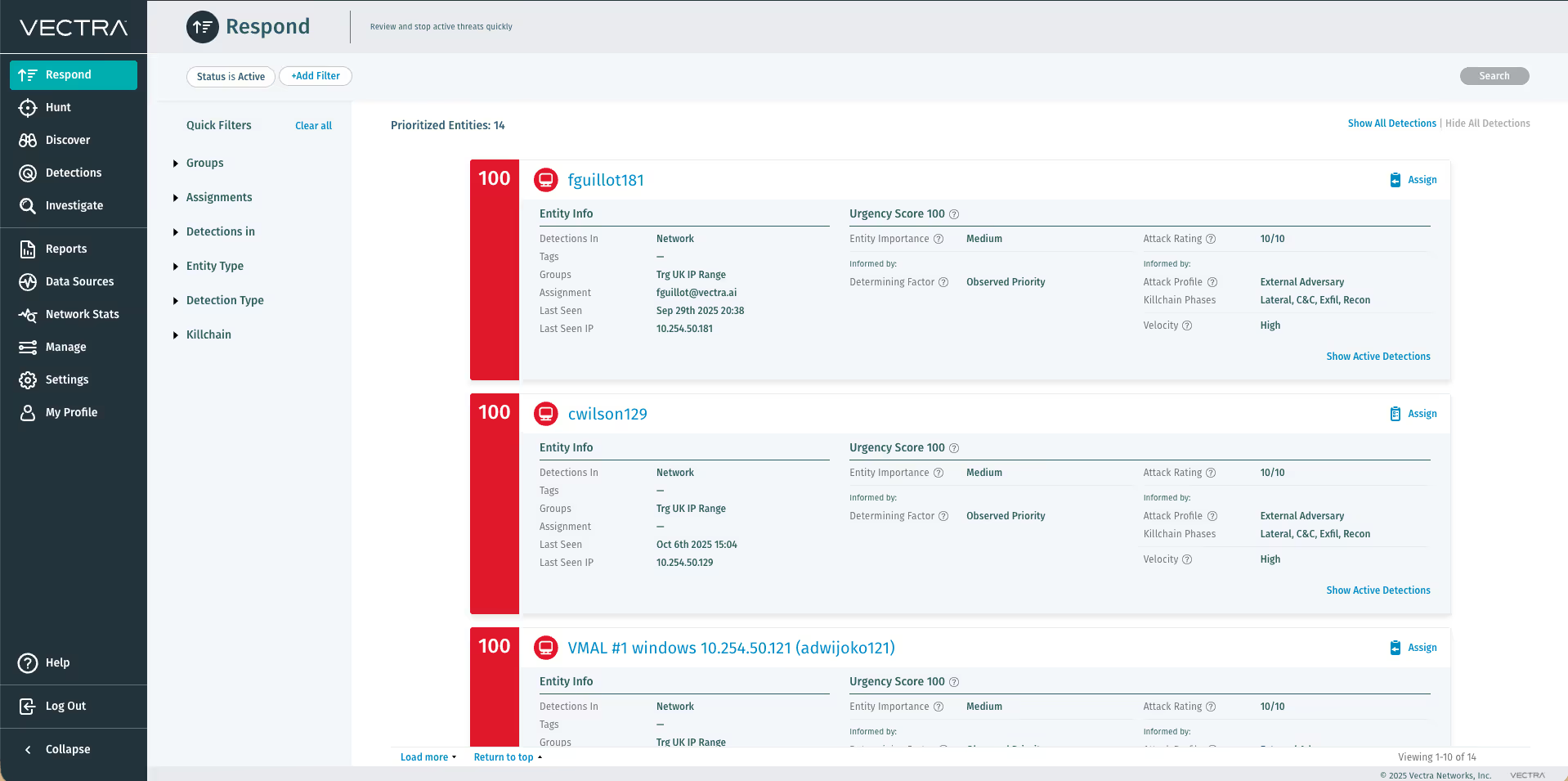

Analyser + Détecter + Trier

Attribuer + Corréler + Hiérarchiser

Enquêter

Répondre

Ingérer + Normaliser + Enrichir les données

Analyser + Détecter + Trier

Attribuer + Corréler + Hiérarchiser

Enquêter

Répondre