Technique d'attaque

Pulvérisation du mot de passe

La pulvérisation de mots de passe est une technique d'attaque par force brute dans laquelle les cyber-attaquants tentent de compromettre plusieurs comptes à l'aide de quelques mots de passe couramment utilisés. Cette méthode permet de contourner les blocages de comptes déclenchés par des tentatives de connexion répétées sur un seul compte, ce qui en fait une stratégie populaire parmi les attaquants cherchant à obtenir un large accès avec un minimum d'effort.

Définition

Qu'est-ce que la pulvérisation de mots de passe ?

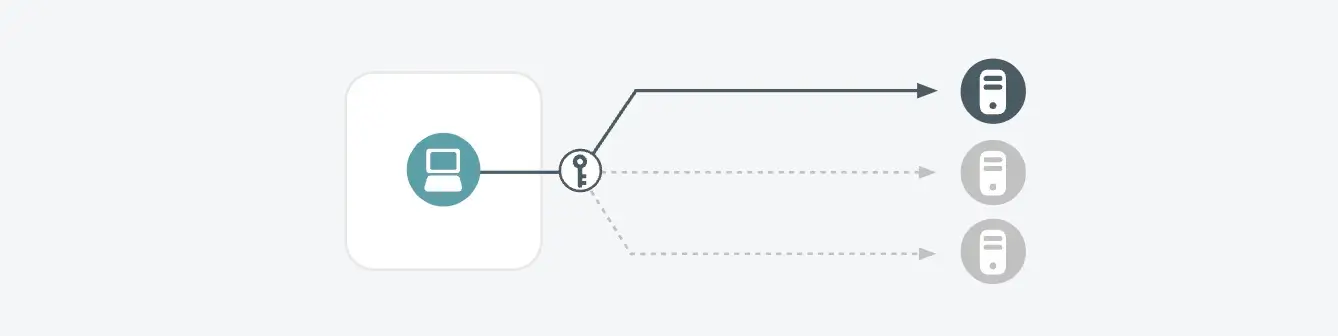

La pulvérisation de mots de passe implique l'essai systématique d'un petit ensemble de mots de passe communs ou faibles sur de nombreux comptes d'utilisateurs. Contrairement aux attaques traditionnelles par force brute qui se concentrent sur un seul compte avec de nombreuses tentatives de mots de passe, la pulvérisation de mots de passe répartit les tentatives sur un large éventail de comptes, échappant ainsi aux mécanismes de détection et aux politiques de verrouillage des comptes.

Comment cela fonctionne-t-il ?

Comment fonctionne la pulvérisation du mot de passe

Les attaquants utilisent les tactiques suivantes dans les campagnes de pulvérisation de mots de passe :

- Attaques à faible volume : En limitant le nombre de tentatives par compte, les attaquants évitent de déclencher les politiques de verrouillage des comptes et réduisent la probabilité d'être détectés.

- Mots de passe courants : Les cyber-attaquants ciblent les mots de passe fréquemment utilisés ou ceux qui sont dérivés de modèles faciles à deviner, en misant sur la possibilité que certains utilisateurs n'aient pas mis à jour les informations d'identification par défaut ou les informations d'identification faibles.

- Outils automatisés : Les attaquants utilisent des scripts automatisés pour tester efficacement leurs listes de mots de passe sur un grand nombre de comptes, ce qui augmente considérablement la vitesse et l'ampleur de l'attaque.

- Récolte d'informations d'identification : Souvent associée à des efforts de reconnaissance, la pulvérisation de mots de passe peut être utilisée en tandem avec des techniques de collecte de données d'identification afin d'affiner les listes de cibles et d'améliorer les chances de succès.

Pourquoi les attaquants l'utilisent-ils ?

Pourquoi les attaquants utilisent-ils la pulvérisation de mots de passe ?

La pulvérisation de mots de passe est une technique privilégiée en raison de plusieurs avantages clés pour les attaquants :

- Évasion des contrôles de sécurité : Un faible nombre de tentatives par compte permet de contourner les mécanismes de sécurité traditionnels qui signalent les échecs répétés des tentatives de connexion.

- Impact important : En ciblant simultanément de nombreux comptes, les attaquants peuvent potentiellement compromettre un large éventail d'informations d'identification des utilisateurs dans l'ensemble de l'organisation.

- Bruit minimal : La nature dispersée de l'attaque crée des anomalies moins perceptibles dans les modèles de connexion, ce qui complique la tâche des équipes de sécurité pour localiser la menace.

- Efficacité des ressources : La pulvérisation de mots de passe nécessite moins de ressources et peut être automatisée, ce qui permet aux attaquants d'exécuter des campagnes à grande échelle avec un minimum d'efforts.

Détections de plates-formes

Comment prévenir et détecter les attaques par pulvérisation de mots de passe ?

L'atténuation de la pulvérisation de mots de passe nécessite une stratégie globale combinant des mesures proactives et une détection avancée :

- Appliquer des règles strictes en matière de mots de passe : Encouragez l'utilisation de mots de passe complexes, uniques et difficiles à deviner. Envisagez de mettre en place des exigences en matière de complexité des mots de passe et des cycles de mise à jour réguliers.

- Authentification multifactorielle (MFA) : Mettez en œuvre l'authentification multifactorielle pour tous les comptes afin d'ajouter une couche supplémentaire de sécurité, en veillant à ce que des informations d'identification compromises ne suffisent pas à elles seules à permettre l'accès.

- Politiques de verrouillage des comptes : Équilibrer soigneusement les seuils de verrouillage des comptes afin de décourager les tentatives de force brute tout en minimisant les perturbations pour les utilisateurs légitimes.

- Surveillance continue : Déployez des solutions de détection des menaces basées sur l'IA pour surveiller les activités de connexion et signaler les schémas anormaux qui pourraient indiquer une pulvérisation de mot de passe.

- Formation des utilisateurs : Former régulièrement les employés à l'importance d'une bonne hygiène des mots de passe et aux risques associés à l'utilisation d'informations d'identification courantes ou par défaut.

La plateformeVectra AI Platform s'appuie sur une détection avancée des menaces basée sur l'IA pour surveiller les événements d'authentification en temps réel. En analysant les modèles de connexion et en corrélant les anomalies avec les comportements connus de pulvérisation de mots de passe, la plateforme permet aux équipes de sécurité d'identifier et de répondre rapidement à ces menaces, minimisant ainsi le potentiel de compromission.