La récente escalade entre l'Iran et Israël a déclenché une recrudescence des opérations cybernétiques menées par des acteurs liés à des États, qui s'attaquent aux réseaux d'identité, aux réseaux cloud et aux réseaux d'entreprise. Ces groupes bien dotés en ressources combinent des intrusions profondes dans les réseaux et des abus d'identité pour déjouer les défenses traditionnelles.

Ils exploitent les applications publiques pour l'accès initial, collectent les informations d'identification par phishing ou par pulvérisation de mot de passe, puis se déplacent latéralement avec RDP, PsExec ou des services d'accès à distance. La persistance est assurée par des tâches planifiées, le chargement latéral de DLL, des fenêtres cachées et des tunnels de protocole. Les données sont discrètement stockées, archivées et exfiltrées par des canaux obscurs, souvent sans déclencher d'alertes.

Simultanément, ils lancent des campagnes axées sur l'identité au sein de Microsoft 365, Azure et Google Workspace : ils abusent d'OAuth, contournent le MFA et utilisent Outlook, OneDrive et Teams pour maintenir l'accès et siphonner les données. Ces tactiques ciblent les infrastructures critiques, les gouvernements, les entreprises commerciales et les ONG au Moyen-Orient et en Occident, mêlant espionnage et attaques destructrices (wipers, chiffrement forcé).

S'appuyer uniquement sur les points d'extrémité ou les contrôles périmétriques vous rend aveugle à l'ensemble de la chaîne d'attaque. Si vous utilisez la collaboration cloud , l'infrastructure hybride ou l'accès à distance, vous êtes déjà dans leur ligne de mire.

Recent Activity from Iranian Threat Actors

Iranian threat groups continue to run sustained cyber operations against organizations across government, telecommunications, energy, and technology sectors. Recent campaigns show actors like MuddyWater expanding their use of identity abuse and cloud-native tooling while maintaining traditional PowerShell-based intrusion techniques. Rather than deploying obvious malware, these operators increasingly rely on scripts, legitimate administration tools, and compromised infrastructure to maintain stealth across hybrid environments.

Qui se cache derrière les attaques ? Profils APT liés à l'Iran

Malgré des objectifs variés (allant de l'espionnage à long terme au sabotage pur et simple) , chaque groupe exploite à la fois le réseau et les canaux d'identité pour s'introduire, persister et extraire. Voici une vue d'ensemble de leur accès initial, de leurs TTP de réseau et de leurs TTP d'cloud .

Iranian threat groups frequently reuse tooling across campaigns, particularly PowerShell frameworks, script loaders, and open-source remote access tools. This reuse makes behavioral detection across identity and network telemetry especially effective.

Cinq techniques d'identité et d'Cloud que les équipes SOC doivent surveiller

Les cybercriminels affiliés à l'Iran vont au-delà des malware et des exploits traditionnels. Leurs campagnes s'appuient désormais sur l'utilisation abusive des systèmes d'identité et sur les outils de confiance déjà utilisés par votre organisation. Ces cinq techniques sont essentielles pour échapper à la détection et maintenir la persistance dans les environnements cloud . Chacune d'entre elles représente un manque de visibilité critique si votre équipe s'appuie uniquement sur des outils EDR ou SIEM traditionnels.

- Vol de données d'identification via le Spear Phishing

Faux portails de connexion imitant Office 365 ou Gmail, pulvérisation de mots de passe et techniques de contournement du MFA. - Détournement de comptesCloud

Utilisation d'informations d'identification volées pour accéder au courrier électronique, à OneDrive, SharePoint ou aux applications Azure. - Recon et mouvement latéral

Enumération d'Entra ID (Azure AD), création d'applications OAuth ou d'abonnements pour la persistance. - Exfiltration de données via des outils légitimes

Déplacement de données via OneDrive, Outlook ou des API basées sur le web pour se dissimuler dans le trafic normal. - Living-Off-the-Land Scripts and Cloud Tools

Iranian threat actors increasingly rely on PowerShell loaders, administrative scripts, and legitimate cloud APIs instead of custom malware.

Pourquoi les APT iraniens s'attaquent-ils à l'Cloud et à l'identité ?

For Iranian threat groups, cloud platforms and identity systems offer scale, stealth, and strategic access. These attackers are adapting their operations to match how organizations actually work today. Remote access, federated identity, and cloud-first infrastructure have created a wide attack surface where traditional controls often lack visibility.

Key reasons these environments are attractive targets include:

- Identity is the new perimeter. Once attackers obtain valid credentials tied to SaaS platforms or cloud admin roles, they often bypass traditional defenses entirely. Security tools focused on endpoints or firewalls rarely flag authenticated API calls or abnormal login behavior when the session appears legitimate.

- Cloud environments provide operational cover. Iranian APT groups frequently operate within sanctioned applications such as Microsoft 365, Azure, and Google Workspace. They exploit weak OAuth policies, misconfigured conditional access rules, and excessive privileges to maintain persistence while blending into normal user activity.

- Hybrid networks create pivot opportunities. Many organizations maintain links between on-prem systems and cloud environments. Iranian actors have abused identity synchronization services and hybrid management tools to pivot from compromised internal systems into cloud tenants, allowing them to expand access across environments.

- Living-off-the-land scripting reduces malware visibility. Recent campaigns from groups such as MuddyWater show heavy reliance on PowerShell loaders and script-based frameworks that execute payloads directly in memory. Instead of deploying obvious malware, attackers retrieve tools dynamically and operate using native system capabilities.

- Cloud-native tooling is dual-use.Tools like Microsoft Graph API, PowerShell, Outlook, Teams messaging, and remote administration software are designed to enable productivity. Iranian actors routinely use these same capabilities to enumerate environments, move laterally, and exfiltrate data while remaining difficult to distinguish from legitimate activity.

In short, cloud and identity attacks allow Iranian APT groups to operate quietly across hybrid environments. They blend into legitimate user behavior, avoid traditional defenses, and exploit visibility gaps that many organizations still struggle to monitor effectively.

Contrôles de sécurité visant à perturber les techniques APT iraniennes

Pour réduire votre exposition aux techniques décrites ci-dessus et faire de votre environnement une cible plus difficile, nous vous recommandons de prendre les mesures immédiates suivantes :

- Appliquer l'authentification multifactorielle pour empêcher le phishing et le contournement de l'authentification multifactorielle.

- Activer l'accès conditionnel et les politiques d'appareils sur les comptes cloud.

- Surveillez l'activité de connexion pour détecter les IP suspectes, les zones géographiques inhabituelles et les connexions provenant d'un VPN.

- Verrouillez les applications et les autorisations OAuth: passez en revue toutes les autorisations et tous les comptes de service dans Microsoft 365/Azure.

- Auditer régulièrement les comptes privilégiés, en particulier ceux qui ont un rôle d'administrateur dans Exchange/Azure.

- Mettre en œuvre la formation des utilisateurs: reconnaître les faux portails de connexion et les tactiques d'ingénierie sociale.

- Surveillez l'exfiltration des données: mettez en place des règles DLP et des politiques CASB (Cloud Access Security Broker).

- Vérifier le comportement MFA push: restreindre les notifications après plusieurs tentatives infructueuses ou utiliser des options MFA phishing comme FIDO2.

These controls harden your environment but detecting credential misuse and network stealth requires active, behavior-driven visibility.

Turn Iranian APT Intelligence Into Immediate Threat Hunting

Understanding how Iranian threat groups operate is only the first step. The next challenge is determining whether those same techniques are already happening inside your environment.

SOC teams don’t need another report explaining attacker tradecraft. What they need are concrete ways to test their environment for those behaviors.

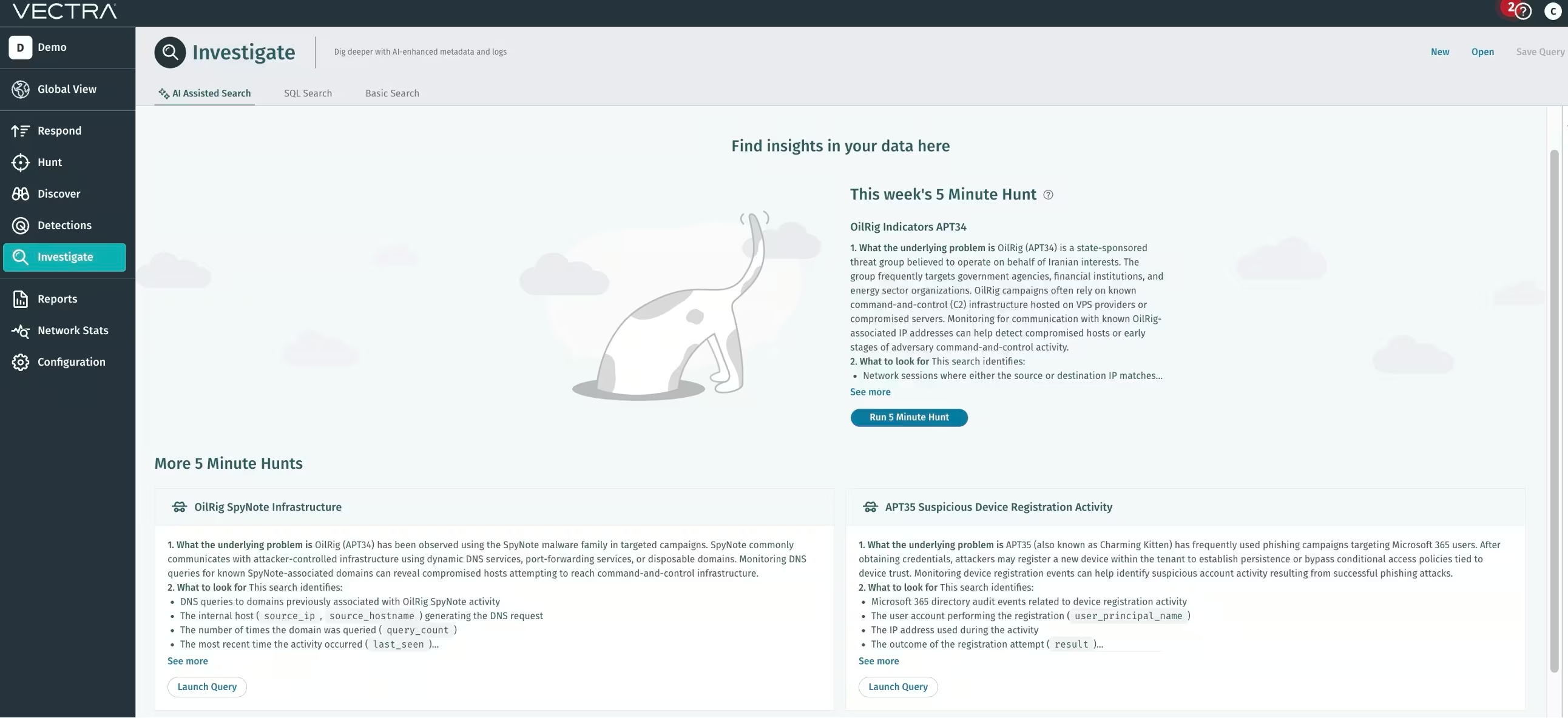

To help security teams move from intelligence to investigation, we created a set of threat hunts tied directly to Iranian APT tradecraft observed in recent campaigns. These hunts surface early indicators across identity and network activity, including:

- Suspicious Microsoft 365 device registrations linked to credential compromise

- OilRig command-and-control infrastructure communication

- SpyNote and QasarRAT DNS activity tied to attacker infrastructure

- Failed device registrations that may indicate APT35 reconnaissance

- Network sessions associated with Pupy malware infrastructure

Each hunt includes a ready-to-run query you can execute inside the Vectra AI Platform to quickly identify potential attacker activity.

Running targeted hunts like these helps analysts move from passive monitoring to proactive detection. Instead of waiting for alerts, your team can directly search for the behaviors Iranian operators rely on once they gain access.

Because these actors blend identity abuse, SaaS activity, and network infrastructure, effective detection requires visibility across all three.

That’s exactly where the Vectra AI Platform provides an advantage.

How the Vectra AI Platform Exposes Iranian APT Activity

Traditional security tools tend to focus on isolated signals: endpoint alerts, firewall logs, or authentication events. Iranian threat actors operate across identity systems, SaaS platforms, and network infrastructure simultaneously, which makes those siloed approaches easy to evade.

The Vectra AI Platform continuously analyzes behavior across: Network traffic Active Directory and Entra ID Microsoft 365 identity activity Cloud platforms including AWS and Azure Instead of relying on static indicators, the platform identifies abnormal behavior that signals compromise even when attackers use legitimate credentials or sanctioned cloud tools.

This gives SOC teams the visibility needed to detect the exact techniques used by Iranian APT groups: credential abuse, identity manipulation, stealthy lateral movement, and covert command-and-control activity.

According to IDC, organizations using Vectra AI identify 52% more threats in at least 50% less time.

Voici comment Vectra AI détecte chacune des cinq techniques de base utilisées par les APT iraniennes :

La plateforme plateformeVectra AI ne nécessite pas d'agents. Elle s'intègre nativement à Microsoft et applique une logique de détection en temps réel adaptée aux attaques basées sur l'identité. Cette approche fournit des alertes précises et fiables ainsi que des capacités de réponse automatisées qui permettent aux équipes SOC d'agir de manière décisive sans se noyer dans les faux positifs.

Vous êtes déjà client de Vectra AI NDR ?

Pour se défendre contre cette nouvelle vague d'attaques cloudidentité et le cloud, nous recommandons vivement d'étendre votre déploiement existant avec une couverture de l'identité et du Cloud . Cela garantit une visibilité et une protection unifiées dans les environnements hybrides où ces cybercriminels prospèrent.