Les autorités de cybersécurité des États-Unis, de la Nouvelle-Zélande et du Royaume-Uni ont publié une fiche d'information conjointe sur la cybersécurité (CIS) qui recommande une configuration et une surveillance appropriées de PowerShell afin de lutter contre l'utilisation récurrente de ce langage de script dans les cyberattaques. Le message principal du document est que si PowerShell reste la cible d'abus de la part des attaquants, il offre trop d'avantages aux organisations pour que les défenseurs le désactivent dans les environnements d'entreprise. Au lieu de désactiver le langage de script, le CIS recommande de prendre des mesures pour réduire les risques d'utilisation abusive et de mettre en place des capacités de détection en cas d'utilisation abusive.

Vectra Detect for Azure AD aide les équipes de support à suivre les recommandations du CIS. Vectra surveille l'activité Azure AD de tous les utilisateurs lorsqu'ils accèdent aux services cloud , aux applications SaaS et au backend Azure AD, et peut voir quand cet accès est effectué à l'aide de PowerShell. Cette surveillance alimente le tableau de bord Chaos de Vectra et les détections de menaces par IA qui, ensemble, aident les équipes à réduire le risque d'abus de PowerShell et à permettre sa détection.

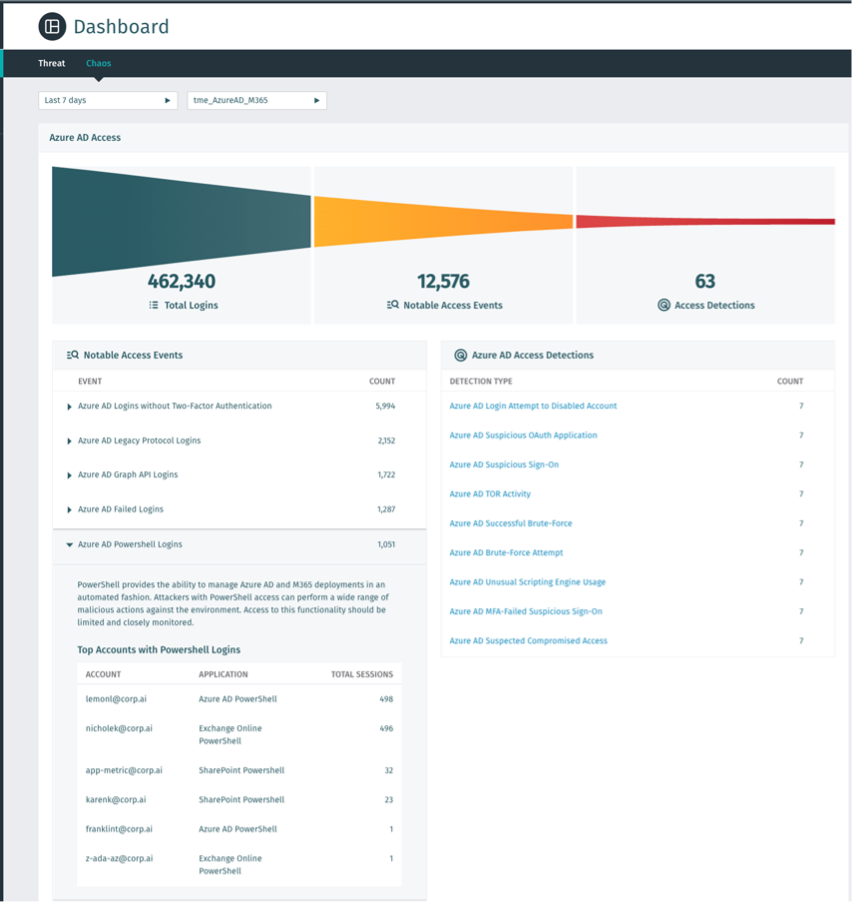

VectraLe tableau de bord Chaos d'Azure AD aide les défenseurs à arrêter de manière proactive une attaque en leur permettant d'examiner qui et comment PowerShell est utilisé dans leur locataire. Le tableau de bord Chaos met en évidence les événements notables liés aux contrôles de sécurité potentiels qui sont contournés, y compris l'utilisation de PowerShell. Chaque événement d'accès à PowerShell est suivi avec les utilisateurs spécifiques et la version de PowerShell signalée pour examen. Ces informations permettent aux équipes de placer des contrôles supplémentaires sur les utilisateurs afin de minimiser le risque que l'accès à PowerShell d'un utilisateur soit utilisé de manière abusive lors d'une attaque.

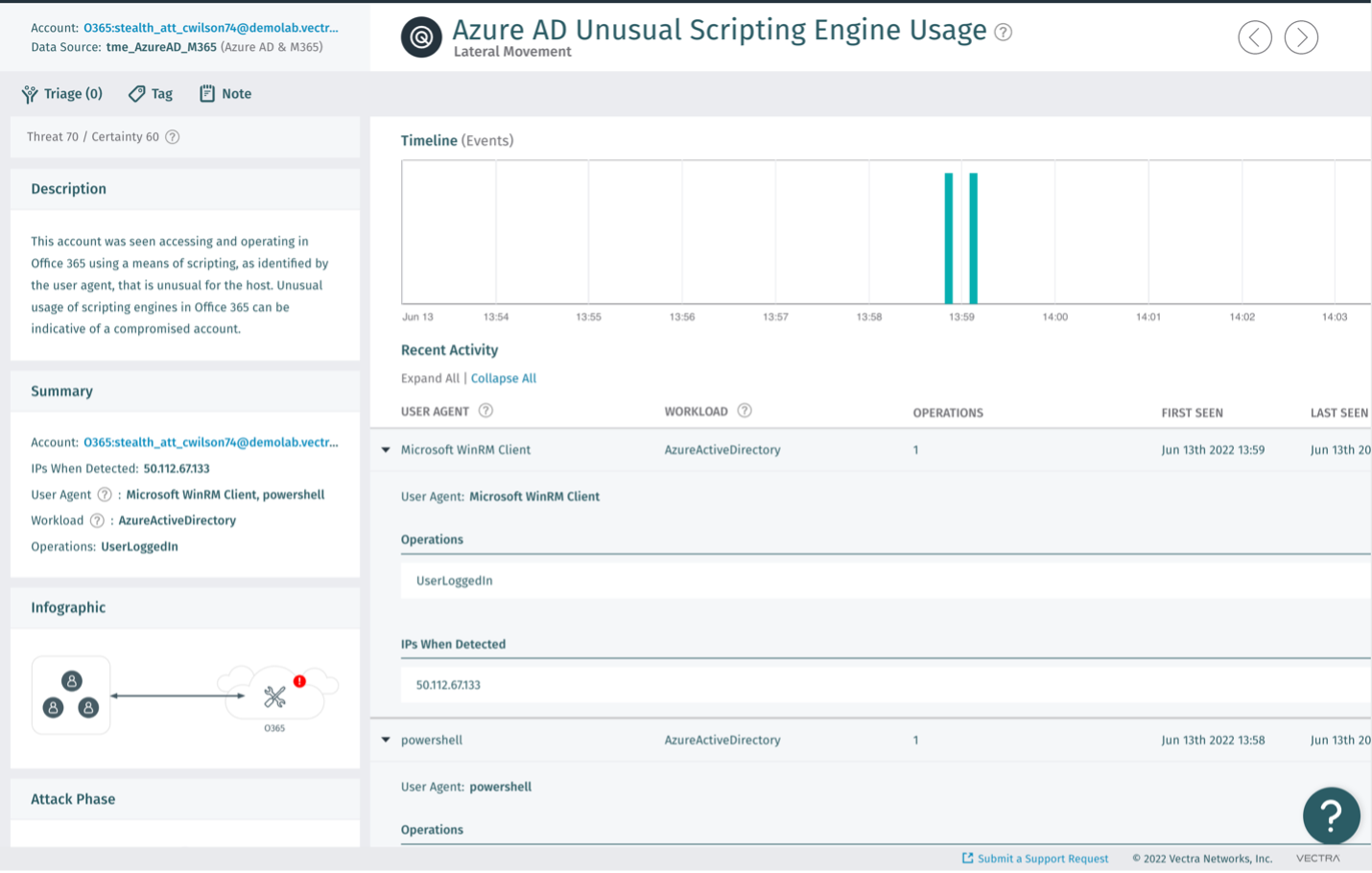

La détection de l'utilisation inhabituelle d'un moteur de script dans Azure AD de Vectra alerte les attaquants qui abusent de PowerShell ou d'autres moteurs de script dans Azure AD et les environnements SaaS. L'alerte commence par comprendre comment les moteurs de script sont couramment utilisés par les utilisateurs. Elle détecte ensuite une utilisation anormale qui pourrait correspondre à une attaque. Cette alerte permet à Vectra de détecter rapidement une série de menaces actives, allant des brèches initiales à l'automatisation des attaques contre le cloud Azure. Avec les autres alertes Azure AD et Microsoft 365 de Vectra, un défenseur peut rapidement voir et empêcher un attaquant de progresser vers son objectif.

Ainsi, bien qu'il puisse être instinctif dans certains cas de désactiver PowerShell par précaution pour stopper des cyberattaques potentielles, des mesures aussi drastiques ne sont pas nécessaires si les bons outils et contrôles sont en place. Le CIS indique que PowerShell est essentiel pour sécuriser Windows et que "la suppression ou la restriction inappropriée de PowerShell empêcherait les administrateurs et les défenseurs d'utiliser PowerShell pour aider à la maintenance du système, à la criminalistique, à l'automatisation et à la sécurité". Au lieu de cela, les équipes de sécurité concernées devraient mettre en place un plan pour détecter et arrêter une compromission si et quand elle se produit.

Pour plus d'informations sur la détection des attaques utilisant PowerShell ou Azure AD, consultez la page de Vectra sur la sécurisation d'Azure AD.