Pour de nombreux responsables de la sécurité, l'attaquant le plus dangereux n'est pas à l'extérieur, il est déjà à l'intérieur. Les menacesindividu , qu'elles proviennent d'employés malveillants ou d'administrateurs malhonnêtes, ont déjà franchi l'obstacle le plus difficile d'une attaque : obtenir un accès, souvent un accès privilégié. Cela signifie qu'ils peuvent opérer avec des informations d'identification fiables, des autorisations existantes et une connaissance approfondie de vos systèmes et de vos données.

C'est pourquoi les menaces individu sont souvent plus difficiles à détecter et à contenir. Selon le rapport Cost of a Data Breach 2025 d'IBM, les attaques d'individu malveillants coûtent en moyenne 4,92 millions de dollars et mettent 260 jours à être résolues, ce qui en fait l'un des incidents les plus coûteux et les plus longs auxquels les responsables de la sécurité doivent faire face.

Dans les déploiements actifs des clients deVectra AI , près de 4 menaces prioritaires sur 10 ont été des menaces individu en l'espace d'un mois. Ce n'est pas un phénomène rare. C'est ce qui se passe actuellement dans les environnements réels des entreprises, et c'est ce qui se passe souvent.

Quelles sont les lacunes des programmes de lutte contre la menace individu ?

Même les programmes de sécurité les plus aboutis dépendent souvent d'un trio d'outils familiers pour individu risques liés aux menaces, mais chacun d'entre eux présente un angle mort que les attaquants exploitent :

- DLP - signale ou bloque certains transferts de données, mais ne peut pas en déterminer l'intention. Si une individu télécharge des fichiers sensibles auxquels elle est autorisée à accéder, le DLP considère qu'il s'agit d'une activité professionnelle normale.

- EDR - Excellent pour repérer les malware et les exploits endpoint , mais aveugle aux abus de comptes dans les couches SaaS, cloud et d'identité où de nombreux incidents individu se déroulent.

- SIEM - Agrége les journaux à des fins d'investigation, mais ne permet pas de faire le lien entre des actions subtiles et distinctes dans différents systèmes sans une corrélation manuelle lourde.

Ces lacunes existent parce que les initiés opèrent avec des autorisations légitimes. Leurs actions se fondent dans les flux de travail habituels, contournant ainsi les contrôles axés sur la prévention. Sans corrélation des comportements entre les identités, le cloud et le réseau on prem, les signes restent dispersés et non reconnus.

Résultat ? Lorsqu'une menace individu devient évidente pour ces outils, les données sensibles sont déjà parties ou les dommages ont déjà été causés.

Comment l'IA générative augmente-t-elle les risques de menaces individu ?

L'essor de l'IA générative sur le lieu de travail, en particulier des outils tels que Copilot pour Microsoft 365, apporte une nouvelle dimension aux menaces individu .

Si un individu malveillant ou un compte compromis dispose d'un accès à Copilot, il peut utiliser sa recherche IA unifiée pour interroger Word, SharePoint, Teams, Exchange et d'autres surfaces Microsoft en quelques secondes. Les données sensibles qui auraient pris des heures ou des jours à localiser manuellement peuvent être découvertes et préparées pour l'exfiltration presque instantanément.

Pourquoi cela est important pour les menaces individu :

- Reconnaissance accélérée. Copilot supprime le temps de latence de la phase de découverte. Un individu peut faire remonter des informations d'identification, des données financières ou des éléments de propriété intellectuelle à la vitesse de l'IA.

- L'avantage de vivre de la terre. Les attaquants utilisent les autorisations existantes et les outils d'IA de confiance de l'entreprise, en se fondant de manière transparente dans l'activité légitime de l'utilisateur.

- Visibilité native limitée. Les équipes de sécurité ne voient que peu de détails dans les journaux d'audit de Copilot, ce qui rend difficile de savoir ce qui a été recherché ou retourné.

- Contrôles natifs insuffisants. Les restrictions intégrées de Copilot n'empêchent guère les initiés déterminés de sonder l'environnement à la recherche d'informations sensibles, et les outils natifs ne détectent pas lorsque les attaquants compromettent une identité pour abuser de l'utilisation légitime de Copilot for M365.

Pourquoi les menaces individu sont-elles si difficiles à détecter ?

Les comportements normaux et malveillants sont pratiquement impossibles à distinguer sans contexte :

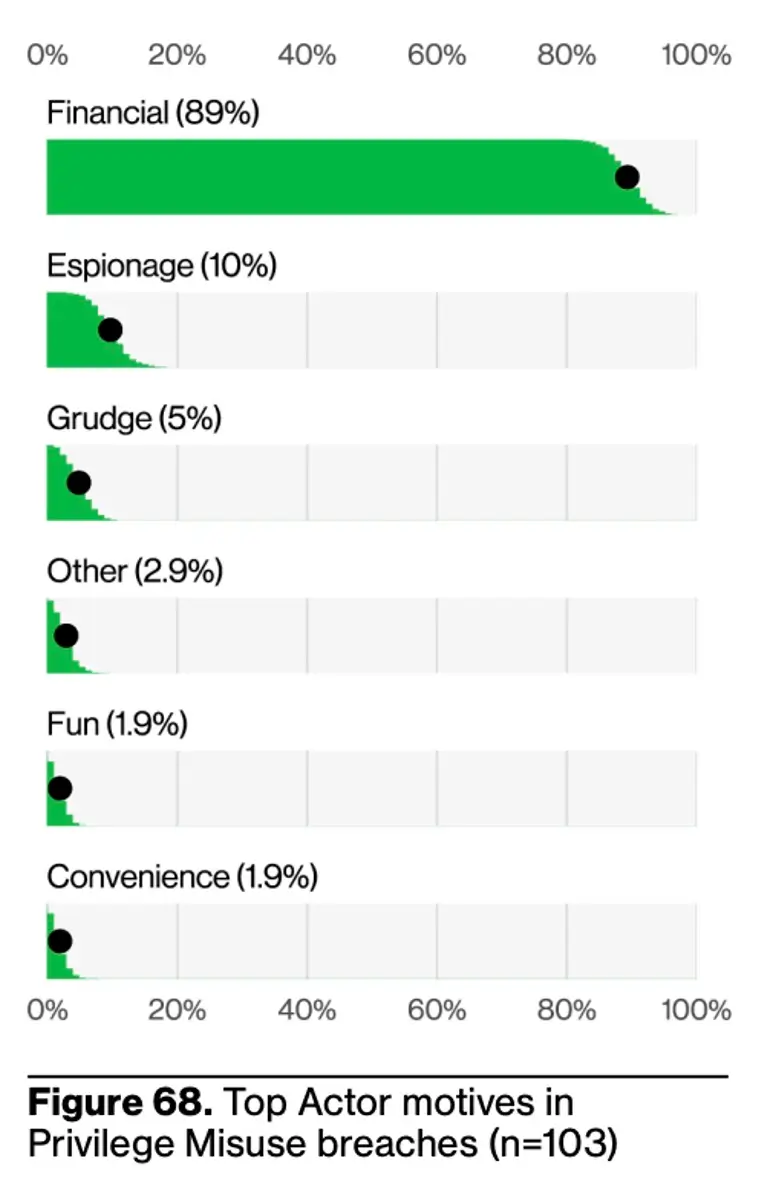

Le défi est aggravé par la motivation et l'opportunité. Selon le rapport Verizon 2025 Data Breach Investigation Report, la grande majorité des incidents individu sont motivés par des raisons financières, les administrateurs malhonnêtes représentant le risque le plus important. Dans les environnements cloud, les données sensibles peuvent être identifiées et volées en quelques secondes, bien avant que la plupart des équipes de sécurité n'aient le temps de réagir.

Selon Verizon, 90 % des principaux acteurs des violations de privilèges sont internes, et 10 % sont des partenaires. L'incitation financière reste le motif numéro un.

L'essentiel est de comprendre comment l'accès est utilisé - la séquence, le contexte et l'intention derrière chaque action - et pas seulement que l'accès a eu lieu. La détection des menaces individu réelles nécessite une intelligence artificielle basée sur le comportement, capable de distinguer les intentions malveillantes des anomalies quotidiennes.

Trois priorités stratégiques pour renforcer les programmes de lutte contre la menace individu

1. Étendre la visibilité des comportements identitaires à tous les environnements

Les initiés opèrent à travers Active Directory, M365, SharePoint, Teams, Exchange, Entra ID, Copilot for M365, Cloud et les ressources du réseau. Sans corrélation, chaque action semble bénigne de manière isolée. La visibilité de l'identité sur toute la surface est essentielle.

2. Détecter les intentions malveillantes plus tôt dans la chaîne d'exécution

L'escalade des privilèges, le stockage inhabituel des données et les mécanismes de persistance se produisent souvent des jours ou des semaines avant l'exfiltration. Une détection précoce à ce stade réduit considérablement l'impact et les coûts de réponse.

3. Corréler et consolider les détections pour une réponse décisive

Les équipes de sécurité ne peuvent pas enquêter sur chaque anomalie. La surveillance comportementale permet de distiller des milliers d'événements de faible niveau en une poignée de cas très probants avec un contexte complet, ce qui permet d'agir rapidement et en toute confiance.

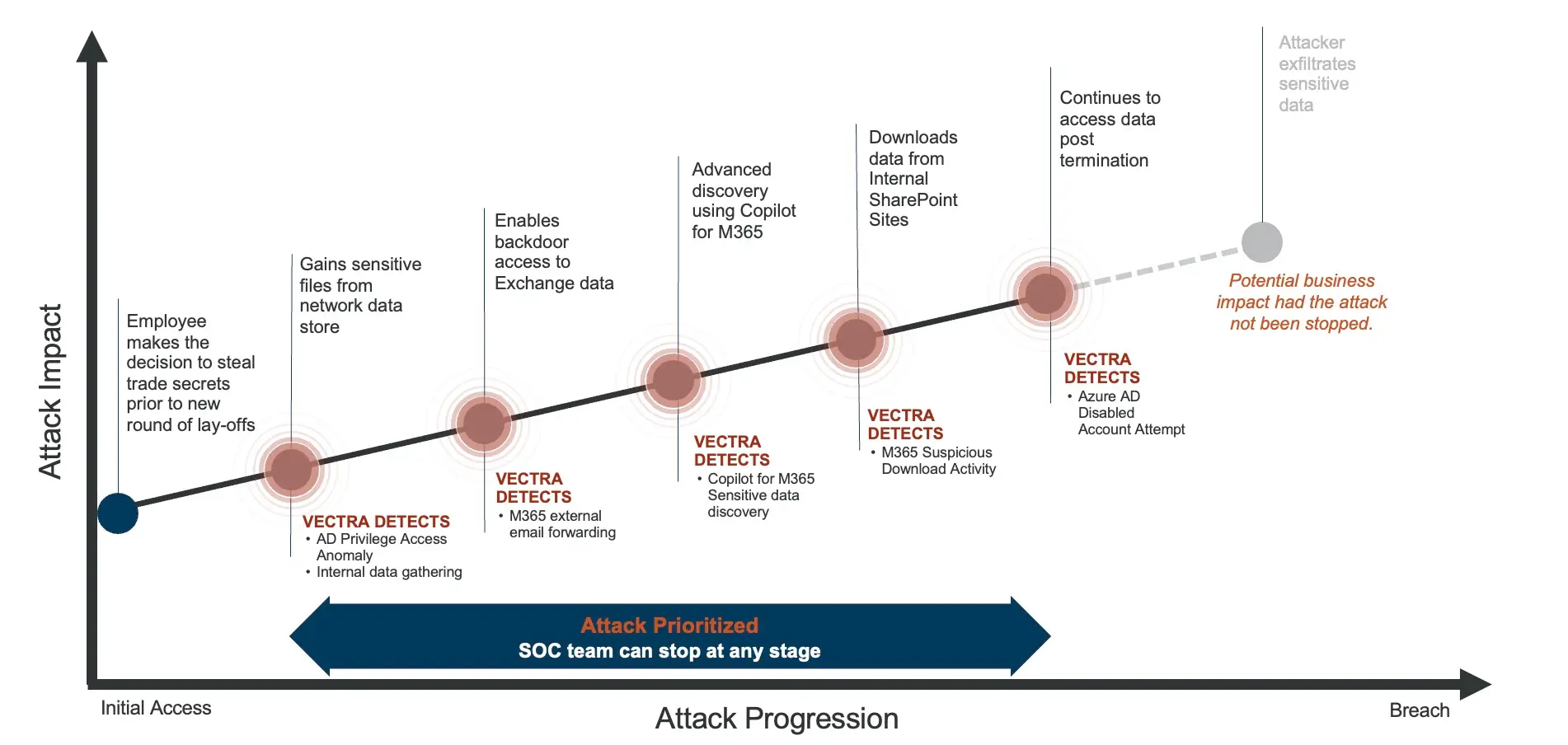

Un cas concret : comment Vectra AI a arrêté une menace individu

Dans une entreprise industrielle, un administrateur informatique est au courant des licenciements à venir :

- Collecte de fichiers sensibles dans les entrepôts de données du réseau.

- Transfert d'un courriel Exchange vers un compte externe.

- Utilisation de Copilot for M365 pour découvrir les données sensibles

- Téléchargement de données SharePoint en dehors des schémas normaux.

- Tentative d'ouverture de session après cessation d'activité sur des comptes désactivés.

Les contrôles traditionnels ne permettaient pas de relier ces actions à temps. Vectra AI l'a fait - en corrélant chaque étape dans un cas unique de haute confiance, permettant un contrôle rapide et soutenant l'action légale.

La différence Vectra AI pour les menaces individu

- Réduction avérée des risques. Détecte et arrête les menaces individu plus tôt, minimisant ainsi l'impact financier et opérationnel.

- Détection de l'IA basée sur le comportement. Ajoute la couche comportementale qui manque aux programmes axés sur la prévention.

- Visibilité sur plusieurs surfaces. Identité, cloudet réseau, en une seule vue corrélée.

- Réduction du bruit à grande échelle. 99,98 % des détections sont filtrées avant d'atteindre les analystes, selon Vectra AI Research.

- Permet de circonscrire rapidement les enquêtes. Du verrouillage automatisé des comptes au contexte complet des métadonnées, pour arrêter les abus avant que les données ne partent et pour comprendre quels fichiers ont été consultés et l'étendue de l'attaque.

- S'intègre aux outils existants. Complète et renforce les solutions DLP, EDR et SIEM pour réduire les risques liés aux menaces individu sans modifier le flux de travail existant.

Les menaces liées aux individu ne sont pas seulement un problème de conformité - elles constituent un risque commercial important. Pour y faire face, il faut aller au-delà de l'inspection du contenu et passer à la détection comportementale basée sur l'identité.

L'individu est déjà à l'intérieur. La question est de savoir si vous verrez ce qu'il fait à temps pour l'arrêter.

Franchir une nouvelle étape dans la protection contre les menaces individu

Les menaces individu exigent plus que des contrôles de prévention, elles requièrent une détection IA basée sur le comportement, capable de déceler les intentions malveillantes en temps réel, à travers chaque identité et chaque environnement. Prêt à renforcer votre programme de détection des menaces individu ? Découvrez Vectra AI Platform en action :