Les États-Unis n'ont pas été frappés par une cyberattaque paralysante visant des infrastructures essentielles comme celle qui a mis l'Ukraine sur la touche en 2015. Cette attaque a mis hors service le réseau électrique ukrainien, laissant plus de 700 000 personnes dans l'obscurité.

Mais les réseaux informatiques d'entreprise à l'intérieur des réseaux d'énergie et de services publics sont infiltrés depuis des années. D'après une analyse du ministère américain de la sécurité intérieure (DHS) et du FBI, ces réseaux ont été compromis depuis au moins mars 2016 par des acteurs étatiques qui mènent des activités de reconnaissance à la recherche de conceptions et de plans de systèmes de contrôle industriel (ICS) à voler.

Il existe une différence entre les attaques visant à sonder les réseaux informatiques des entreprises pour obtenir des informations et accéder aux infrastructures critiques et les attaques visant les SCI sur lesquels fonctionnent les infrastructures critiques. Les deux sont interconnectés, mais les actifs ciblés sont différents.

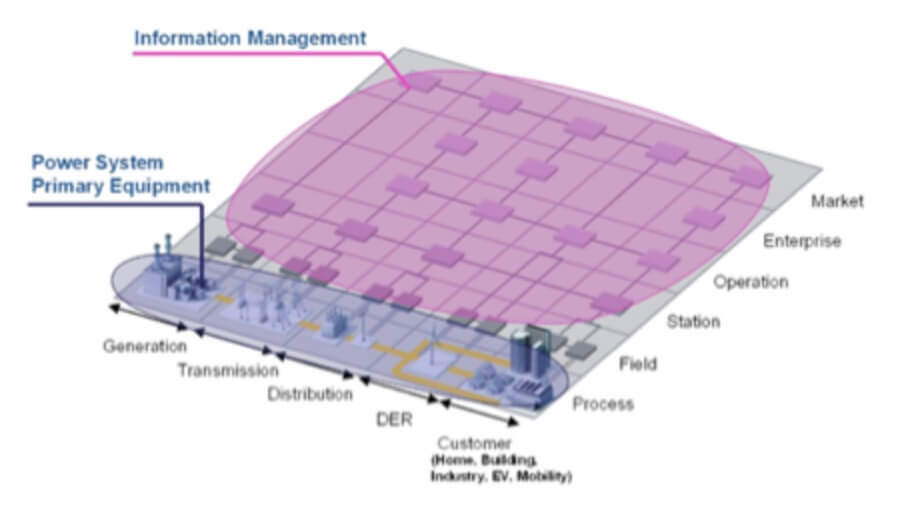

Le NIST a publié une topologie abstraite du système de livraison d'énergie du réseau électrique, qui montre comment le système d'alimentation (équipement primaire) s'interconnecte avec les systèmes informatiques (gestion de l'information). Cette topologie met en évidence l'importance et l'ampleur croissantes des réseaux informatiques d'entreprise dans le secteur de l'énergie et des services publics, à mesure que l'industrie s'oriente vers une communication bidirectionnelle au sein du réseau intelligent, y compris l'utilisation d'appareils informatiques et de communications qui combinent les réseaux IoT avec les réseaux ICS.

À l'intérieur de ces réseaux de gestion de l'information, les cybercriminels testent et élaborent depuis des années des attaques contre les réseaux d'énergie et de services publics. Ces missions de reconnaissance lentes et discrètes consistent à observer les comportements des opérateurs et à élaborer un plan d'attaque unique. L'attaque qui a mis hors service le réseau électrique ukrainien en 2015 aurait été planifiée de nombreux mois à l'avance par des cybercriminels compétents et sophistiqués.

Cela souligne l'importance d'identifier les attaquants cachés dans les réseaux informatiques des entreprises avant qu'ils ne causent des dommages aux SCI et ne volent des informations liées à l'infrastructure critique. Le Vectra 2018 Spotlight Report on Energy and Utilities se concentre sur les comportements uniques des menaces utilisés dans les dernières campagnes d'attaques pour voler des informations ICS vitales.

Ces résultats, parmi d'autres, soulignent l'importance de détecter les comportements menaçants cachés dans les réseaux informatiques des entreprises avant que les cyber-attaquants n'aient la possibilité d'espionner, de se propager et de voler. Ces comportements menaçants révèlent que les campagnes d'attaques soigneusement orchestrées s'étalent sur plusieurs mois.

Lorsque les attaquants se déplacent latéralement à l'intérieur d'un réseau, ils exposent une plus grande surface d'attaque qui augmente le risque d'acquisition et d'exfiltration de données. Il est impératif de surveiller l'ensemble du trafic réseau pour détecter rapidement et systématiquement ces comportements et d'autres comportements des attaquants.

Les attaquants à distance prennent généralement pied dans les réseaux d'énergie et de services publics en organisant malware et spear-phishing pour voler les informations d'identification des administrateurs. Une fois à l'intérieur, ils utilisent les connexions et les protocoles administratifs pour effectuer une reconnaissance et se propager latéralement à la recherche de données confidentielles sur les systèmes de contrôle industriels.

L'abus dissimulé d'identifiants administratifs permet aux attaquants d'accéder sans restriction aux systèmes et aux données des infrastructures critiques. Il s'agit de l'un des domaines de risque les plus cruciaux dans le cycle de vie d'une cyberattaque.

Parmi les autres résultats clés du rapport 2018 Spotlight sur l'énergie et les services publics, on peut citer

- Au cours de la phase de commande et de contrôle de l'attaque, 194 comportements d'accès à distance externe ont été détectés pour 10 000 dispositifs hôtes et charges de travail.

- 314 comportements suspects d'exécution à distance ont été détectés pour 10 000 dispositifs hôtes et charges de travail.

- Lors de la phase d'exfiltration du cycle de vie de la cyberattaque, 293 comportements de contrebandiers de données ont été détectés pour 10 000 dispositifs hôtes et charges de travail.

Il est également important de noter que les attaquants ont dissimulé leurs traces afin de déjouer les systèmes d'alerte basés sur les journaux. Les comptes et les applications utilisés dans les attaques ont été supprimés et effacés.

Par exemple, les clients VPN installés dans des installations commerciales ont été supprimés, de même que les journaux résultant de leur utilisation. Ce n'est qu'à l'issue d'une analyse médico-légale approfondie que le ministère de la sécurité intérieure a pu déterminer que les cybercriminels avaient pu supprimer des preuves après que les attaques eurent réussi.

Leçon apprise : Détecter les premiers signes d'une cyberattaque dès qu'elle se produit, et non pas une fois que les dégâts sont faits.