Alors que les attaques de ransomware comme NotPetya et WannaCry faisaient les gros titres (et de l'argent) en 2017, le minage de crypto-monnaies gagnait discrètement en puissance en tant qu'héritier apparent lorsqu'il s'agit de comportements opportunistes à des fins de gains monétaires.

Le message ci-dessous, posté sur reddit, met en évidence la gravité du problème de minage de crypto-monnaies auquel sont confrontées les universités. Dans certains cas, des étudiants entreprenants extraient des crypto-monnaies à l'aide d'ordinateurs haut de gamme ou lancent une armée de réseaux de zombies pour faire le travail.

Où le minage de crypto-monnaies est-il le plus répandu ?

L'augmentation de la valeur des crypto-monnaies telles que le bitcoin, l'Ethereum et le Monero s'est accompagnée d'une hausse correspondante du nombre d'ordinateurs sur les campus universitaires effectuant du minage ou détournés par des mineurs pour traiter les hashs des crypto-monnaies.

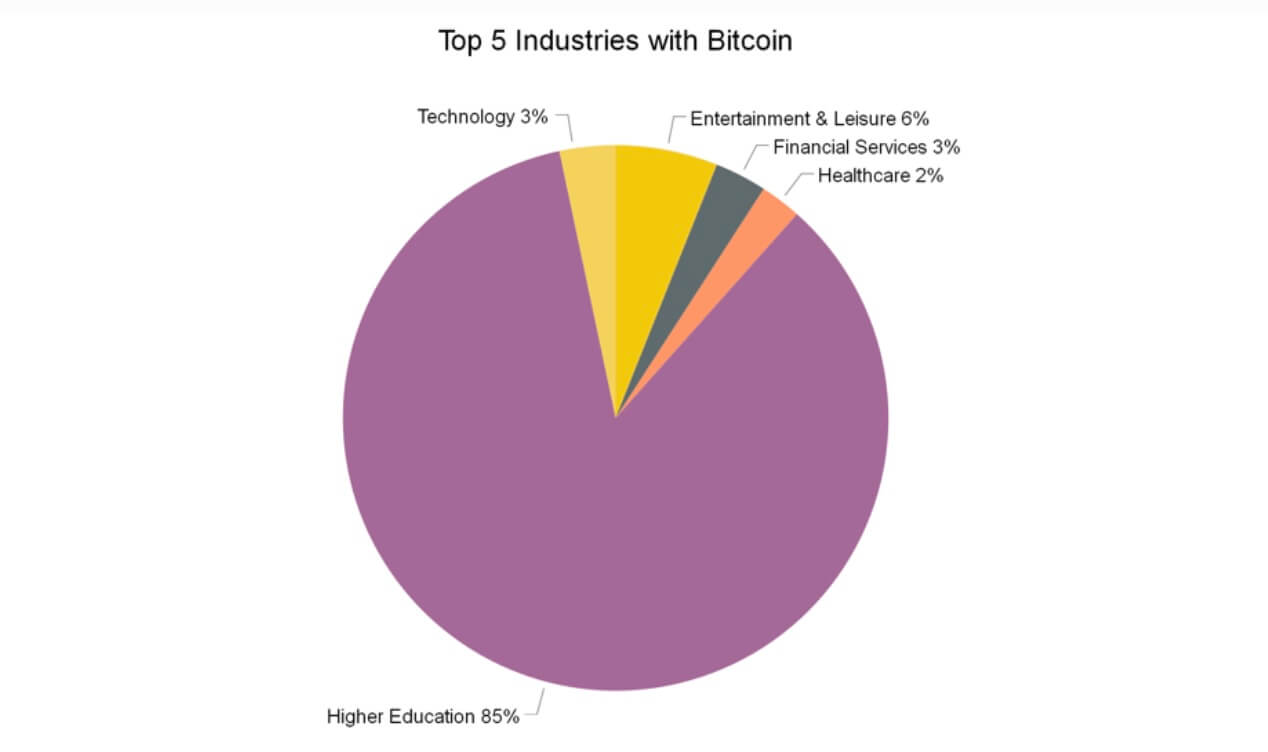

Une analyse par Vectra des cinq principales industries présentant des comportements d'attaque par minage de crypto-monnaies d'août 2017 à janvier 2018 montre que l'enseignement supérieur a facilement dépassé les quatre autres combinées.

Source : édition 2018 du rapport RSA sur le comportement des attaquants (Attacker Behavior Industry Report). Vectra

Pourquoi les universités ?

Le minage de crypto-monnaies convertit l'électricité en valeur monétaire en utilisant des ressources informatiques. Cette opération est très coûteuse si l'on ne dispose pas d'une source d'énergie gratuite et d'un grand nombre de ressources informatiques exposées à l'internet et dotées de contrôles de sécurité minimaux. Les grandes populations d'étudiants sont des pâturages idéaux pour les cryptojackers.

Les entreprises appliquent des contrôles de sécurité stricts pour empêcher les comportements de minage de crypto-monnaie. Cependant, les universités n'ont pas le même luxe avec les étudiants. Elles peuvent tout au plus conseiller les étudiants sur la manière de se protéger et de protéger l'université en installant des correctifs sur le système d'exploitation et en les sensibilisant aux courriels phishing , aux sites web suspects et aux publicités sur le web.

Les étudiants qui exploitent les crypto-monnaies sont tout simplement opportunistes, car la valeur des crypto-monnaies a bondi au cours de l'année écoulée, le bitcoin ayant atteint un pic de 19 000 dollars (source : Coinbase) en janvier 2018. Même à la valeur actuelle de 9 000 dollars par bitcoin, la tentation reste lucrative.

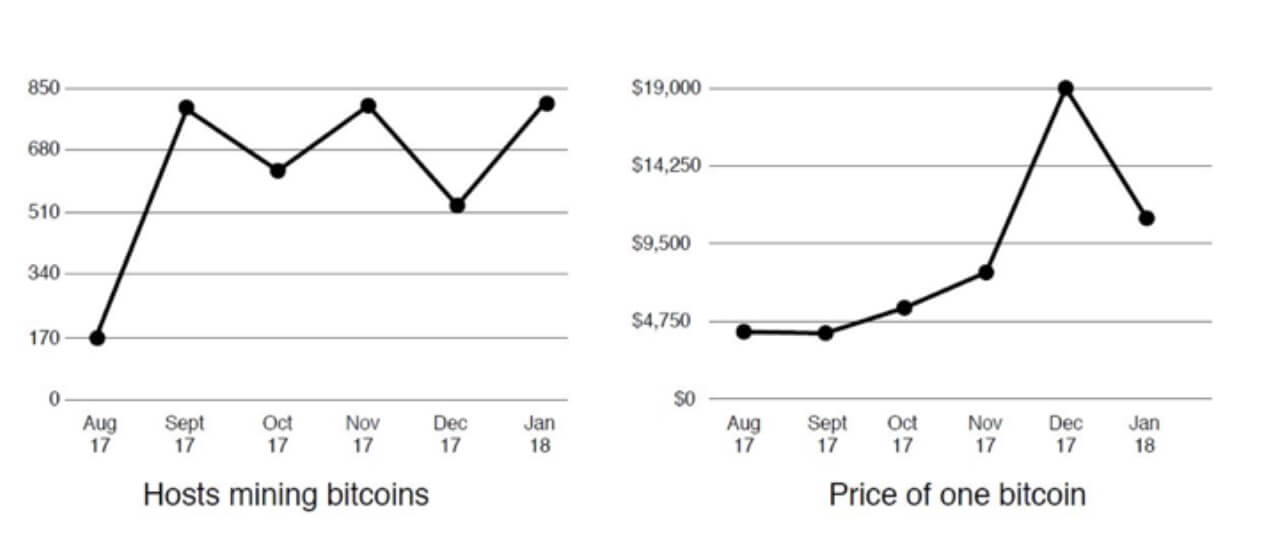

Le nombre d'ordinateurs traitant des hachages de crypto-monnaies sur les campus universitaires a augmenté avant que la valeur du bitcoin ne dépasse 4 000 dollars en 2017. Les graphiques ci-dessous montrent que l'activité de minage de crypto-monnaies a augmenté 30 jours avant la hausse de la valeur du bitcoin.

Les détections de minage de crypto-monnaies ont augmenté avant que le prix n'atteigne des sommets

Source : édition 2018 du rapport RSA sur le comportement des attaquants (Attacker Behavior Industry Report). Vectra

Même si la valeur du bitcoin a chuté de 50 % par rapport à son sommet, pour passer sous la barre des 10 000 dollars, le nombre d'ordinateurs effectuant du minage de crypto-monnaies n'a pas diminué.

Malheureusement, lorsqu'un étudiant ou un agresseur exploite une opportunité, l'université paie les frais d'électricité et s'expose à d'autres risques. Contrairement à ce que croit l'étudiant sur reddit, l'électricité n'est pas gratuite.

Pourquoi est-ce dangereux ?

Le minage de crypto-monnaies est un comportement d'attaque opportuniste qui utilise des réseaux de zombies pour créer une grande réserve de puissance de calcul. Il est considéré comme une nuisance plutôt que comme une cyberattaque ciblée qui met en danger les informations personnelles identifiables(PII), les informations de santé protégées(PHI) et les données financières. Mais dans certains cas, les activités de ces botnets présentent un risque élevé pour les organisations :

- Ils créent un bruit qui peut cacher de graves problèmes de sécurité ;

- Ils ont un impact sur la réputation de l'adresse IP d'une organisation, qui se retrouve alors sur la liste noire ;

- Les cybercriminels achèteront à des cryptojackers l'accès à des ordinateurs compromis pour lancer des attaques ciblées contre des universités.

Si les utilisateurs d'ordinateurs installent intentionnellement des logiciels de minage de crypto-monnaies, le risque peut être minime, bien qu'ils puissent également installer d'autres logiciels lucratifs qui présentent un risque plus élevé.

Le minage de crypto-monnaies consomme la puissance de calcul d'un système. Par conséquent, les systèmes infectés subissent une usure accrue due au traitement des blocs de crypto-monnaie, ce qui les rend anormalement lents.

Bien que le cryptomining malware ne cible pas les particuliers, les cybercriminels peuvent infecter les systèmes qui utilisent des unités de traitement graphique (GPU) ou des cartes vidéo très performantes. Cela permet d'accélérer les hachages à forte intensité de GPU utilisés par les crypto-monnaies comme le bitcoin. Les joueurs et autres utilisateurs d'applications gourmandes en ressources graphiques sont des cibles particulièrement intéressantes.

Le cryptojacking est roi

L'absence d'ordinateurs équipés de GPU haut de gamme a donné naissance à un nouveau type de minage de crypto-monnaies dans le navigateur, qui exploite la puissance d'un processeur ordinaire. Baptisé cryptojacking, il ne nécessite pas l'installation d'un programme et peut se produire simplement en visitant un site web.

Lorsque Coinhive a été lancé en septembre 2017 et a donné le coup d'envoi de la frénésie du cryptojacking, l'internet est devenu fou de mineurs de crypto-monnaies dans le navigateur. De nouveaux sites proposant des services similaires continuent d'apparaître chaque semaine, permettant aux mineurs de produire la crypto-monnaie Monero.d

Si le minage de Monero en arrière-plan d'un site web peut être une alternative viable à l'affichage de publicités intrusives, presque aucun de ces services n'informe les utilisateurs de ce qui se passe ou n'arrête le minage. La plupart d'entre eux se comportent comme malware, réquisitionnant secrètement les ordinateurs et utilisant les ressources sans autorisation.

Quel est l'impact ?

Le minage de crypto-monnaies est mesuré par le nombre de tentatives de trouver un bloc qu'un mineur peut effectuer. Chaque tentative implique la création d'un bloc candidat unique et la création d'un condensé du bloc candidat à l'aide de SHA-256d, un hachage cryptographique mesuré en hachages par seconde (h/s).

Depuis septembre 2017, le minage de Monero dans les navigateurs est monté en flèche. Le minage de Monero nécessite le calcul de hachages à l'aide d'un algorithme appelé CryptoNight. Cet algorithme est gourmand en ressources informatiques et, bien que lent, fonctionne bien sur les processeurs grand public.

Il est possible d'exécuter l'algorithme CryptoNight sur un GPU, mais l'avantage est d'environ 2x, et non de 10 000x, comme c'est le cas pour d'autres algorithmes utilisés par le bitcoin ou l'Ethereum. Cela fait de CryptoNight une cible pour JavaScript et le navigateur, car il est facile de construire un script qui s'adapte à un grand nombre de systèmes pour l'exploitation minière en pool distribué.

Lorsqu'il est exécuté en JavaScript, les performances du minage sont affectées, mais restent acceptables. Le mineur utilise WebAssembly et fonctionne avec environ 65 % des performances d'un mineur natif. Un processeur Intel i7, l'un des processeurs de bureau les plus rapides, produit environ 90 h/s. Un mineur natif obtient 140 h/s. Un mineur natif obtient 140 h/s. Le minage basé sur un processeur est suffisant pour les réseaux de zombies.

En utilisant un calculateur de performance Monero, un taux de 90 h/s sur 812 appareils qui minent 24 heures sur 24 et 7 jours sur 7 donne ces résultats :

Principaux enseignements

Le cryptojacking et le minage de crypto-monnaies sont des activités lucratives et opportunistes qui devraient se développer à mesure qu'elles remplacent les ransomwares et les adwares en tant que méthode de facto pour les individus cherchant à gagner rapidement de l'argent.

Pour en savoir plus sur d'autres types de comportements de cyberattaques observés dans des environnements réels cloud, des centres de données et des entreprises, procurez-vous l'édition 2018 de RSA Conference de l'Attacker Behavior Industry Report (rapport sur le comportement des attaquants dans l'industrie) de Vectra.