L'authentification à deux facteurs (2FA) par SMS était autrefois considérée comme une protection fiable, mais les attaquants ont depuis longtemps trouvé des moyens d'exploiter ses faiblesses. De la prise de contrôle de comptes par des numéros de téléphone recyclés aux campagnes d'échange de cartes SIM menées par des groupes tels que Scattered Spider, l'authentification à deux facteurs par SMS expose les organisations à des violations qui pourraient être évitées. Ce qui peut commencer comme un désagrément personnel - comme la perte d'accès à un compte Google ou Amazon - peut rapidement dégénérer en compromission de l'entreprise, en fraude financière et en exfiltration de données.

Ce blog met en avant des exemples concrets et des playbooks d'attaquants avancés pour montrer pourquoi le SMS 2FA n'est plus défendable en tant que contrôle de sécurité, et ce que les dirigeants doivent faire pour protéger leur organisation.

Exemple concret : Pourquoi le SMS 2FA n'est-il pas sûr ?

Il y a quelques années, j'ai dû configurer un nouveau numéro de téléphone et j'ai vite compris à quel point l'authentification multifactorielle (2FA) par SMS peut être fragile. Ma première surprise est venue de mon compte Amazon. Le numéro que je venais d'acquérir était toujours lié au compte d'une autre personne.

Lorsque j'ai essayé de sécuriser mon propre compte, j'ai découvert à quel point il aurait été facile pour quelqu'un d'autre d'y accéder. Amazon permet aux utilisateurs de se connecter à l'aide d'un numéro de téléphone portable et de contourner le mot de passe en demandant un code à usage unique (OTP) envoyé par SMS. En pratique, cela signifie que toute personne possédant un numéro de téléphone lié à un compte peut recevoir le code et entrer sans jamais connaître le mot de passe original.

Une fois à l'intérieur, la personne peut réinitialiser le mot de passe du compte, modifier l'adresse électronique associée et même effectuer des achats en utilisant les données de la carte de crédit stockée. Amazon n'exige pas de validation bancaire supplémentaire pour ces transactions, de sorte qu'un pirate déterminé pourrait exploiter cette faille à des fins frauduleuses.

Dans mon cas, j'ai accédé involontairement au compte de l'ancien propriétaire, mais j'ai immédiatement pris du recul et dissocié le numéro pour pouvoir sécuriser le mien. Cet incident illustre la façon dont l'authentification par SMS ouvre la porte aux risques d'Usurpation de compte . Pour une entreprise, les conséquences vont bien au-delà des désagréments personnels. Si ce scénario se produisait avec un compte d'entreprise, il pourrait en résulter des transactions financières non autorisées, des pertes de données et une atteinte directe à la confiance des clients.

Cet exemple simple montre pourquoi le 2FA par SMS, bien que pratique, n'est pas sûr. Un numéro de téléphone peut être réattribué, intercepté ou détourné, et avec lui, un attaquant obtient les clés du compte. Pour les dirigeants qui évaluent le risque d'entreprise, il ne s'agit pas seulement d'un problème au niveau de l'utilisateur, mais d'une vulnérabilité systémique que les attaquants avancés exploitent activement.

Vulnérabilités de l'authentification multi-facteurs

Lorsque j'ai changé de numéro de téléphone mais que j'ai oublié de le mettre à jour sur mon compte Google, je me suis retrouvé bloqué alors que je connaissais mon mot de passe. Le processus de connexion nécessitait un code de vérification envoyé à mon ancien numéro, et comme ce numéro ne m'appartenait plus, je n'ai pas pu le recevoir. Pour un cadre ou un employé, ce scénario peut signifier la perte de l'accès non seulement au courrier électronique, mais aussi aux fichiers Google Drive, aux documents partagés et aux applications tierces liées à l'authentification Google.

Ce désagrément personnel met en lumière un problème plus important : L'authentification par SMS crée des points de défaillance uniques que les attaquants peuvent exploiter. Contrairement à l'authentification basée sur une application ou phishing, les codes de passe à usage unique (OTP) par SMS peuvent être interceptés, redirigés ou détournés.

Au cours des dernières années, plusieurs techniques d'attaque sont apparues, faisant de ce risque une réalité pour les entreprises. Voici les 3 principales :

- L'échange de cartes SIM (ou échange de SMS) : Les attaquants convainquent les opérateurs de téléphonie mobile de transférer le numéro de téléphone d'une cible vers une carte SIM qu'ils contrôlent. Une fois ce transfert effectué, ils reçoivent tous les messages SMS destinés à la victime, y compris les codes MFA. Cette technique est à l'origine de fraudes financières et d'atteintes à la sécurité des entreprises, qui coûtent des millions à ces dernières.

- Ingénierie sociale : Les attaquants peuvent inciter les employés à réinitialiser les paramètres MFA et à exploiter la vérification par SMS. Des groupes tels que Scattered Spider ont réussi à contourner le système SMS 2FA dans de nombreuses brèches très médiatisées, ce qui prouve à quel point l'ingénierie sociale ciblée peut être efficace lorsqu'elle est combinée à des vulnérabilités dans les SMS.

- Exploitation massive de numéros : Les attaquants achètent des blocs de numéros recyclés ou inutilisés, en pariant que certains d'entre eux resteront liés à des comptes en ligne. Grâce à l'automatisation en masse, ils testent les comptes liés à ces numéros et tentent de les prendre en charge.

Chacun de ces vecteurs d'attaque montre pourquoi le MFA par SMS n' est pas une protection fiable contre les menaces modernes. Pour les organisations, l'impact est bien plus grave qu'un compte bloqué. Ces vulnérabilités créent des points d'entrée pour l'Usurpation de compte, le déplacement latéral à l'intérieur des réseaux et l'exfiltration de données, autant d'éléments que des groupes avancés comme Scattered Spider utilisent activement.

Les dirigeants doivent considérer le MFA par SMS pour ce qu'il est : une mesure de commodité et non un contrôle de sécurité. Dans les environnements à haut risque, elle expose l'entreprise à des violations évitables. Pour réduire ce risque, il est essentiel de passer à des méthodes d'AMF phishing, telles que les clés de sécurité ou les clés de passage, et de surveiller en permanence les comportements anormaux en matière d'identité.

Après le contournement du SMS 2FA : Comment les attaquants se déplacent, un exemple d'Scattered Spider

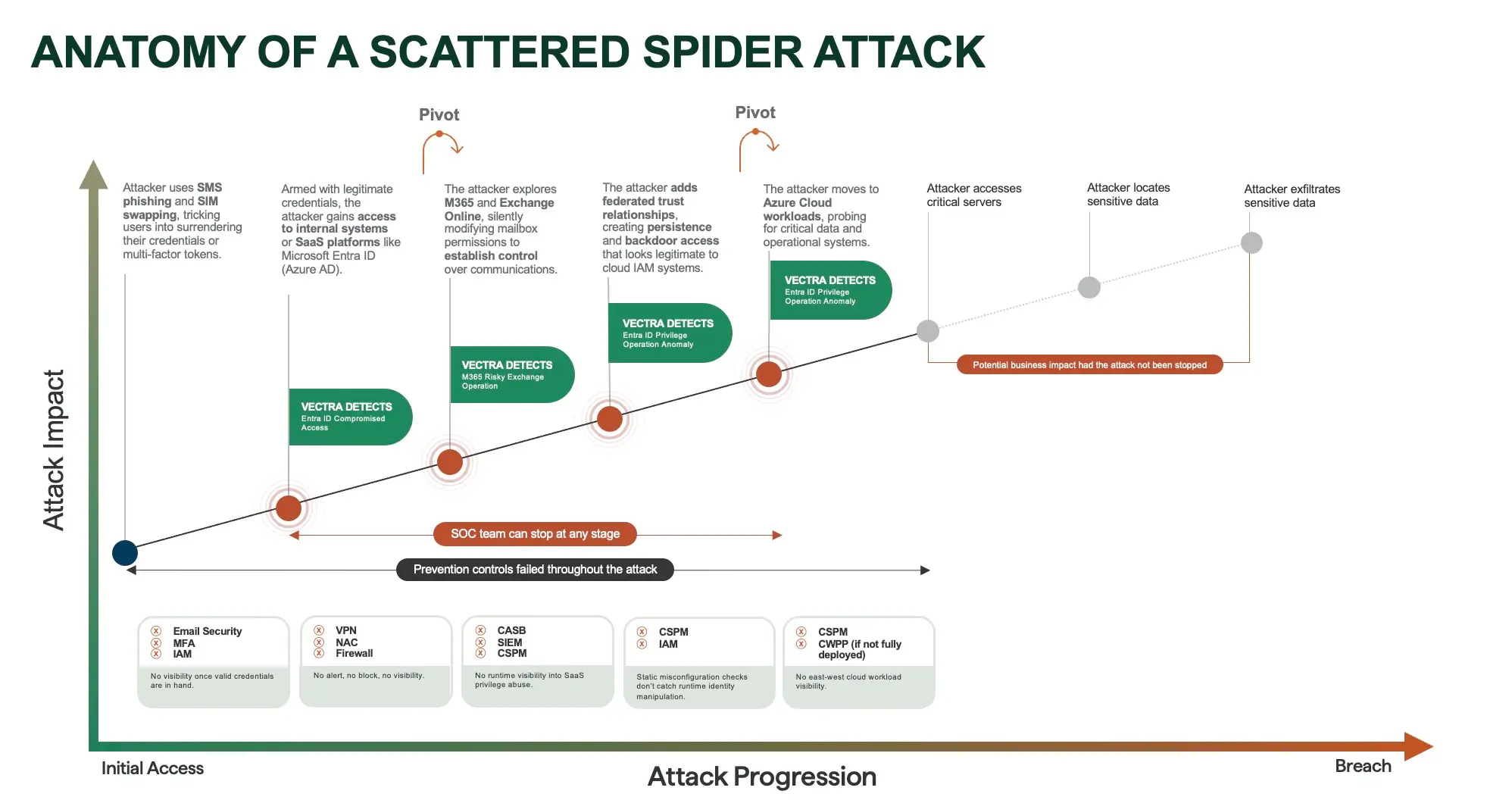

Lorsque les attaquants contournent le MFA basé sur les SMS, la compromission s'arrête rarement à un seul compte. Pour les dirigeants, le véritable danger réside dans ce qui suit : utilisation abusive des informations d'identification, persistance furtive et escalade rapide dans les systèmes critiques. Vous trouverez ci-dessous une décomposition concise et conviviale de la progression typique d'une attaque, illustrée par les tactiques utilisées par Scattered Spider, un groupe connu pour combiner l'ingénierie sociale et l'échange de cartes SIM afin de déjouer le système SMS 2FA.

Progression typique d'un attaquant après le contournement du SMS MFA

- Contrôle immédiat du compte : Avec un code SMS à usage unique en main, l'attaquant se connecte en tant qu'utilisateur légitime. Il peut effectuer des actions qui semblent normales, ce qui lui permet d'éviter les alertes de base.

- Sécuriser le point d'ancrage, réduire les frictions: Le pirate modifie les options de récupération, ajoute d'autres adresses électroniques ou numéros de téléphone et réinitialise le mot de passe pour empêcher l'utilisateur réel de récupérer l'accès.

- Escalade des privilèges dans le SaaS : Ils ciblent ensuite les plateformes d'identité et de collaboration, telles qu'Office 365 ou Google Workspace, en recherchant des paramètres de niveau administrateur ou des autorisations pour les boîtes aux lettres. De petites modifications telles que la délégation, les règles de boîte de réception ou la redirection peuvent donner une visibilité à long terme sur les communications.

- Créer une persistance et des portes dérobées: Les attaquants ajoutent des principes de service, de fausses relations de confiance ou des jetons d'API. Ces éléments semblent légitimes sur le papier, et ils permettent à l'attaquant de revenir même si un identifiant volé est remplacé.

- Pivoter vers le cloud et les actifs critiques: Avec des jetons d'identité valides et des droits délégués, les attaquants sondent les charges de travail, le stockage et les panneaux d'administration cloud , à la recherche de données sensibles, d'informations d'identification dans les référentiels de code ou de services mal configurés.

- Exfiltrer, monétiser ou saboter: Enfin, ils exportent des données, transfèrent des fonds ou déploient des ransomwares. Comme l'activité provient de comptes légitimes, la détection et la réponse peuvent être plus lentes, ce qui augmente l'impact sur l'entreprise.

Scattered Spider, en tant que playbook illustratif

Scattered Spider utilise l'ingénierie sociale pour commencer, en ciblant souvent le personnel du service d'assistance ou le service clientèle pour permettre des échanges de cartes SIM ou des réinitialisations de MFA. Leur approche suit généralement les étapes suivantes :

- Ingénierie sociale ciblée, convainquant les opérateurs ou les équipes d'assistance de transférer des numéros de téléphone ou d'approuver des changements de MFA.

- Utilisation d'échanges de cartes SIM ou de SMS redirigés, réception d'OTP et authentification en tant que victime.

- Récolte rapide des privilèges, accès aux consoles d'administration SaaS et activation de la redirection des boîtes aux lettres ou de l'accès à l'API.

- Établir une persistance d'apparence légitime, telle que des relations de confiance fédérées ou des principes de service qui se fondent dans les configurations normales de l cloud .

- Mouvement latéral vers des systèmes de grande valeur, où l'exfiltration ou la fraude financière peuvent se produire.

Pourquoi les entreprises doivent abandonner l'AMF par SMS : risques stratégiques et alternatives plus sûres

Les faiblesses de l'authentification multifactorielle par SMS vont bien au-delà des comptes personnels. Pour les entreprises, elles représentent une faille de sécurité systémique qui peut être exploitée de manière dévastatrice. Il suffit qu'un numéro de téléphone soit détourné ou qu'un code de passe à usage unique soit intercepté pour qu'un pirate se fasse passer pour un utilisateur de confiance et échappe aux défenses du périmètre.

Des groupes comme Scattered Spider ont montré à quel point ces faiblesses peuvent être exploitées. En utilisant l'échange de cartes SIM et l'ingénierie sociale, ils ont réussi à contourner le MFA par SMS, à accéder à des systèmes d'identité tels qu'Entra ID et à établir une persistance à long terme dans des environnements cloud . Dans certains cas, ces tactiques ont contribué à des violations qui ont coûté aux entreprises des dizaines, voire des centaines de millions de dollars en pertes directes et en efforts de récupération.

Pour les cadres, les implications sont claires :

- Impact financier et opérationnel : Les comptes compromis peuvent entraîner des transactions frauduleuses, des temps d'arrêt et des sanctions réglementaires.

- Atteinte à la réputation : Les clients et les partenaires perdent confiance lorsque des attaquants exploitent des vulnérabilités qui auraient pu être évitées.

- Responsabilité stratégique : En s'accrochant à l'AMF par SMS, l'organisation s'expose aux méthodes que les attaquants industrialisent activement.

Pour aller de l'avant, il faut des méthodes d'AMF phishing , telles que les clés de sécurité FIDO2, les clés de passage ou les données biométriques. Contrairement aux codes SMS, ces clés ne peuvent pas être redirigées ou interceptées, ce qui les rend résistantes aux échanges de cartes SIM et aux campagnes d'phishing . Des organismes tels que la CISA recommandent déjà ces normes comme meilleures pratiques pour les entreprises qui traitent des données sensibles.

La technologie n'est toutefois qu'un aspect de l'équation. Une culture de la sécurité doit renforcer ces mesures. Les employés ont besoin d'une formation de sensibilisation pour reconnaître les stratagèmes d'ingénierie sociale, tels que les appels frauduleux au support informatique conçus pour réinitialiser le MFA. Associées à la détection continue des menaces identitaires et à la surveillance pilotée par l'IA, les organisations peuvent mettre fin aux activités anormales avant qu'elles ne débouchent sur une violation.

La conclusion pour les dirigeants est simple : Le MFA basé sur les SMS n'est plus défendable en tant que contrôle de sécurité de l'entreprise. Le remplacer par des alternatives phishing et l'associer à une détection continue garantit une protection plus forte, une résilience contre les groupes avancés tels que Scattered Spider et une préservation à long terme de la confiance des entreprises.

--

Pour mieux comprendre comment les attaquants contournent les faibles implémentations MFA et pourquoi cet angle mort reste un risque pressant pour les entreprises, consultez notre article de blog : Les attaquants ne piratent pas - ils se connectent : L'angle mort du MFA.