PLAY

Le groupe Play ransomware, également connu sous le nom de PlayCrypt, est un acteur sophistiqué et très actif qui mène des attaques de double extorsion en volant et en chiffrant des données, ciblant des organisations dans de nombreux secteurs à travers le monde par le biais d'intrusions furtives basées sur les identifiants et de malware conçus sur mesure.

L'origine du PLAY

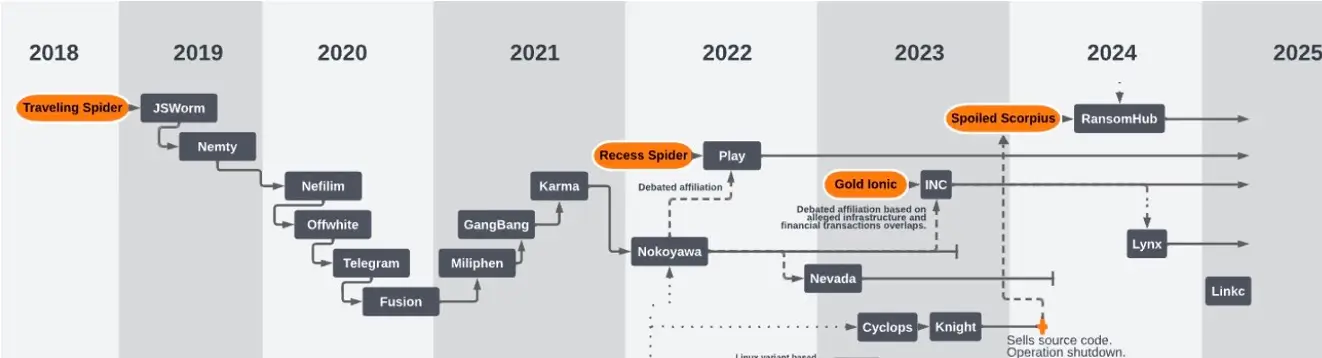

Le groupe de ransomware Play, également connu sous le nom de PlayCrypt, est apparu en juin 2022 et est rapidement devenu l'une des opérations de ransomware les plus actives au niveau mondial. Contrairement aux modèles de ransomware-as-a-service (RaaS), Play serait un groupe fermé qui contrôle directement les opérations, l'infrastructure et les négociations.

Le groupe met l'accent sur le secret et le contrôle centralisé, comme l'indique son site de fuites. Il utilise une double stratégie d'extorsion, combinant le vol de données et le chiffrement pour pousser les victimes à payer. Les notes de rançon ne comportent généralement pas de demande ou d'instructions précises et invitent les victimes à contacter Play via des adresses électroniques uniques hébergées sur gmx[.]de ou web[.]de.

Pays ciblés par PLAY

Le groupe s'est fortement concentré sur l'Amérique du Nord, l'Amérique du Sud et l'Europe, avec une augmentation notable en Australie depuis avril 2023. En mai 2025, le FBI avait attribué plus de 900 incidents à Play et à des acteurs affiliés, ce qui confirme l'ampleur de leur empreinte opérationnelle.

Industries ciblées par PLAY

Play s'est attaqué à un large éventail de secteurs, dont l'éducation, le gouvernement, les soins de santé, l'industrie, les services juridiques et les services informatiques. Les pirates ne semblent pas se spécialiser dans un secteur en particulier et optent plutôt pour un ciblage opportuniste à grande échelle. Ils s'intéressent généralement aux organisations dont la maturité cybernétique est perçue comme faible ou aux environnements à forte pression qui sont susceptibles de payer.

Les victimes de PLAY

À ce jour, plus de 911 personnes ont été victimes de ses opérations malveillantes.

La méthode d'attaque de PLAY

Les opérateurs de Play ransomware commencent souvent par se connecter à l'aide d'informations d'identification valides, probablement achetées sur des places de marché du dark web. Ces identifiants sont généralement liés à des services d'accès à distance tels que les VPN ou le protocole de bureau à distance (RDP). Lorsque les informations d'identification ne sont pas disponibles, ils exploitent les vulnérabilités des applications Internet. Parmi les points d'entrée connus figurent des failles dans Fortinet FortiOS et les serveurs Microsoft Exchange (comme ProxyNotShell). Au début de l'année 2025, ils ont commencé, avec des courtiers d'accès affiliés, à exploiter une vulnérabilité récemment révélée dans l'outil de surveillance à distance SimpleHelp afin d'exécuter du code à distance et d'accéder silencieusement à des systèmes internes.

Une fois à l'intérieur, les acteurs du jeu élèvent leurs privilèges en identifiant les mauvaises configurations ou les faiblesses des logiciels. Ils utilisent des outils tels que WinPEAS pour énumérer les possibilités d'escalade des privilèges locaux et les exploitent souvent directement. Dans de nombreux incidents observés, les acteurs déploient également des outils tels que Nekto ou PriviCMD pour escalader leur accès. En fin de compte, leur objectif est d'obtenir des privilèges d'administrateur de domaine afin de pouvoir contrôler entièrement l'environnement et de diffuser largement les charges utiles des ransomwares.

Pour éviter d'être détectés, les attaquants désactivent systématiquement les logiciels de sécurité. Des outils tels que GMER, IOBit et PowerTool sont utilisés pour tuer les processus antivirus, tandis que des scripts PowerShell sont utilisés pour désactiver Microsoft Defender. Ils effacent également les journaux et autres artefacts médico-légaux des journaux d'événements Windows, réduisant ainsi les chances que les défenseurs puissent détecter leur activité ou reconstituer leur chronologie d'intrusion.

Les acteurs du ransomware Play recherchent activement des informations d'identification dans les environnements compromis. Ils passent au peigne fin les fichiers non sécurisés et les données de configuration pour extraire les informations d'identification stockées et, si possible, déploient Mimikatz pour extraire les informations d'authentification directement de la mémoire. Cet outil est parfois exécuté par des plateformes telles que Cobalt Strikequi permet aux attaquants de récupérer les informations d'identification des administrateurs de domaine sans déclencher les alertes traditionnelles.

Au cours de la phase de découverte, les opérateurs de Play procèdent à une reconnaissance interne afin de comprendre la structure du réseau et d'identifier les cibles intéressantes. Ils utilisent des outils comme AdFind et Grixba pour énumérer les structures Active Directory, dresser la liste des noms d'hôtes et identifier les logiciels installés, y compris les outils de protection des endpoint . Cette reconnaissance permet de guider leurs mouvements latéraux et d'éviter les zones de sécurité à forte friction.

Pour se déplacer sur le réseau, les acteurs s'appuient sur des outils de déplacement latéral tels que PsExec pour exécuter des commandes à distance. Ils utilisent également des cadres de post-exploitation tels que Cobalt Strike et SystemBC pour maintenir le commandement et le contrôle sur d'autres machines. Une fois l'accès au niveau du domaine obtenu, ils peuvent distribuer des charges utiles via des objets de stratégie de groupe, poussant ainsi les binaires du ransomware sur les systèmes en masse.

Avant de crypter les données, les opérateurs Play préparent les fichiers à l'exfiltration. Ils divisent souvent les données volées en petits morceaux et les compressent en .RAR archives en utilisant WinRAR. Cette étape permet de s'assurer que les données sont prêtes à être transférées, et sa structure réduit la probabilité de déclencher des outils de prévention des pertes de données (DLP) ou des alertes sur endpoint .

L'exécution se fait par une combinaison de contrôle manuel et de distribution automatisée. Les binaires de ransomware sont souvent livrés et exécutés via PsExec, Cobalt Strike ou des modifications de la stratégie de groupe. Chaque binaire est compilé de manière unique pour l'environnement cible, ce qui permet de contourner la détection antivirus basée sur les signatures. Une fois exécuté, le ransomware commence à chiffrer les fichiers tout en ignorant les fichiers système afin de maintenir le temps de fonctionnement jusqu'à ce que la demande de rançon soit émise.

Une fois les données mises en scène, les acteurs du jeu utilisent des outils tels que WinSCP pour transmettre en toute sécurité les données volées à leur infrastructure via des canaux cryptés. Ces fichiers sont généralement stockés dans des environnements contrôlés par les attaquants et hébergés en dehors du domaine de la victime. Le groupe utilise plusieurs méthodes de transfert pour échapper aux solutions de surveillance du trafic et maximiser la vitesse d'extraction des données avant le début du chiffrement.

Le ransomware Play utilise un double extorsion modèle : après avoir volé des données, ils cryptent les fichiers de la victime et exigent le paiement par le biais de communications par courrier électronique, généralement liées à des adresses uniques sur @gmx.de ou @web.de. Les fichiers cryptés sont renommés avec un nom de fichier PLAY et une note de rançon est laissée dans les répertoires publics. Si aucun paiement n'est effectué, le groupe menace de divulguer les données volées sur un site de fuite hébergé par Tor. Dans certains cas, ils intensifient la pression en appelant les numéros de téléphone d'organisations - comme les services d'assistance ou les lignes de service à la clientèle - trouvés grâce à des renseignements de source ouverte.

Les opérateurs de Play ransomware commencent souvent par se connecter à l'aide d'informations d'identification valides, probablement achetées sur des places de marché du dark web. Ces identifiants sont généralement liés à des services d'accès à distance tels que les VPN ou le protocole de bureau à distance (RDP). Lorsque les informations d'identification ne sont pas disponibles, ils exploitent les vulnérabilités des applications Internet. Parmi les points d'entrée connus figurent des failles dans Fortinet FortiOS et les serveurs Microsoft Exchange (comme ProxyNotShell). Au début de l'année 2025, ils ont commencé, avec des courtiers d'accès affiliés, à exploiter une vulnérabilité récemment révélée dans l'outil de surveillance à distance SimpleHelp afin d'exécuter du code à distance et d'accéder silencieusement à des systèmes internes.

Une fois à l'intérieur, les acteurs du jeu élèvent leurs privilèges en identifiant les mauvaises configurations ou les faiblesses des logiciels. Ils utilisent des outils tels que WinPEAS pour énumérer les possibilités d'escalade des privilèges locaux et les exploitent souvent directement. Dans de nombreux incidents observés, les acteurs déploient également des outils tels que Nekto ou PriviCMD pour escalader leur accès. En fin de compte, leur objectif est d'obtenir des privilèges d'administrateur de domaine afin de pouvoir contrôler entièrement l'environnement et de diffuser largement les charges utiles des ransomwares.

Pour éviter d'être détectés, les attaquants désactivent systématiquement les logiciels de sécurité. Des outils tels que GMER, IOBit et PowerTool sont utilisés pour tuer les processus antivirus, tandis que des scripts PowerShell sont utilisés pour désactiver Microsoft Defender. Ils effacent également les journaux et autres artefacts médico-légaux des journaux d'événements Windows, réduisant ainsi les chances que les défenseurs puissent détecter leur activité ou reconstituer leur chronologie d'intrusion.

Les acteurs du ransomware Play recherchent activement des informations d'identification dans les environnements compromis. Ils passent au peigne fin les fichiers non sécurisés et les données de configuration pour extraire les informations d'identification stockées et, si possible, déploient Mimikatz pour extraire les informations d'authentification directement de la mémoire. Cet outil est parfois exécuté par des plateformes telles que Cobalt Strikequi permet aux attaquants de récupérer les informations d'identification des administrateurs de domaine sans déclencher les alertes traditionnelles.

Au cours de la phase de découverte, les opérateurs de Play procèdent à une reconnaissance interne afin de comprendre la structure du réseau et d'identifier les cibles intéressantes. Ils utilisent des outils comme AdFind et Grixba pour énumérer les structures Active Directory, dresser la liste des noms d'hôtes et identifier les logiciels installés, y compris les outils de protection des endpoint . Cette reconnaissance permet de guider leurs mouvements latéraux et d'éviter les zones de sécurité à forte friction.

Pour se déplacer sur le réseau, les acteurs s'appuient sur des outils de déplacement latéral tels que PsExec pour exécuter des commandes à distance. Ils utilisent également des cadres de post-exploitation tels que Cobalt Strike et SystemBC pour maintenir le commandement et le contrôle sur d'autres machines. Une fois l'accès au niveau du domaine obtenu, ils peuvent distribuer des charges utiles via des objets de stratégie de groupe, poussant ainsi les binaires du ransomware sur les systèmes en masse.

Avant de crypter les données, les opérateurs Play préparent les fichiers à l'exfiltration. Ils divisent souvent les données volées en petits morceaux et les compressent en .RAR archives en utilisant WinRAR. Cette étape permet de s'assurer que les données sont prêtes à être transférées, et sa structure réduit la probabilité de déclencher des outils de prévention des pertes de données (DLP) ou des alertes sur endpoint .

L'exécution se fait par une combinaison de contrôle manuel et de distribution automatisée. Les binaires de ransomware sont souvent livrés et exécutés via PsExec, Cobalt Strike ou des modifications de la stratégie de groupe. Chaque binaire est compilé de manière unique pour l'environnement cible, ce qui permet de contourner la détection antivirus basée sur les signatures. Une fois exécuté, le ransomware commence à chiffrer les fichiers tout en ignorant les fichiers système afin de maintenir le temps de fonctionnement jusqu'à ce que la demande de rançon soit émise.

Une fois les données mises en scène, les acteurs du jeu utilisent des outils tels que WinSCP pour transmettre en toute sécurité les données volées à leur infrastructure via des canaux cryptés. Ces fichiers sont généralement stockés dans des environnements contrôlés par les attaquants et hébergés en dehors du domaine de la victime. Le groupe utilise plusieurs méthodes de transfert pour échapper aux solutions de surveillance du trafic et maximiser la vitesse d'extraction des données avant le début du chiffrement.

Le ransomware Play utilise un double extorsion modèle : après avoir volé des données, ils cryptent les fichiers de la victime et exigent le paiement par le biais de communications par courrier électronique, généralement liées à des adresses uniques sur @gmx.de ou @web.de. Les fichiers cryptés sont renommés avec un nom de fichier PLAY et une note de rançon est laissée dans les répertoires publics. Si aucun paiement n'est effectué, le groupe menace de divulguer les données volées sur un site de fuite hébergé par Tor. Dans certains cas, ils intensifient la pression en appelant les numéros de téléphone d'organisations - comme les services d'assistance ou les lignes de service à la clientèle - trouvés grâce à des renseignements de source ouverte.

TTP utilisées par le PLAY

Comment détecter PLAY avec Vectra AI

Liste des détections disponibles dans la plate-forme Vectra AI qui indiquent une attaque par ransomware.

Foire aux questions

Qu'est-ce que le groupe PLAY Ransomware ?

Le groupe PLAY Ransomware est une organisation cybercriminelle connue pour déployer des ransomwares qui chiffrent les fichiers des victimes et exigent le paiement d'une rançon en échange des clés de déchiffrement. Ils ciblent souvent les organisations dont les mesures de sécurité sont insuffisantes.

Comment le ransomware PLAY infecte-t-il les systèmes ?

PLAY Les ransomwares infectent généralement les systèmes par le biais d'e-mails phishing , de kits d'exploitation et d'informations d'identification compromises, en exploitant les vulnérabilités pour obtenir un accès et déployer leur charge utile.

Quels sont les secteurs les plus exposés aux attaques de ransomware PLAY ?

Si le ransomware PLAY a ciblé un large éventail de secteurs, les infrastructures critiques, les soins de santé et les services financiers ont été particulièrement vulnérables en raison de la nature sensible de leurs données.

Quels sont les indicateurs de compromission (IoC) associés au ransomware PLAY ?

Les éléments de référence pour le ransomware PLAY comprennent un trafic réseau inhabituel, des modifications suspectes des clés de registre, des notes de rançon et des extensions de fichiers liées au ransomware malware.

Comment les équipes SOC peuvent-elles détecter les ransomwares PLAY et y répondre ?

Les équipes SOC doivent utiliser des solutions avancées de détection des menaces, analyser régulièrement le trafic réseau et mettre en œuvre des systèmes de détection et de réponse aux menaces. L'isolement immédiat des systèmes infectés et l'exécution d'un plan d'intervention sont essentiels.

Quelles sont les meilleures pratiques pour prévenir les infections de ransomware PLAY ?

Les meilleures pratiques comprennent des mises à jour régulières des logiciels, une formation de sensibilisation des employés à la cybersécurité, un filtrage robuste des courriels et l'utilisation de l'authentification multifactorielle (AMF) pour se protéger contre phishing et la compromission des informations d'identification.

Les données cryptées par le ransomware PLAY peuvent-elles être décryptées sans payer la rançon ?

Bien qu'il ne soit pas toujours possible d'obtenir des outils de décryptage spécifiques pour les ransomwares PLAY , il est conseillé de consulter des experts en cybersécurité et d'explorer les outils de décryptage disponibles pour des variantes de ransomwares similaires avant d'envisager le paiement d'une rançon.

Comment le groupe PLAY ransomware fonctionne-t-il financièrement ?

Le groupe PLAY fonctionne sur le modèle de la rançon, exigeant des paiements souvent en crypto-monnaies. Ils peuvent également se livrer à une double tactique d'extorsion, en menaçant de divulguer les données volées si la rançon n'est pas payée.

Que doit contenir un plan d'intervention en cas d'attaque de ransomware par PLAY ?

Un plan d'intervention doit prévoir l'isolement immédiat des systèmes touchés, l'identification de la souche du ransomware, les protocoles de communication, les procédures de récupération des données à partir des sauvegardes et les considérations juridiques relatives au paiement des rançons.

Comment les organisations peuvent-elles collaborer avec les forces de l'ordre à la suite d'une attaque de ransomware PLAY ?

Les organisations doivent signaler l'incident aux autorités locales ou nationales chargées de la cybersécurité, en fournissant des informations détaillées sur l'attaque sans compromettre les opérations en cours ou les lois sur la confidentialité des données.