INC Ransom

INC Ransom s'attaque aux infrastructures critiques avec un ransomware sophistiqué depuis 2023. Il combine des techniques d'intrusion avancées et des tactiques d'extorsion, ce qui en fait une menace sérieuse pour les organisations du monde entier. Le groupe fait peser des risques importants sur des organisations dans des secteurs tels que la santé, l'industrie, le gouvernement et la technologie.

L'origine de INC Ransom

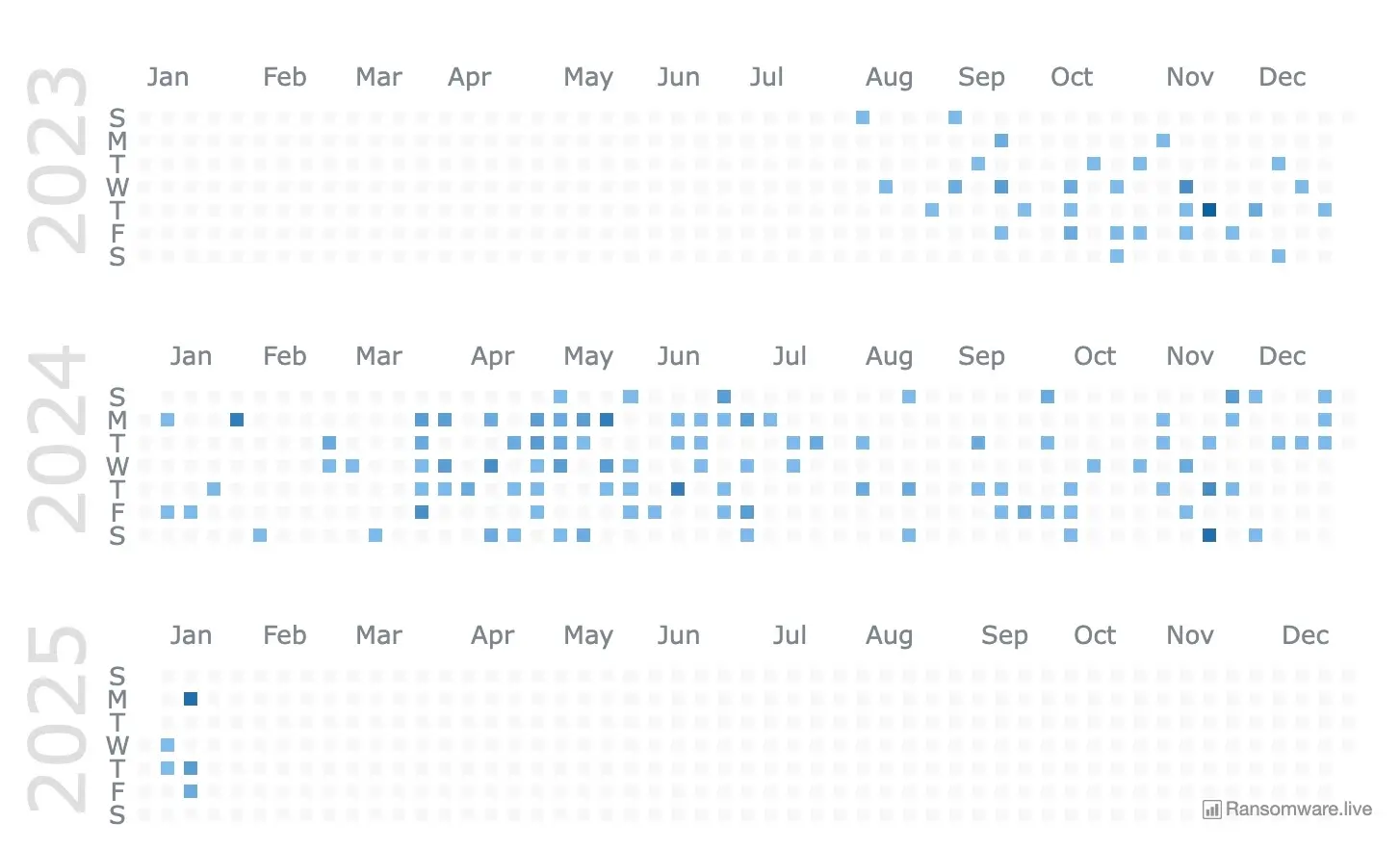

INC Ransom est un groupe de ransomware sophistiqué apparu en août 2023. Le groupe utilise une stratégie d'attaque méthodique et en plusieurs étapes, ciblant les organisations vulnérables avec une combinaison de campagnes spear-phishing et l'exploitation de vulnérabilités connues. Le groupe a notamment été associé à l'exploitation de CVE-2023-3519, une faille critique dans Citrix NetScaler, pour obtenir un accès initial. Leurs opérations impliquent des efforts hautement coordonnés pour maximiser les dommages et imposer le paiement de rançons, en s'appuyant souvent sur des tactiques de "double extorsion" où les données volées sont exfiltrées avant d'être cryptées. INC Ransom se caractérise par sa capacité à s'adapter, à résoudre les problèmes et à surmonter les défis techniques pendant les attaques, ce qui indique une opération bien organisée et qualifiée.

Bien que les personnes ou les groupes à l'origine de INC Ransom ne soient pas publiquement connus, les chercheurs en cybersécurité pensent que des criminels russes sont derrière cette opération.

Sources : SOCradar

Pays visés par INC Ransom

Le groupe opère à l'échelle mondiale, avec une activité notable en Amérique du Nord, en Europe et dans certaines parties de l'Asie. Des pays tels que les États-Unis, le Royaume-Uni, l'Allemagne et l'Australie ont signalé des incidents attribués à INC Ransom. Leurs campagnes ne présentent pas de limites régionales significatives, ce qui indique que leur ciblage est influencé par les opportunités et les gains financiers potentiels plutôt que par des motivations géopolitiques.

Industries ciblées par INC Ransom

INC Ransom est connu pour sa stratégie de ciblage large, qui se concentre sur les industries dotées d'une infrastructure critique et d'une faible résilience aux perturbations opérationnelles. Des établissements d'enseignement, des organisations gouvernementales, des fabricants, des détaillants, des sociétés d'énergie et de services publics, ainsi que des institutions financières ont tous été visés. Plus particulièrement, INC Ransom s'est attaqué à des données sensibles dans le secteur de la santé, avec des attaques préjudiciables contre un hôpital pour enfants au Royaume-Uni et un conseil de santé en Écosse.

Les victimes de INC Ransom

On estime à 214 le nombre d'organisations victimes des attaques de INC Ransom. INC Ransom a été associé à des attaques très médiatisées contre des réseaux hospitaliers, des administrations municipales et des entreprises de taille moyenne. Bien que les noms des victimes ne soient souvent pas divulgués, les rapports publics révèlent que l'accent est mis sur les organisations dont les défenses en matière de cybersécurité sont faibles ou qui utilisent des systèmes obsolètes susceptibles d'être exploités.

Méthode d'attaque d'INC Ransom

Utilise des courriels de type "spear-phishing " ou exploite des vulnérabilités dans des applications publiques, telles que CVE-2023-3519 dans Citrix NetScaler.

Exploite des outils tels que RDP pour augmenter les privilèges au sein du système compromis.

Utilise des fichiers obscurcis, par exemple en déguisant PSExec en "winupd", pour éviter d'être détecté.

Utilise des outils tels que Lsassy.py pour extraire les informations d'identification de la mémoire.

Déploie des outils tels que NETSCAN.EXE et Advanced IP Scanner pour la reconnaissance des réseaux afin d'identifier les cibles de grande valeur.

Utilise un logiciel de bureau à distance tel que AnyDesk.exe pour se déplacer au sein du réseau.

Les données sont stockées à l'aide de 7-Zip et MEGASync pour l'exfiltration et le cryptage.

Exécute des scripts de chiffrement à l'aide de wmic.exe et d'instances PSExec déguisées pour lancer le déploiement du ransomware.

Transfère des données volées pour des tactiques de double extorsion en utilisant MEGASync ou d'autres plateformes basées sur cloud.

Chiffre et/ou détruit les fichiers critiques, exigeant le paiement d'une rançon pour rétablir l'accès et empêcher les fuites de données.

Utilise des courriels de type "spear-phishing " ou exploite des vulnérabilités dans des applications publiques, telles que CVE-2023-3519 dans Citrix NetScaler.

Exploite des outils tels que RDP pour augmenter les privilèges au sein du système compromis.

Utilise des fichiers obscurcis, par exemple en déguisant PSExec en "winupd", pour éviter d'être détecté.

Utilise des outils tels que Lsassy.py pour extraire les informations d'identification de la mémoire.

Déploie des outils tels que NETSCAN.EXE et Advanced IP Scanner pour la reconnaissance des réseaux afin d'identifier les cibles de grande valeur.

Utilise un logiciel de bureau à distance tel que AnyDesk.exe pour se déplacer au sein du réseau.

Les données sont stockées à l'aide de 7-Zip et MEGASync pour l'exfiltration et le cryptage.

Exécute des scripts de chiffrement à l'aide de wmic.exe et d'instances PSExec déguisées pour lancer le déploiement du ransomware.

Transfère des données volées pour des tactiques de double extorsion en utilisant MEGASync ou d'autres plateformes basées sur cloud.

Chiffre et/ou détruit les fichiers critiques, exigeant le paiement d'une rançon pour rétablir l'accès et empêcher les fuites de données.