J'ai récemment eu la chance de rencontrer René Kretzinger, chasseur de menaces senior chez Infoguard, pour parler de la chasse aux menaces dans le monde réel. Il nous a expliqué comment il utilise la plateforme Vectra AI dans son travail quotidien pour découvrir les menaces, enquêter sur les incidents et combler les lacunes en matière de visibilité. Vous trouverez ci-dessous des informations et des exemples clés tirés directement de son expérience sur le terrain.

Qu'est-ce que la chasse aux menaces ? Le point de vue d'un praticien

La chasse aux menaces est un processus proactif, fondé sur des hypothèses, conçu pour découvrir des menaces que les systèmes d'alerte traditionnels risquent de manquer. Elle implique de supposer un compromis et de rechercher activement les signes du comportement de l'adversaire. Plutôt que d'attendre une alerte, les chasseurs de menaces utilisent les connaissances contextuelles, l'intuition et les indices comportementaux pour identifier les activités anormales ou malveillantes.

L'efficacité de la chasse aux menaces repose sur la visibilité. Si vous ne pouvez pas le voir, vous ne pouvez pas le chasser. La télémétrie du réseau, des terminaux, des systèmes d'identité et des environnements cloud constitue la base. Il s'agit également d'un état d'esprit : vous devez penser comme un adversaire lorsque vous défendez votre environnement.

Les éléments constitutifs d'une chasse aux menaces efficace

- Visibilité : Collecte de données sur l'ensemble de votre surface d'attaque : Journaux DNS, journaux SMB, trafic proxy, journaux des processus des endpoint , enregistrements d'authentification, activités USB, activités d'identité et utilisation du cloud .

- Centralisation des données : Regrouper les données télémétriques en un seul endroit. Les journaux fragmentés ralentissent la détection et réduisent la précision.

- Établissement d'une base : Établir des comportements "normaux" pour détecter plus efficacement les écarts.

- Connaissance de la TTP de l'adversaire : Étudier les manuels et les outils d'attaque du monde réel pour repérer le comportement de l'adversaire.

Types de chasse aux menaces et exemples concrets

1. Chasse basée sur des données de référence

La recherche de la ligne de base commence par la compréhension des caractéristiques typiques des systèmes, des utilisateurs et des applications. Cela peut impliquer de cataloguer le nombre d'outils de gestion à distance attendus dans l'environnement et sur quels systèmes. Lorsque les postes de travail des RH, qui n'exécutent généralement aucun RMM, en affichent dix ou plus, il s'agit d'un écart important par rapport à la norme et d'un signal potentiel d'utilisation abusive ou de mauvaise configuration de la individu .

Les tâches planifiées offrent également des indices. Par exemple, une tâche trouvée sur un poste de travail non administratif lançant des scripts PowerShell pendant les heures creuses peut déclencher une enquête sur l'automatisation non autorisée ou la persistance de l'attaquant.

Un autre exemple concerne les extensions de navigateur. Une extension d'apparence légitime peut être installée sur plusieurs points d'extrémité mais initie des connexions aux API Mega ou Telegram, qui sont des destinations peu communes pour le trafic d'entreprise, ce qui met en évidence les problèmes d'exposition des données.

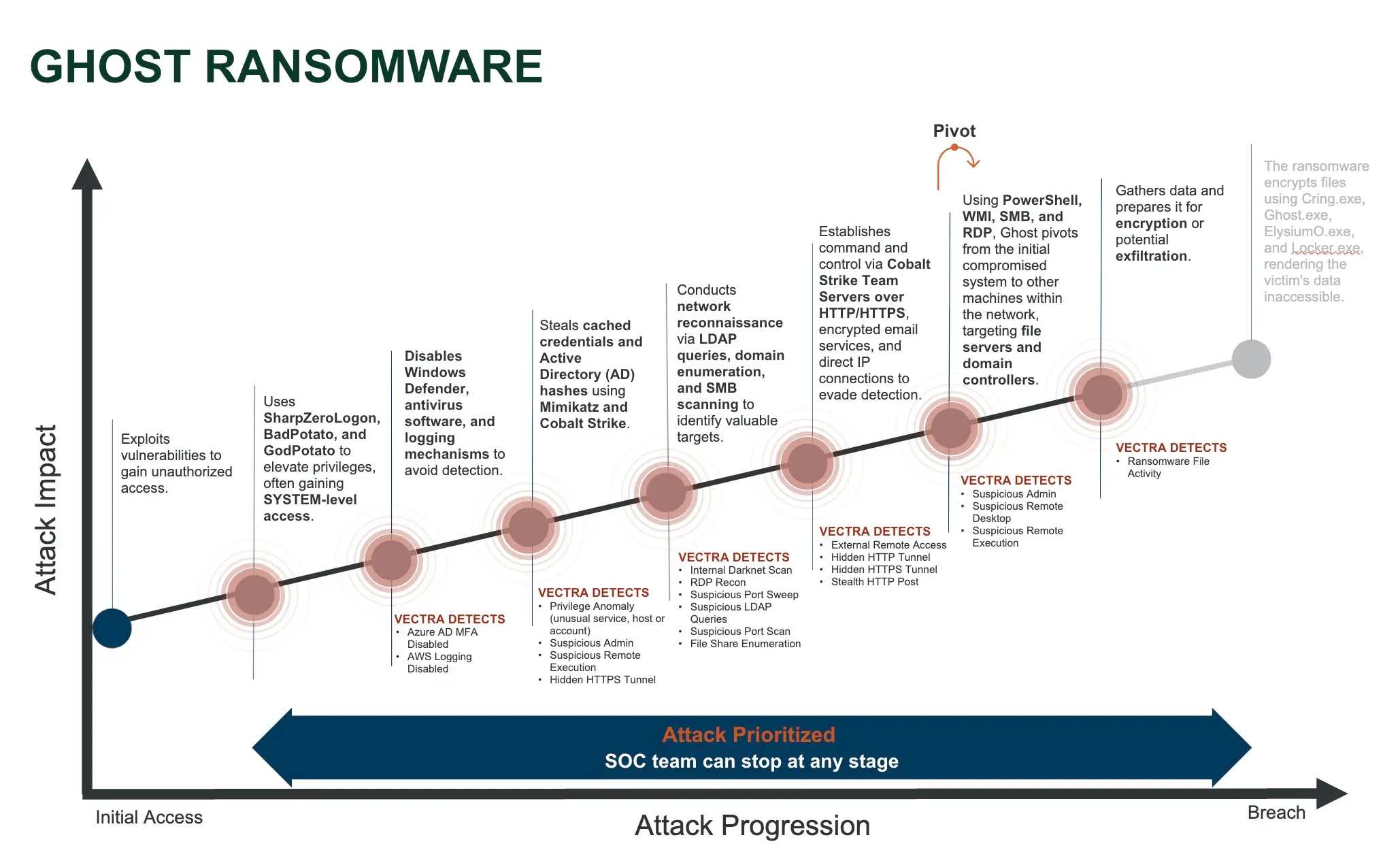

2. La chasse aux TTP de l'acteur de la menace

Cette approche implique une chasse basée sur les tactiques, techniques et procédures (TTP) connues des attaquants. Par exemple, lorsque des groupes de ransomware ou d'autres cybercriminels divulguent leurs outils ou leurs techniques, ces indicateurs peuvent être utilisés pour rechercher des activités similaires dans un environnement. Des outils tels que Rclone ou Mimikatz sont souvent renommés par les attaquants, mais leur comportement en ligne de commande reste inchangé. La chasse aux arguments de ligne de commande permet de détecter ces outils même lorsqu'ils sont obscurcis.

3. Chasse à l'exfiltration

Les chasses axées sur l'exfiltration recherchent des signes indiquant que des données sont mises en scène et transférées hors de l'environnement. Dans un cas, un processus nommé ChatGPT situé dans un dossier Firefox a été observé en train d'exfiltrer les données de mot de passe et de cookie de Firefox vers l'API Telegram. Dans un autre cas, des fichiers ZIP ont été créés avant qu'un utilisateur ne se connecte à un service de stockage cloud , ce qui indique la possibilité d'une mise en scène et d'une contrebande de données sensibles.

Ces activités sont souvent subtiles. Les attaquants peuvent étaler les téléchargements dans le temps afin d'imiter le comportement d'un utilisateur régulier et d'éviter d'être détectés. Les connexions à des canaux d'exfiltration connus tels que les plateformes de stockage cloud , les API de messagerie ou même les transferts de courriels en ligne de commande via SMTP sont des signaux d'intérêt.

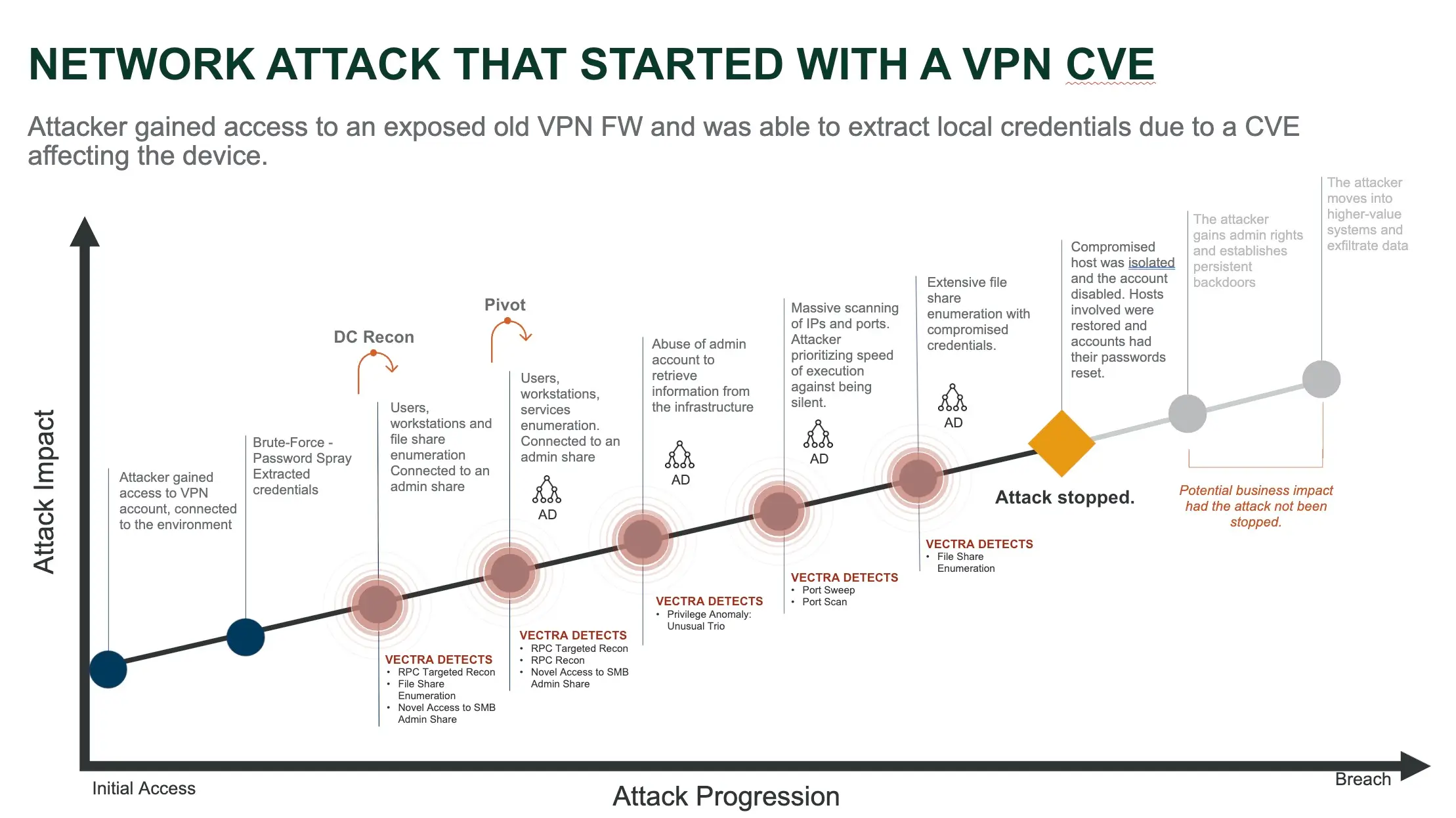

4. Chasse basée sur les exploits/CVE

La chasse aux vulnérabilités basée sur des CVE récents consiste à vérifier si les attaquants exploitent activement les vulnérabilités récemment divulguées. Par exemple, après la divulgation d'un CVE affectant les systèmes SAP, les chasseurs de menaces ont recherché des signes d'exploitation, tels que le déploiement de shells web ou un mouvement latéral initié après l'exposition au RDP.

Ce type de chasse comprend l'examen des journaux pour y trouver des séquences d'attaques connues ou des chaînes d'exécution de commandes à la suite de tentatives d'exploitation.

5. Chasse basée sur la conformité

La chasse basée sur la conformité garantit que les contrôles de sécurité sont alignés sur des normes telles que HIPAA, PCI-DSS ou ISO. Les chasseurs de menaces vérifient les violations telles que :

- Ouvrir des partages SMB contenant des informations sensibles.

- Stockage des informations d'identification en clair dans des fichiers Excel ou texte.

- l'utilisation non autorisée de clés USB pour le transfert de données. En outre, les outils placés dans des dossiers non surveillés (par exemple, C:\temp, C:\pictures) et exclus des analyses de sécurité peuvent être utilisés par les cybercriminels pour persister ou se soustraire à la loi. La présence de ces outils est souvent liée à la non-conformité et à un risque élevé.

6. Chasse aux identifiants et aux identités

La chasse aux informations d'identification commence souvent par des fuites d'informations d'identification trouvées dans des données d'intrusion ou sur des plateformes du dark web. Les chasseurs de menaces remontent jusqu'aux systèmes et à l'activité des utilisateurs au sein de l'organisation. Dans certains cas, des extensions de navigateur ou des logiciels publicitaires intégrés à des logiciels gratuits ont été associés à l'exfiltration de mots de passe.

Des comportements tels que des connexions inattendues à partir d'adresses IP étrangères ou des événements d'AMF impliquant des techniques de contournement telles que EvilGinx, éveillent également les soupçons. Par exemple, un utilisateur basé en Suisse a été observé en train de se connecter depuis les États-Unis sans contexte de voyage valide, ce qui indique un détournement de session.

Comment Vectra AI fait la différence dans la chasse aux menaces

1. Visibilité unifiée du réseau, de l'identité et de l'Cloud

Vectra AI rassemble la télémétrie du trafic réseau, de l'identité des utilisateurs et de l'activité du cloud dans une seule et même plateforme. Comme les réseaux modernes couvrent désormais l'infrastructure sur site, les campus, les bureaux distants, les centres de données cloud , les identités cloud , le SaaS, l'IoT et les systèmes OT, cette approche holistique élimine le besoin de pivoter entre des outils cloisonnés. Elle permet aux chasseurs de menaces de surveiller l'ensemble de la surface d'attaque en un seul endroit, une capacité essentielle pour les environnements hybrides d'aujourd'hui.

2. Une visibilité unique du réseau permet d'exposer toute la portée des attaques

Dans le cas d'un client, une exfiltration lente et furtive s'est produite pendant six mois via un hôte dépourvu d'agent EDR. En l'absence de données endpoint , l'exfiltration n'a pas été détectée jusqu'au déploiement de Vectra AI . Grâce à son analyse unique des métadonnées du réseau, Vectra AI a révélé le modèle de trafic sortant cohérent vers un service de stockage cloud , découvrant à la fois la tactique et sa durée. Cela a démontré comment Vectra AI comble les lacunes de visibilité que d'autres outils peuvent manquer.

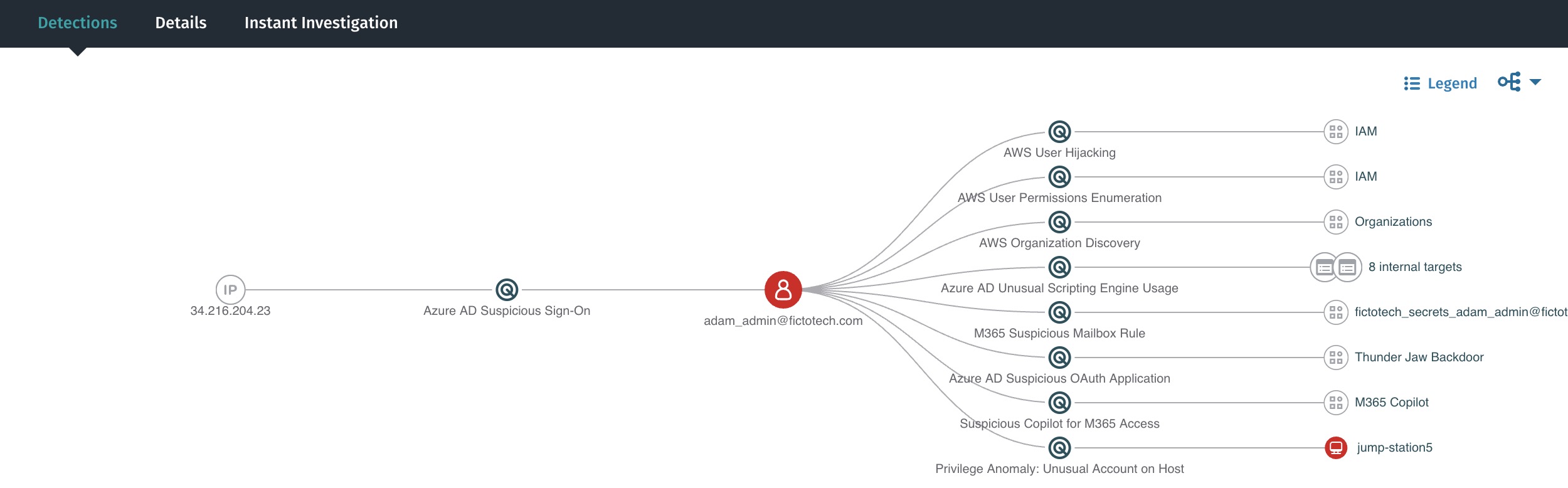

3. Accélérer les enquêtes en clarifiant les actifs et les utilisateurs

Vectra AI enrichit les données télémétriques brutes en établissant une correspondance contextuelle entre les adresses IP des appareils et les identifiants de session, d'une part, et les utilisateurs et les actifs nommés, d'autre part. Dans les cas de vol d'informations d'identification ou d'anomalies d'identité (par exemple, contournement du MFA ou connexions suspectes), cela a permis de déterminer rapidement quel utilisateur était impliqué et à quels systèmes il avait eu accès. René a souligné comment cette clarté a permis de réduire le temps d'enquête et d'isoler les systèmes affectés sans délai.

4. Révéler les violations de la conformité

Au cours des enquêtes de conformité, Vectra AI a détecté des activités telles que des connexions RDP non autorisées, l'utilisation de stockage USB non autorisé et des partages SMB ouverts contenant des données sensibles. Ces découvertes ont fourni des preuves concrètes de violations de politiques et ont aidé à préparer la conformité à des cadres tels que PCI DSS et HIPAA.

5. Une expérience d'enquête simple et intuitive

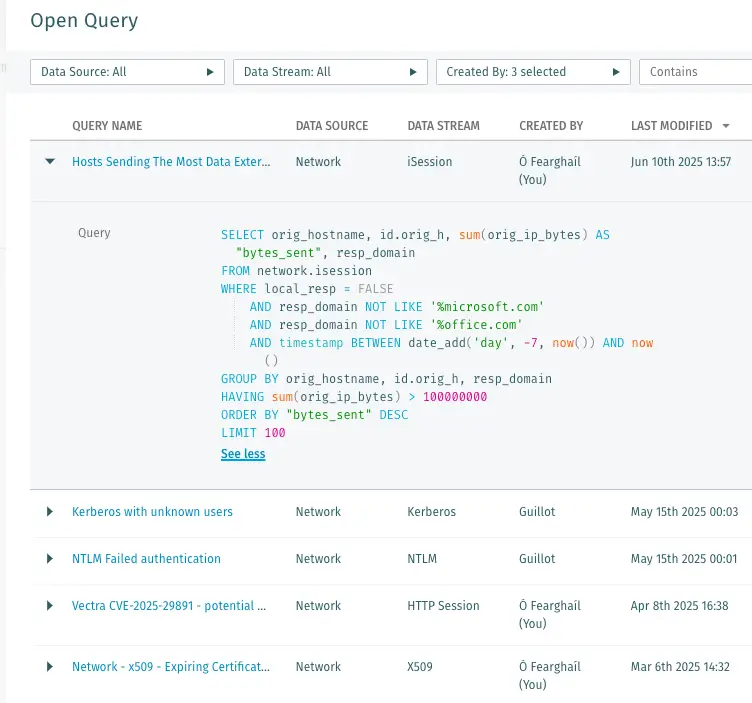

Vectra AI offre aux chasseurs de menaces un accès direct aux recherches sauvegardées et aux requêtes élaborées par les experts en sécurité. René a souligné la facilité avec laquelle il était possible de passer d'une détection à l'autre, d'analyser les alertes, de visualiser les attaques multi-domaines et de reconstituer les chronologies à l'aide de la plateformeVectra AI . Cet accès simplifié aux informations permet une chasse efficace et ciblée dans tous les environnements.

Pour commencer : Meilleures pratiques pour la chasse aux menaces

- Commencez par la visibilité : Veillez à ce que les données de votre réseau, de vos terminaux, de votre cloud et de vos sources d'identité soient regroupées en un seul endroit.

- Établir une base de référence du comportement normal : Comprenez comment vos utilisateurs et vos systèmes fonctionnent habituellement.

- Chasses thématiques régulières: Structurez les recherches autour de cas d'utilisation spécifiques ou de scénarios de menaces sur une base mensuelle ou trimestrielle. Vous pouvez également exploiter les recherches sauvegardées de Vectra AI et les recherches suggérées par des experts pour lancer votre chasse aux menaces.

- Automatiser dans la mesure du possible: Élaborer des règles de détection pour les schémas récurrents, tels que l'installation de nouveaux outils RMM.

- Utiliser les rapports et les plateformes CTI: Exploiter les flux de renseignements sur les menaces et les rapports pour élaborer de nouvelles hypothèses de chasse.

Réflexions finales

La chasse aux menaces consiste à connaître suffisamment bien son environnement pour reconnaître ce qui n'y a pas sa place. Vectra AI transforme ce processus en vous donnant une visibilité sur toutes les surfaces d'attaque, en enrichissant les données avec un contexte comportemental et en liant le tout.

Commencez modestement. Choisissez un cas d'utilisation. Mettez en corrélation ce que vous trouvez. Avec Vectra AI, votre première chasse peut être votre première victoire.

Prêt à voir Vectra AI Platform en action ?

Regardez la démo et voyez comment nous faisons la différence dans vos enquêtes et votre chasse aux menaces.