Les opérations de ransomware ne disparaissent pas. Elles évoluent.

Les noms des ransomwares peuvent changer, mais les opérateurs, l'infrastructure et les comportements persistent souvent sous une nouvelle marque. Le dernier exemple en date est DevMan, un groupe opérant sur un code DragonForce modifié et se positionnant comme le dernier né d'une longue lignée de familles de ransomwares construites sur Black Basta de Conti et Black Basta .

Bien que plusieurs fournisseurs de solutions de sécurité et analystes aient relevé des similitudes techniques et opérationnelles entre ces groupes, l'attribution des ransomwares reste complexe. L'essor de DevMan s'explique davantage par la réutilisation de codes, la migration d'affiliés et le partage d'outils que par un lien définitif avec un opérateur spécifique.

L'héritage Conti : Le code qui n'est jamais mort

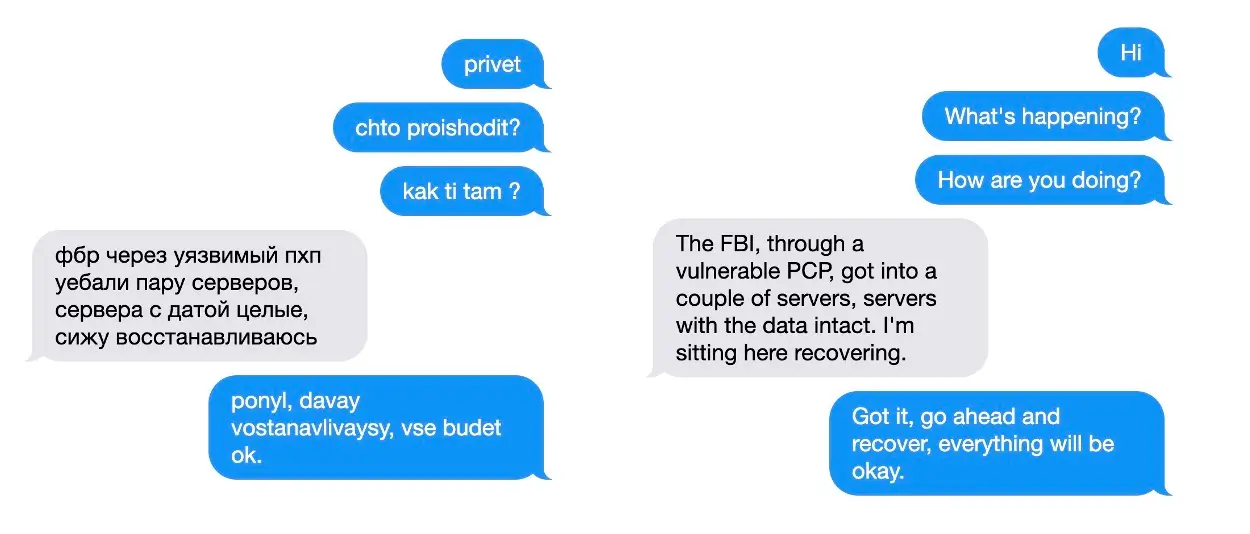

Le code source divulgué de Contireste l'un des frameworks de ransomware les plus réutilisés à ce jour. Il a directement alimenté le développement de Black Basta, puis de la famille de ransomware DragonForce. Les journaux Black Basta divulgués Black Basta ont en outre confirmé que son leader, Tramp, entretenait des liens de longue date avec LockBitSupp, l'administrateur de l'empire LockBit RaaS.

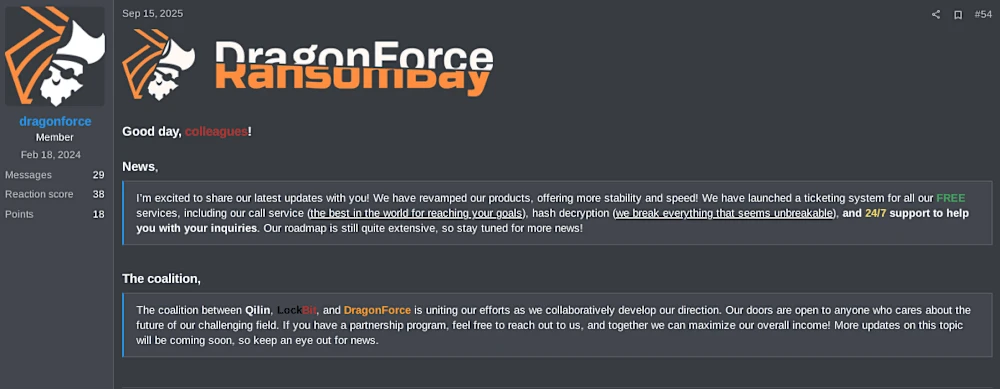

En septembre 2025, DragonForce a annoncé une coalition avec Qilin et LockBitcréant ainsi un réseau de ransomwares inter-affiliés. Les mêmes noms réapparaissent sur les sites de fuite, les programmes d'affiliation et les infrastructures partagées, ce qui confirme que les ransomwares fonctionnent aujourd'hui comme un écosystème et non comme des équipes isolées.

Le modèle DragonForce et la naissance de DevMan

DragonForce a introduit un modèle "Dragons-as-a-Service", offrant à ses affiliés des ransomwares préconstruits, une infrastructure Tor et des droits de publication de sites de fuites sous sa marque. Ce programme RaaS a permis à des opérateurs émergents de lancer des attaques rapidement, en utilisant des outils éprouvés.

DevMan est apparu pour la première fois à la mi-avril 2025, agissant initialement en tant qu'affilié de Qilin (Agenda) et de DragonForce, tout en étant lié aux opérations d'APOS (APOS est également lié à PEAR depuis...). Les premières attaques reflétaient les plans d'action de DragonForce : Exploitation de VPN pour l'entrée, sondage de SMB pour le mouvement latéral et tactiques de double extorsion.

En juillet 2025, tout a changé. DevMan s'est séparé de DragonForce et a lancé sa propre infrastructure, y compris le premier site de fuites appelé "DevMan's Place". L'analyse judiciaire publiée par ANY.RUN le 1er juillet a confirmé que sa charge utile réutilisait le code de DragonForce, lui-même basé sur Conti, et comportait plusieurs failles techniques :

- La demande de rançon s'auto-chiffre, une erreur de configuration du constructeur.

- La fonction de fond d'écran ne fonctionne pas sous Windows 11, mais fonctionne sous Windows 10.

- Trois modes de cryptage sont inclus: complet, en-tête seulement et personnalisé.

- Le malware fonctionne entièrement hors ligne, avec seulement une activité de réseau basée sur SMB.

L'extension de fichier .DEVMAN et les nouvelles chaînes internes distinguent la variante, mais son ADN reste indéniablement DragonForce.

L'attribution dans les écosystèmes de ransomware est complexe

L'attribution dans les écosystèmes de ransomware est intrinsèquement complexe. Comme le souligne Jon DiMaggio dans The Art of Attribution (Analyst1, 2024), pour établir un lien précis entre deux opérations , il faut aligner les preuves techniques, comportementales et humaines plutôt que de se fier uniquement aux similitudes de code ou aux chronologies.

DevMan, comme beaucoup d'opérateurs émergents, se situe à la croisée des chemins entre les bases de code réutilisées, les infrastructures réutilisées et les réseaux d'affiliés partagés. Le chevauchement avec DragonForce et les liens indirects avec Conti et Black Basta les réalités plus larges de l'écosystème des ransomwares. Les groupes empruntent, achètent, copient ou modifient du code. Les affiliés migrent fréquemment d'une opération à l'autre. Les outils sont revendus, divulgués ou intégrés dans de nouveaux services RaaS.

Cela crée une continuité au niveau technique sans nécessairement impliquer une continuité au niveau du leadership. C'est pourquoi DevMan doit être considéré comme le résultat d'une réutilisation de l'écosystème plutôt que comme une extension confirmée d'un opérateur antérieur.

DevMan 2.0 : De l'opérateur au fournisseur RaaS

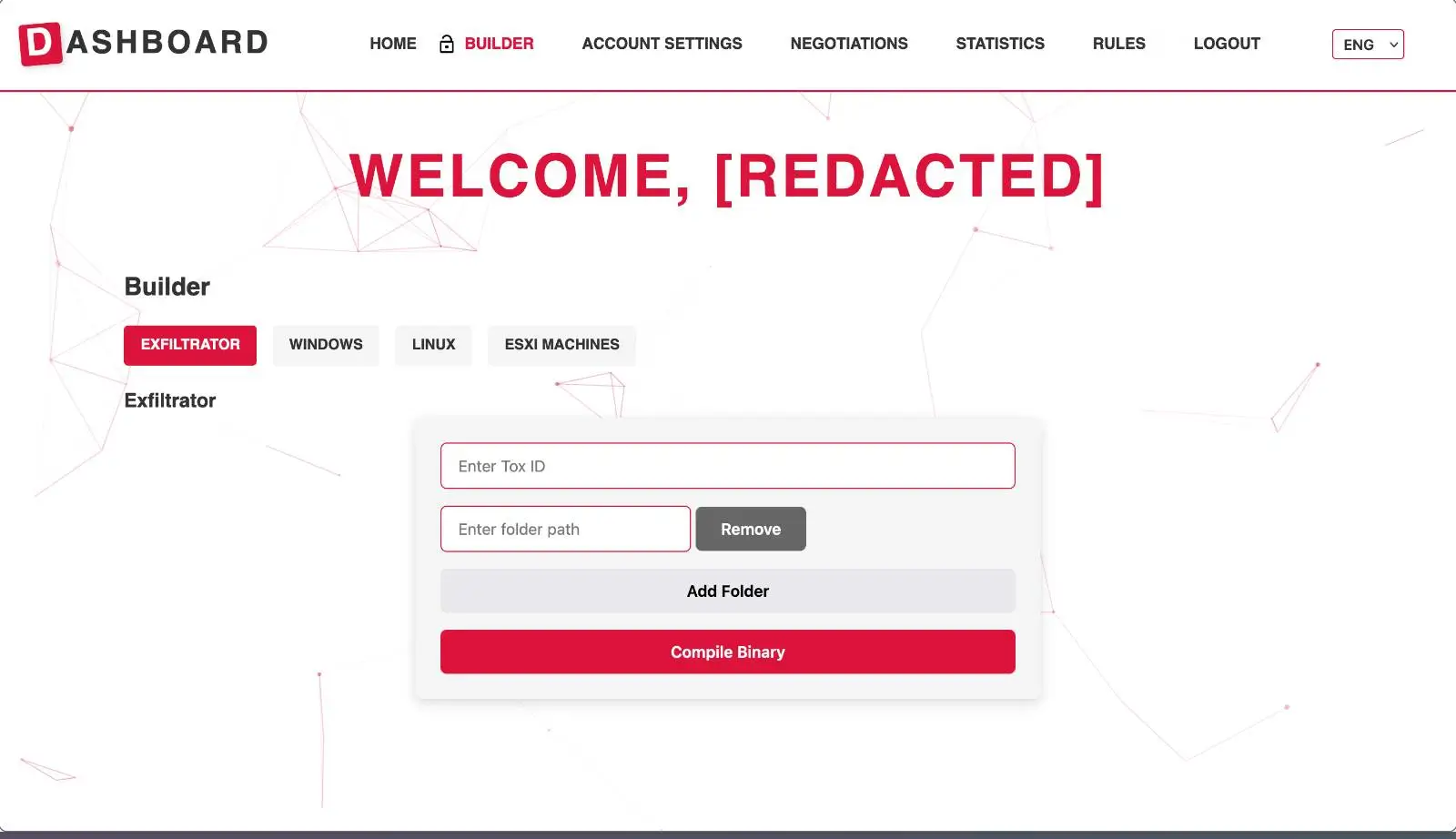

À la fin de l'année 2025, DevMan était passé du statut d'opérateur à celui de fournisseur. Le 30 septembre 2025, il a lancé DevMan 2.0, une plateforme Ransomware-as-a-Service repensée avec un système de recrutement d'affiliés, un tableau de bord pour les développeurs et de nouvelles variantes écrites en Rust.

Captures d'écran de la plateforme révélée :

- Un tableau de bord d'affiliation basé sur le web pour construire des chiffreurs pour Windows, Linux et ESXi.

- Un modèle structuré de participation aux bénéfices, offrant une part de 22 % des revenus pour les affiliés générant moins de 20 millions de dollars.

- Utilitaires automatisés d'exfiltration de données et personnalisation des notes de rançon.

- Règles de conduite interdisant les attaques contre les États membres de la CEI et les entités de soins de santé liées aux enfants.

En pratique, DevMan 2.0 fonctionne comme DragonForce, mais la marque, l'infrastructure et le contrôle des affiliés sont entièrement gérés par un seul opérateur.

L'importance pour les défenseurs

DevMan illustre comment les opérations de ransomware peuvent changer de nom, se restructurer et redistribuer leur code sans modifier les comportements sous-jacents utilisés lors des intrusions. Les équipes SOC sont confrontées à des adversaires qui changent fréquemment de nom, mais dont les techniques restent les mêmes.

Chez Conti, Black Basta, DragonForce et DevMan, plusieurs comportements continuent d'apparaître :

- Chiffrement hors ligne et déplacement latéral via SMB et RDP.

- Utilisation d'outils légitimes pour la persistance.

- L'intégration rapide des affiliés à l'aide de cadres de construction partagés.

Les défenses basées sur les signatures échouent face à ce modèle. Ce qui reste constant, c'est le comportement des attaquants, visible dans le trafic réseau, l'abus d'identité et les tentatives d'escalade des privilèges. Ce sont exactement les modèles que la plateformeVectra AI Platform détecte en temps réel.

Comment Vectra AI détecte ce que les marques ne peuvent pas cacher

Que l'attribution puisse être confirmée ou non, ce sont les comportements qui importent pour les défenseurs. La plateforme Vectra AI se concentre sur la détection des tactiques et des comportements des attaquants, et non sur les noms de marque.

En analysant les comportements liés à l'identité, au réseau et au cloud , la plateforme Vectra AI Platform détecte les signes d'exécution d'un ransomware et les mouvements latéraux avant que le chiffrement ne commence, qu'il s'agisse de DevMan, Play ou Qilin, Scattered Spider ou de tout autre groupe APT.

Les attaquants peuvent changer de nom, mais pas de comportement.

Avec Vectra AI, vous pouvez voir ce qu'ils ne peuvent pas cacher.

Regardez une démonstration autoguidée de la plateforme Vectra AI pour voir comment l'IA comportementale détecte l'activité des ransomwares, même en cas de changement de marque.