Selon de nombreuses informations, la société de télécommunications mobiles T-Mobile enquête sur une allégation faite par un pirate informatique au cours du week-end, selon laquelle des données auraient été volées à 100 millions de clients. Selon Bleeping Computerl'auteur de la menace prétend vendre une base de données contenant les dates de naissance, les numéros de permis de conduire et les numéros de sécurité sociale de 30 millions de personnes en échange de six bitcoins (environ 270 000 dollars). Ce n'est pas la première fois que T-Mobile est la cible d'une cyberattaque, mais la revendication de l'attaquant dans le cas présent semble indiquer que cette fois-ci pourrait être différente.

Un résultat atypique

Sans connaître tous les détails, il est difficile de savoir quelles tactiques ont été utilisées dans l'attaque, mais ce type d'activité des pirates informatiques peut avoir quelques conséquences.

Option 1 : le pirate négocie

Après avoirobtenu l'accès et la possibilité d'une violation, le pirate informatique informe le vendeur (dans ce cas T-Mobile) afin de fixer un prix pour régler le problème avant qu'il n'y ait des dommages. Rien n'indique ni ne signale que cela a été le cas ici.

Option 2 : Ransomware

Il n'y a rien de surprenant à cela, car il s'agit d'une préoccupation croissante pour les organisations, car les criminels peuvent exiger un prix élevé en échange du décryptage des données, alors qu'il n'y a aucune garantie que les données volées ne referont pas surface à l'avenir. D'après les rapports, il ne semble pas que T-Mobile ait affaire à un voleur de ransomware typique.

Option 3 : les données sont vendues sur le marché libre.

Si ce que le hacker prétend est vrai, c'est la situation actuelle pour T-Mobile et elle est loin d'être idéale car cela signifie généralement que l'attaquant a ce qu'il prétend et peut le prouver.

Ce type de collecte extensive de données est typique d'une attaque lente et lente où les attaquants accèdent à un système et opèrent sans être détectés pendant qu'ils cherchent des portes dérobées, exploitent les systèmes et exfiltrent des données. En fait, la durée moyenne de séjour d'un attaquant dans un environnement est aujourd'hui de 24 jours, selon ce rapport de Dark Reading de Dark Reading. À maintes reprises, les organisations victimes de ces attaques découvrent que toutes les preuves permettant de déterminer ce qui s'est passé sont enfouies dans les journaux et qu'elles n'ont tout simplement pas été connectées de la manière nécessaire pour que les bonnes "sonnettes d'alarme" se déclenchent. Comme nous l'avons souligné lors d'attaques précédentes, il est important que les organisations reconnaissent que les pirates ne font pas des mouvements évidents, mais sans la visibilité nécessaire pour voir et arrêter leurs mouvements, il est presque impossible de se défendre contre eux.

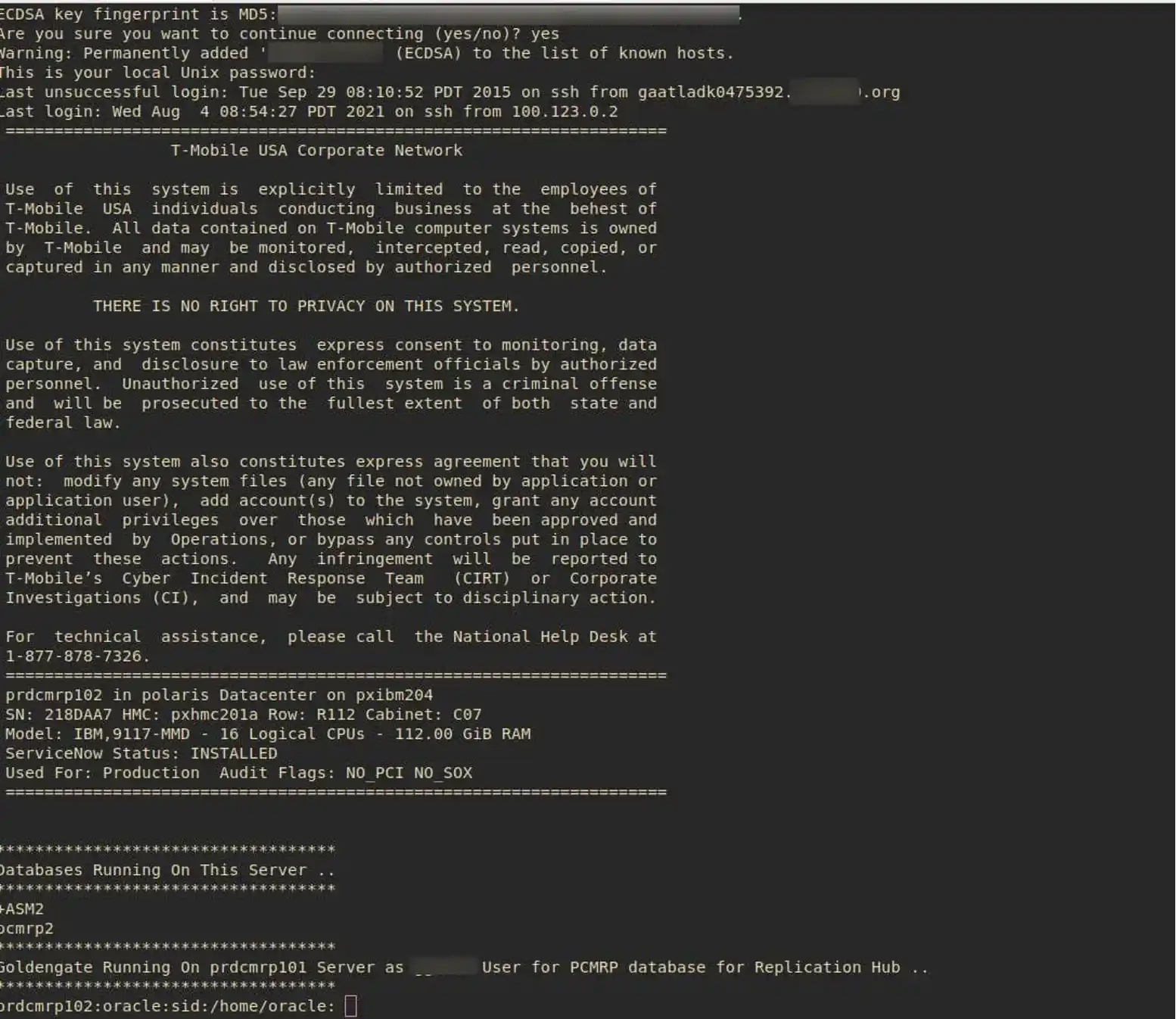

Selon cet article deBleeping Computer, "l'acteur de la menace affirme avoir piraté les serveurs de production, de préparation et de développement de T-Mobile il y a deux semaines, y compris un serveur de base de données Oracle contenant des données sur les clients. Pour prouver qu'il s'est introduit dans les serveurs de T-Mobile, le site cybercriminels a partagé une capture d'écran d'une connexion SSH à un serveur de production exécutant Oracle."

Notre équipe de recherche suit de près l'évolution de la situation. Nous continuerons à publier des mises à jour sur notre blog, y compris des recommandations pour les entreprises concernées par les attaques persistantes.