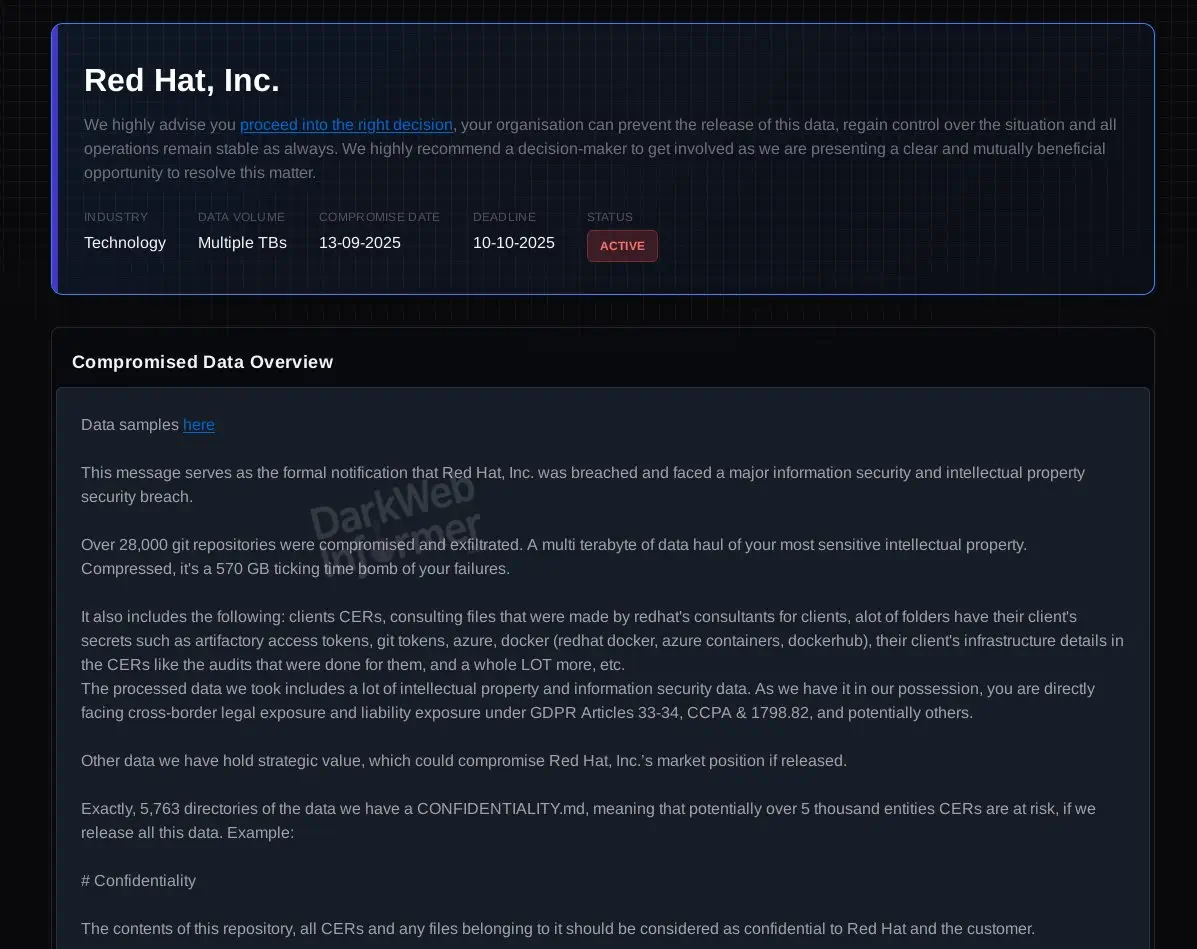

Un groupe d'extorsion se faisant appeler le Crimson Collective affirme avoir volé près de 570 Go de données compressées dans l'instance GitLab autogérée de Red Hat. Parmi les fichiers se trouvaient environ 800 Customer Engagement Reports (CER), des documents qui contiennent souvent des détails d'infrastructure sensibles, des jetons d'authentification et des données de configuration d'environnements clients.

Ce type de données fournit aux attaquants un plan prêt à l'emploi pour pénétrer dans les réseaux de clients en aval, ce qui amplifie l'impact bien au-delà de la brèche initiale. L'impact potentiel s'étend à tous les secteurs d'activité, le groupe ayant publié un annuaire comprenant des organisations bien connues dans les domaines de la finance, de la santé, de la vente au détail, de l'administration publique et de la défense.

Explication de la brèche dans le GitLab de Red Hat : Ce qui s'est passé

RedHat a confirmé qu'une partie non autorisée a accédé et copié des données de son instance GitLab autogérée. L'entreprise a souligné que la violation était limitée à sa division de conseil et n'a pas affecté son écosystème de produits plus large ou sa chaîne d'approvisionnement en logiciels.

Les attaquants affirment cependant avoir trouvé des jetons d'authentification, des URI de base de données et des détails privés à l'intérieur du code et des CER, et que ceux-ci ont été exploités pour atteindre les environnements des clients. Bien que Red Hat ait circonscrit l'incident et notifie les clients concernés, le groupe a déjà rendu publiques des listes de référentiels et de CER datant de 2020.

Qui est le Crimson Collective (et quel est son lien avec les Hunters LAPSUS$ dispersés) ?

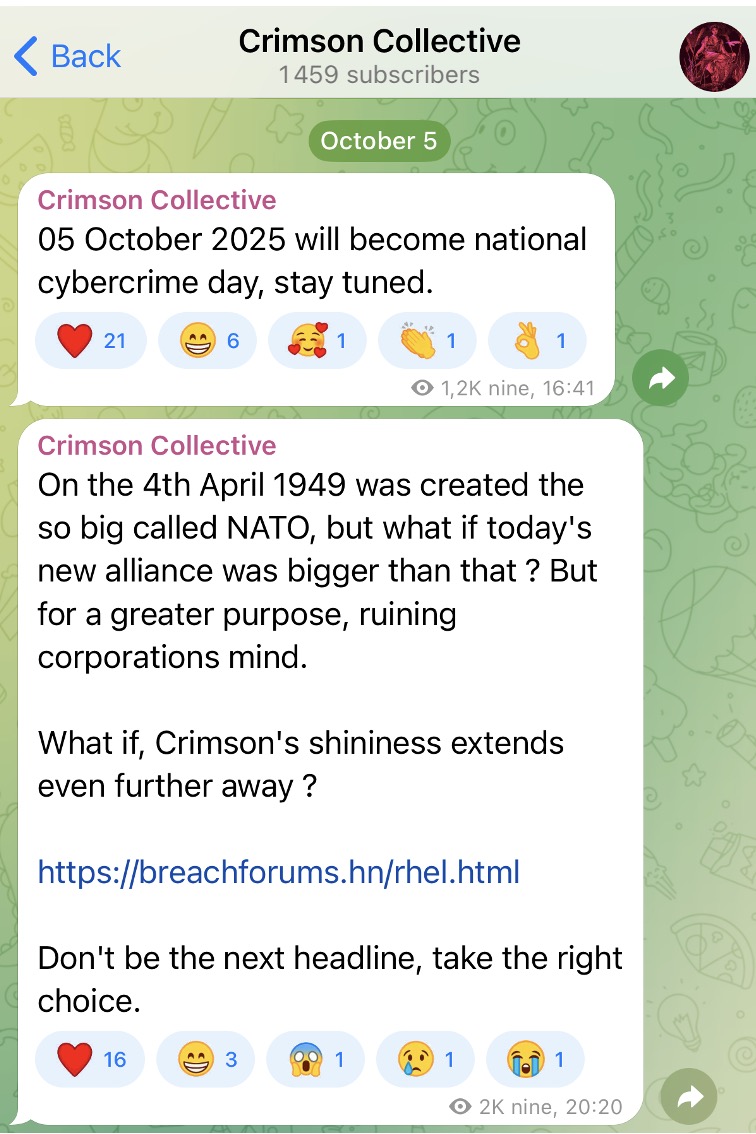

Le Crimson Collective est un groupe de cyber-extorsion récemment apparu à la fin du mois de septembre 2025. Leurs tactiques combinent des coups d'éclat et des violations graves, en utilisant un canal Telegram pour diffuser des données volées et faire pression sur les victimes. Avant de s'attaquer à Red Hat, le groupe a dégradé une page web de Nintendo pour attirer l'attention sur sa présence. Peu après, ils ont revendiqué la violation de Claro Colombia, alléguant le vol de millions d'enregistrements de clients.

Contrairement aux acteurs des États-nations, Crimson Collective déclare ouvertement qu'il est motivé par le gain financier.

Mise à jour 05/10/25 : Le Crimson Collective semble maintenant coopérer avec Scattered LAPSUS$ Hunters. Des fuites montrent que certaines des données Red Hat volées par Crimson ont en fait été publiées sur le site Web de Scattered LAPSUS$ Hunters, et des messages publics suggèrent une coopération entre les deux entités. Bien que Scattered LAPSUS$ Hunters ait annoncé dans une lettre d'adieu qu'elle allait "disparaître" au début du mois dernier, les chercheurs en sécurité sont restés sceptiques.

Le Crimson Collective n'est peut-être pas une entité entièrement nouvelle (peut-être le nouveau nom de The Com?).

Pourquoi le Crimson Collective a pris Red Hat pour cible

Les référentiels de consultation contiennent souvent des configurations spécifiques aux clients, des détails de déploiement et des jetons d'accès privilégiés. Pour les attaquants, il ne s'agit pas seulement d'un vol de données : c'est un point d'entrée dans plusieurs organisations à la fois.

Exemples de ce que les référentiels et les documents de consultation peuvent exposer :

- Secrets et jetons d'authentification codés en dur

- Infrastructure en tant que code révélant la topologie du réseau

- Comptes de service avec autorisations privilégiées

- Spécifications des projets détaillant les environnements des clients

Cela fait des artefacts de conseil une cible de grande valeur. Une violation réussie peut avoir des répercussions sur des centaines d'organisations qui ont fait confiance au fournisseur de services de conseil.

L'impact de la faille de Red Hat Consulting sur les clients

Pour les clients cités dans ces certificats d'authenticité, les risques sont bien réels. Des jetons d'authentification volés ou des détails de configuration exposés peuvent ouvrir la porte à des attaquants :

- Compromission des identités et accès non autorisé aux systèmes

- Déplacer le latéral dans les infrastructures critiques

- Voler des données, perturber les services ou lancer des campagnes d'extorsion.

Le défi est celui de la visibilité (et même le Crimson Collective est d'accord sur ce point !). Les outils traditionnels sont conçus pour bloquer les menaces connues au niveau du périmètre. Mais avec des informations d'identification volées, les attaquants ont l'air d'être des initiés. Le temps que leur activité soit repérée, le mal est peut-être déjà fait.

Si vous êtes client de Vectra AI , voici ce qu'il faut surveiller dans votre environnement :

- Utilisation inhabituelle de jetons d'authentification ou de comptes de service, en particulier en dehors des heures ou des zones géographiques prévues.

- Signes d'une activité de reconnaissance contre votre Active Directory, votre environnement cloud ou votre réseau interne.

- Mouvements latéraux anormaux, en particulier à partir de comptes liés à des projets de conseil ou à des accès administratifs.

- Indicateurs de stockage ou d'exfiltration de données, tels que des transferts importants ou des événements de compression provenant d'hôtes atypiques.

Les clients de Vectra AI bénéficient de détections en temps réel basées sur l'IA qui rendent ces comportements visibles, même lorsque les attaquants semblent légitimes.

Comment Vectra AI voit ce que les autres outils ne voient pas

La plupart des outils de sécurité arrêtent les menaces connues ou bloquent les fichiers malveillants. Cette approche échoue lorsque les attaquants sont armés d'informations d'identification valides ou d'artefacts de consultation volés. Dans ce cas, ils bénéficient d'un accès de confiance et les défenses traditionnelles peinent à distinguer l'attaquant de l'employé.

La plateforme plateformeVectra AI adopte une approche différente. Elle détecte les comportements que les attaquants ne peuvent pas dissimuler, tels que la reconnaissance, l'utilisation abusive des informations d'identification, le mouvement latéral, l'escalade des privilèges et l'exfiltration. En analysant en permanence les identités et le trafic réseau, Vectra AI met en évidence les signaux subtils mais constants de compromission que les autres outils négligent.

Pour les équipes chargées de la sécurité, c'est une réussite :

- Moins d'angles morts: Visibilité complète sur l'identité, le cloud, le SaaS et les réseaux sur site, sans avoir besoin d'agents.

- Une clarté plus rapide : Une détection pilotée par l'IA qui élimine les faux positifs et la fatigue des alertes.

- Des informations exploitables : Un contexte clair sur ce qui se passe, où et comment réagir.

Avec Vectra AI, les attaquants peuvent voler des documents et des jetons, mais ils ne peuvent pas agir sans être détectés dans votre environnement.

Découvrez comment Vectra AI complète votre pile technologique existante en explorant notre démo autoguidée, ou contactez-nous dès maintenant si vous pensez que votre organisation peut être à risque.