Qu'est-ce qu'un botnet ? Comment les attaquants exploitent les Malware

Aperçu de la situation

- Mirai reste l'un des botnets IoT les plus actifs en 2025 (Kaspersky)

- Les botnets IoT dérivés de Mirai dépassent les 40 000 bots actifs par jour (Foresiet)

- Les botnets IoT alimentent des attaques DDoS record dépassant les 31 Tbps (Tom’s Hardware)

Lorsqu'un appareil fait partie d'un réseau de zombies, il peut être contrôlé à distance par un attaquant connu sous le nom de " bot herder", qui émet des commandes pour lancer des attaques DDoS, voler des informations d'identification et diffuser des malware , souvent à l'insu de son propriétaire. Ces réseaux peuvent compter des centaines ou des millions d'appareils infectés, ce qui permet aux cybercriminels d'étendre leurs opérations avec un minimum d'efforts.

Bot, botnet et ordinateur zombie

Un bot est un appareil unique infecté par un logiciel malveillant qui permet le contrôle à distance. Un botnet est un réseau coordonné de ces appareils infectés qui fonctionnent ensemble sous le contrôle d'un pirate, souvent appelé bot herder ou botmaster.

Le terme « ordinateur zombie » ( parfois appelé « dispositif zombie ») désigne un bot qui reçoit activement des commandes et effectue des actions malveillantes, généralement à l'insu de son propriétaire. Dans la pratique, la plupart des botnets modernes comprennent un mélange d'ordinateurs personnels, de serveurs, d'appareils mobiles et de systèmes Internet des objets (IoT).

Comment fonctionnent les botnets sur les réseaux modernes ?

Les botnets fonctionnent en transformant les appareils courants en outils contrôlés à distance qui agissent de manière coordonnée. Si les bots individuels génèrent peu d'activité à eux seuls, le comportement combiné de milliers, voire de millions de systèmes infectés permet aux pirates de mener des attaques à grande échelle de manière efficace et discrète.

Les botnets testent la cyber-résilience en coordonnant à grande échelle des activités à faible signal. Une plateforme NDR basée sur l'IA et dédiée à la cyber-résilience aide les équipes à détecter cette coordination et à stopper les attaques à un stade précoce.

Les réseaux de zombies suivent un cycle de vie en trois étapes: infection, commande et contrôle, exploitation.

1. L'infection : Comment les appareils deviennent des bots

Les cybercriminels utilisent diverses techniques pour compromettre les systèmes et étendre leur réseau de zombies :

- Courriels d'Phishing - Des pièces jointes ou des liens malveillants installent des malware type "botnet".

- Exploitation des vulnérabilités logicielles - Les pirates ciblent les systèmes d'exploitation, les applications et les appareils IoT non corrigés.

- Téléchargements par drive-by - Les Malware sont installés lorsque les utilisateurs visitent des sites web infectés.

- Attaques par la force brute - Des outils automatisés devinent les mots de passe faibles pour accéder au système.

Une fois compromis, un appareil montre rarement des signes immédiats d'infection. malware de botnet malware conçus pour rester discrets, installant souvent des composants supplémentaires au fil du temps. Dans les environnements d'entreprise, un seul endpoint infecté endpoint également devenir un point de départ pour la collecte d'identifiants ou le déplacement latéral, accélérant ainsi la croissance du botnet.

2. Systèmes de Command and Control (C2)

Le commandement et le contrôle sont ce qui transforme des infections isolées en un botnet coordonné. Grâce à l'infrastructure C2, les pirates peuvent donner des instructions, mettre à jour malware et récupérer les données volées à grande échelle. Même lorsque les communications sont cryptées, l'activité C2 suit souvent des schémas qui peuvent se démarquer dans le trafic réseau.

Une fois infectés, les bots se connectent à un serveur de commande et de contrôle (C2), où les attaquants émettent des ordres et collectent des données volées. Les deux principales structures C2 sont les suivantes

- Modèle client-serveur - Les bots se connectent à un serveur C2 centralisé, ce qui rend la gestion efficace mais vulnérable aux efforts de démantèlement.

- Modèle pair à pair (P2P ) - Les bots communiquent entre eux plutôt qu'avec un serveur central, ce qui rend le réseau de bots plus difficile à perturber.

D'un point de vue défensif, le trafic C2 des botnets se manifeste souvent par des connexions sortantes répétées, un comportement DNS inhabituel ou des communications avec des destinations rarement contactées par d'autres appareils de l'environnement. Ces schémas sont particulièrement révélateurs lorsqu'ils proviennent de systèmes qui ne devraient normalement pas initier de connexions externes.

3. Exploitation : Comment les attaquants utilisent les réseaux de zombies

Une fois mis en place, les réseaux de zombies sont utilisés pour toute une série d'activités cybercriminelles :

- Attaques DDoS - Surcharger les sites web ou les réseaux avec du trafic pour les mettre hors service.

- Vol de données d'identification - Enregistrement des frappes au clavier ou vol des mots de passe enregistrés à des fins de fraude financière.

- Cryptojacking - Utilisation d'appareils infectés pour extraire de la crypto-monnaie sans le consentement du propriétaire.

- Fraude au clic - Générer de faux clics publicitaires pour voler les revenus des annonceurs.

- Campagnes de spam et de Phishing - Envoi massif de courriels de phishing pour étendre les infections

Types de botnets

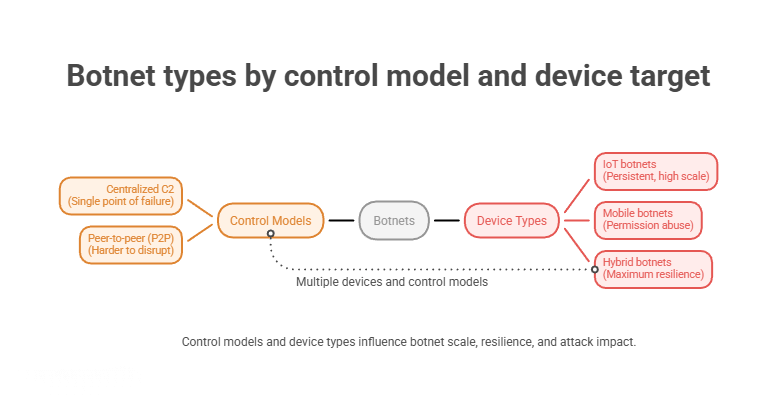

Les botnets sont généralement classés en fonction de la manière dont ils sont contrôlés et des appareils qu'ils ciblent. Ces différences influencent directement leur capacité d'évolution, leur résistance aux perturbations et les types d'attaques qu'ils sont le plus aptes à mener.

Certains botnets utilisent un système de commande et de contrôle centralisé, dans lequel les appareils infectés se connectent à un seul serveur pour recevoir des instructions. Ce modèle est efficace mais fragile, car toute perturbation de l'infrastructure de contrôle peut considérablement affaiblir ou désactiver le botnet.

→ Découvrez comment Vectra AI le trafic C2 crypté en identifiant les canaux cachés utilisés par les botnets modernes.

D'autres botnets utilisent un contrôle peer-to-peer, permettant aux appareils infectés de se transmettre des commandes entre eux. En supprimant un point central de défaillance, les botnets P2P sont plus difficiles à perturber et peuvent persister plus longtemps.

Les types d'appareils recrutés dans un botnet influencent également son comportement et son impact. Les botnets IoT proviennent souvent de routeurs, de caméras et de systèmes embarqués qui ne disposent pas d'une authentification forte ou de correctifs réguliers. Les botnets mobiles se propagent via des applications malveillantes et des autorisations abusives. Les botnets hybrides combinent plusieurs modèles de contrôle et types d'appareils afin d'optimiser leur échelle, leur redondance et leur capacité de survie.

Ces choix de conception ne sont pas abstraits. Ils déterminent l'utilisation des botnets, leur taille potentielle et les raisons pour lesquelles certains types d'attaques, telles que les attaques par déni de service distribué, restent si difficiles à contrer.

Attaques DDoS par botnet

Une attaque DDoS par botnet utilise un grand nombre d'appareils compromis pour submerger une cible de trafic, épuisant ainsi la bande passante, les ressources informatiques ou la capacité des applications. Individuellement, chaque bot ne génère qu'un trafic modeste. Mais ensemble, ils peuvent perturber les services à grande échelle.

Les attaques DDoS menées par des botnets sont difficiles à contrer, car le trafic provient souvent d'appareils légitimes dotés d'adresses IP réelles. Cela rend le simple blocage d'adresses IP inefficace. Les attaques modernes combinent souvent des inondations volumétriques et des requêtes au niveau de la couche application, ce qui permet aux attaquants de s'adapter lorsque les défenseurs tentent de filtrer le trafic.

Étant donné que ces attaques reposent davantage sur la coordination que sur malware sur la cible, leur détection précoce dépend davantage de l'identification de modèles de trafic anormaux sur l'ensemble du réseau que du comportement d'un seul appareil.

→ Découvrez comment les attaques par déni de service (DoS) sont détectées dans les réseaux modernes.

Botnets IoT

Un botnet IoT est constitué d'appareils connectés à l'Internet des objets qui ont été piratés, comme des routeurs, des caméras, des capteurs et d'autres systèmes intégrés. Ces appareils sont des cibles intéressantes, car ils manquent souvent d'authentification forte, reçoivent rarement des mises à jour et restent connectés en permanence.

De nombreux appareils sont déployés avec des identifiants par défaut ou des services exposés, ce qui permet une analyse et une infection automatisées. Une fois compromis, ces systèmes peuvent rester intégrés à un botnet pendant de longues périodes.

Les botnets IoT sont couramment utilisés pour les attaques DDoS, mais ils peuvent également servir à effectuer des analyses, à proxyfier le trafic ou à distribuer malware. Leur persistance et leur ampleur les rendent particulièrement difficiles à éradiquer.

Qu'est-ce que le botnet Mirai et comment les botnets IoT évoluent-ils ?

Le botnet Mirai est l'un des botnets IoT les plus connus. Il a contribué à définir la manière dont les pirates exploitent à grande échelle les appareils embarqués non sécurisés. Mirai ciblait principalement les routeurs, les caméras et autres systèmes IoT en recherchant les services exposés et en se connectant à l'aide d'identifiants par défaut ou codés en dur.

Une fois infectés, les appareils étaient intégrés à une infrastructure centralisée de commande et de contrôle et utilisés pour lancer des attaques DDoS à grande échelle contre des cibles de premier plan. Mirai a démontré que même des appareils de faible puissance pouvaient avoir un impact significatif lorsqu'ils étaient coordonnés.

Mirai reste l'une des menaces de botnet IoT les plus actives en 2025, exploitant les identifiants faibles et les micrologiciels non patchés pour coordonner de grands groupes d'appareils infectés. Des recherches récentes montrent que les variantes dérivées de Mirai comptent plus de 40 000 bots actifs par jour, soulignant leur évolution constante et leur exploitation continue.

Les grands botnets IoT tels qu'Aisuru/Kimwolf ont permis de mener des attaques DDoS record dépassant les 31 Tbps, illustrant ainsi comment les appareils compromis peuvent être utilisés pour provoquer des perturbations massives basées sur le trafic.

Le cycle de vie d'un réseau de zombies : De la création au démantèlement

Les réseaux de zombies n'apparaissent pas du jour au lendemain : ils suivent un cycle de vie qui leur permet de se développer, de fonctionner et parfois d'échapper aux tentatives de démantèlement.

1. Création et déploiement

- Les cybercriminels développent ou achètent des malware pour réseaux de zombies sur les places de marché du dark web.

- Les malware sont intégrés dans des courriels d'phishing , des publicités malveillantes ou des kits d'exploitation.

2. Recrutement et croissance

- Les utilisateurs téléchargent à leur insu des malware qui transforment leurs appareils en robots.

- Le réseau de zombies se propage grâce à des techniques d'autopropagation telles que la réplication worm

3. Exploitation et monétisation

- Les pirates utilisent des appareils infectés pour mener des attaques DDoS, des campagnes de spam, vol de donnéeset cryptojacking.

- Certains botnets sont loués en tant que Botnet-as-a-Service (BaaS) à des fins lucratives.

4. Détection et réponse des services répressifs

- Les chercheurs en sécurité et les forces de l'ordre suivent les serveurs C2, l'activité des robots et les signatures de malware .

- Des tentatives sont faites pour perturber les opérations des réseaux de zombies en bloquant les canaux de commande.

5. Tentatives de reprise et résurgence

- Les autorités saisissent l'infrastructure et les domaines du réseau de zombies afin de couper le contrôle des attaquants.

- Les cybercriminels reconstituent rapidement les réseaux de zombies en utilisant de nouvelles infrastructures et de nouvelles variantes de malware .

Malgré les efforts de démantèlement, les réseaux de zombies refont souvent surface sous de nouvelles formes, évoluant pour échapper à la détection et exploiter les nouvelles vulnérabilités.

Comment les botnets restent indétectés : Techniques d'évasion avancées

Les botnets modernes utilisent des techniques sophistiquées pour rester invisibles aux outils de sécurité. Ces techniques les rendent plus difficiles à détecter et à supprimer.

1. Chiffrement et obscurcissement

- Les botnets cryptent les communications C2 afin de dissimuler le trafic aux outils de sécurité.

- Certains utilisent le "domain fluxing", qui modifie rapidement l'emplacement de leurs serveurs C2.

2. Malware sans fichier

- Certains réseaux de zombies fonctionnent entièrement en mémoire, ne laissant aucun fichier sur le disque que les programmes antivirus pourraient détecter.

3. Réseaux à flux rapide

- Les bots changent fréquemment d'adresse IP, ce qui rend difficile le blocage du trafic C2 par les équipes de sécurité.

4. Réseaux de zombies endormis

- Certains robots restent en sommeil pendant de longues périodes avant de s'activer, échappant ainsi à la détection.

5. Communication entre pairs (P2P)

- Les botnets décentralisés évitent d'utiliser un seul serveur C2, ce qui rend les opérations de démantèlement beaucoup plus difficiles.

Ces techniques d'évasion font des réseaux de zombies une menace persistante pour la cybersécurité.

Trafic des botnets : ce que recherchent les défenseurs

L'activité des botnets est rarement visible au endpoint individuels. Elle se manifeste plutôt par de petits comportements répétitifs qui se fondent dans le trafic normal, à moins d'être observés dans leur contexte.

Un signal courant est le balisage, où un endpoint initie endpoint des connexions sortantes à intervalles réguliers. Ces connexions mènent souvent à des destinations inhabituelles dans le reste de l'environnement. Un comportement DNS inhabituel est un autre indicateur, notamment des recherches répétées infructueuses ou des changements rapides de domaines lorsque les attaquants font tourner leur infrastructure.

Endpoint est également important. Les appareils qui commencent soudainement à initier des connexions externes, à consommer des ressources CPU anormales ou à générer un trafic sortant incompatible avec leur rôle peuvent indiquer une participation à un botnet. Lorsque ces endpoint correspondent aux modèles réseau, ils constituent une preuve solide d'une activité coordonnée du botnet.

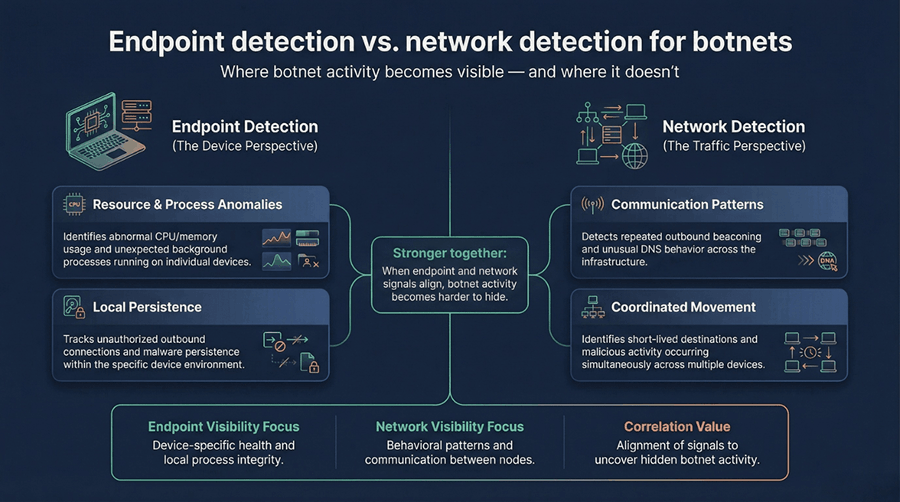

Endpoint ou détection réseau pour les botnets ?

L'activité des botnets peut se manifester à la fois au niveau endpoint au niveau de la couche réseau, mais chacun fournit une partie différente du tableau. Endpoint montrent souvent un impact local, tandis que les signaux provenant du réseau révèlent la coordination et l'ampleur de l'activité.

Au endpoint , les infections par des botnets peuvent se manifester par une utilisation anormale des ressources, des processus en arrière-plan inattendus ou des connexions sortantes non autorisées initiées par l'appareil. Ces indicateurs peuvent suggérer une compromission, mais peuvent être subtils lorsqu'ils sont considérés isolément.

Au niveau du réseau, les botnets sont plus faciles à repérer en tant que comportement collectif. Des connexions sortantes répétées, une activité DNS inhabituelle et des communications avec des destinations rares ou éphémères peuvent révéler un contrôle coordonné. Lorsque les signaux endpoint du réseau concordent, les défenseurs ont davantage de certitude qu'un appareil participe à un botnet plutôt que de subir une anomalie ponctuelle.

Comment savoir si votre appareil fait partie d'un réseau de zombies ?

De nombreux utilisateurs ne se rendent pas compte que leur appareil est infecté. Voici les principaux signes d'alerte à surveiller :

1. Activité inhabituelle du réseau

- Des pics inattendus dans le trafic de données sortant peuvent signifier que votre appareil communique avec un serveur C2.

2. Lenteur des performances de l'appareil

- Si votre ordinateur, votre téléphone ou votre appareil IoT est paresseux sans raison, il est possible qu'il exécute des opérations de botnet cachées comme le cryptojacking.

3. Captchas fréquents sur les sites web

- Si vous voyez constamment des captchas lorsque vous naviguez, votre adresse IP peut être repérée pour une activité suspecte de botnet.

4. Emails ou messages sortants inattendus

- Un réseau de zombies peut utiliser votre appareil pour envoyer des messages de spam ou de phishing à d'autres personnes.

5. Connexions à des adresses IP suspectes

- Votre pare-feu ou vos outils de surveillance du réseau peuvent détecter des connexions à des domaines connus pour être liés à des botnets.

Comment les bot herders contrôlent les malware

Le bot herder est le cybercriminel qui gère le réseau de zombies et veille à ce qu'il reste opérationnel et rentable tout en évitant d'être détecté.

Mécanismes de Command and Control

Les éleveurs de robots gardent le contrôle grâce à l'infrastructure C2, qui leur permet de.. :

- Envoyer des commandes d'attaque aux robots infectés.

- Distribuer des mises à jour de malware pour améliorer les fonctionnalités.

- Collecter des données volées et les transmettre à des réseaux criminels.

Pour éviter d'être détectés, de nombreux botnets utilisent des techniques de cryptage, de flux de domaine (changements rapides de domaine) et de flux rapide de DNS afin de dissimuler l'infrastructure C2.

Techniques d'évasion et de persistance

Les éleveurs de bœufs utilisent des méthodes avancées pour assurer la continuité de l'exploitation :

- Malware polymorphes - Code constamment modifié pour contourner la détection antivirus.

- Communication C2 cryptée - Masquage des commandes pour éviter les outils de sécurité.

- Réseaux P2P - Empêcher les prises de contrôle centralisées en répartissant le contrôle sur plusieurs machines infectées.

Qu'est-ce que le botnet-as-a-service et comment les pirates l'utilisent-ils ?

Le Botnet-as-a-service (BaaS) permet aux cybercriminels de louer l'accès à des terminaux infectés plutôt que de créer et de maintenir leurs propres botnets. Les acheteurs peuvent payer pour la capacité du botnet afin de lancer des attaques DDoS, distribuer des spams, récolter des identifiants ou diffuser malware supplémentaires.

Ce modèle réduit les barrières à l'entrée et augmente le volume des attaques. Les botnets loués pouvant être mis en place rapidement et supprimés tout aussi rapidement, les défenseurs sont souvent confrontés à une forte rotation des infrastructures et malware . Même lorsqu'une campagne est interrompue, les terminaux infectés et les identifiants volés peuvent permettre à de nouveaux opérateurs de réutiliser les mêmes appareils pour de futures attaques.

Botnets IA et automatisation : ce qui est réel et ce qui est mal compris

Les recherches sur les « botnets IA » reflètent souvent une inquiétude croissante vis-à-vis de l'automatisation plutôt qu'une nouvelle catégorie distincte de malware. La plupart des botnets s'appuient déjà sur des processus automatisés pour rechercher des vulnérabilités, propager des infections et lancer des attaques à grande échelle.

Ce qui change, c'est l'efficacité. Les pirates automatisent de plus en plus leurs décisions, telles que le choix des appareils à cibler, le moment d'activer les bots et la manière de faire tourner l'infrastructure pour éviter toute perturbation. Parallèlement, les défenseurs utilisent l'analyse comportementale et la détection assistée par ordinateur pour identifier les modèles subtils des botnets qui, sans cela, se fondraient dans l'activité normale.

Dans la pratique, le défi ne réside pas dans l'intelligence artificielle elle-même, mais dans la vitesse et l'échelle. Les botnets évoluent plus rapidement et changent plus fréquemment, ce qui rend la visibilité et la corrélation entre les terminaux, les réseaux et cloud plus critiques que jamais.

Découvrez comment Vectra AI l'activité des botnets en identifiant les comportements automatisés qui indiquent une compromission coordonnée à grande échelle.

Comment les attaquants profitent des réseaux de zombies

Les botnets génèrent des revenus de plusieurs manières :

- Vente d'accès ("Botnet-as-a-Service") - Location d'appareils infectés à des cybercriminels

- Déploiement d'un ransomware - Cryptage des fichiers de la victime et demande de paiement

- Fraude financière - Vol d'identifiants bancaires et exécution de transactions non autorisées

- Extraction de crypto-monnaie - Utilisation d'appareils infectés pour générer de la crypto-monnaie pour les attaquants.

Réseaux de zombies actifs

Si certains réseaux de zombies ont été démantelés, beaucoup continuent d'évoluer et de constituer des menaces aujourd'hui. En voici quelques exemples récents :

Dridex - Un cheval de Troie bancaire persistant

Dridex se propage par le biais de courriels d'phishing et est utilisé pour la fraude financière, le vol d'informations d'identification et le déploiement de ransomwares. Il s'adapte en permanence, ce qui le rend difficile à détecter et à supprimer.

Emotet - Un distributeur de Malware résistant

Emotet est l'un des botnets de diffusion de malware les plus avancés, qui distribue des ransomwares et des voleurs d'informations d'identification. Malgré les tentatives de démantèlement, il refait souvent surface avec des capacités améliorées.

Mirai - Le principal botnet de l'IdO

Mirai infecte les appareils IoT avec des mots de passe faibles, les transformant en outils pour des attaques DDoS à grande échelle. De nombreuses variantes continuent de cibler les routeurs, les caméras et les appareils domestiques intelligents.

Gorilla - Une nouvelle menace pour l Cloud et l'IdO

Gorilla est un botnet récemment identifié qui a lancé des centaines de milliers de commandes d'attaques DDoS dans le monde entier, en se concentrant sur les infrastructurescloud et les appareils IoT.

Necurs - Une menace latente mais dangereuse

Necurs est un réseau de zombies modulaire utilisé pour des campagnes de spam, des fraudes financières et la distribution de malware . Il a été associé à des chevaux de Troie bancaires tels que Dridex et le ransomware Locky. Bien qu'il soit resté relativement inactif ces dernières années, il pourrait refaire surface.

Mantis - Le botnet DDoS de nouvelle génération

Découvert pour la première fois en 2022, Mantis est un réseau de zombies très efficace, capable de lancer des attaques DDoS record avec moins de machines infectées que les réseaux précédents. Il utilise des techniques avancées pour amplifier le trafic d'attaque, ce qui en fait une menace majeure pour les entreprises et les infrastructures cloud .

Botnets désactivés notables

Bien qu'inactifs, les botnets suivants ont façonné les cybermenaces modernes :

- ZeuS (Zbot ) - Un cheval de Troie bancaire responsable de millions de fraudes financières

- GameOver Zeus - Une version résistante et décentralisée de ZeuS

- Cutwail - Un réseau de robots spammeurs qui a envoyé des milliards de courriels frauduleux

- Storm - L'un des premiers botnets de location du dark web

- ZeroAccess - Un réseau de zombies utilisé pour la fraude au clic et le cryptojacking

- 3ve - Un botnet sophistiqué de fraude publicitaire qui a coûté des millions de dollars aux annonceurs

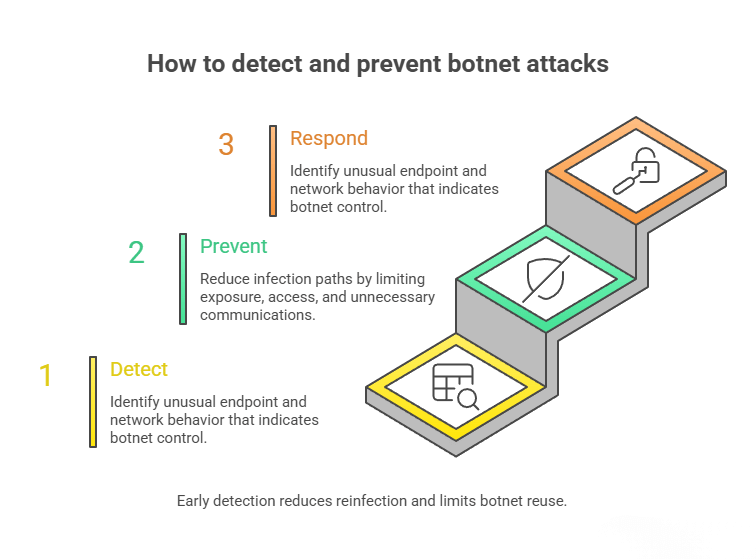

Comment détecter et prévenir les attaques de réseaux de zombies

La détection et la prévention des attaques de botnets nécessitent une visibilité à la fois sur le comportement des appareils et sur l'activité réseau. Les botnets étant conçus pour fonctionner discrètement, leur détection précoce repose souvent sur l'identification de petites anomalies qui prennent tout leur sens lorsqu'elles sont considérées dans leur ensemble.

Étant donné que l'infrastructure des botnets évolue fréquemment, la prévention ne doit pas reposer uniquement sur des listes de blocage statiques. La surveillance comportementale et les renseignements sur les menaces permettent d'identifier les nouveaux modèles de commande et de contrôle, ce qui permet aux équipes de sécurité de perturber l'activité des botnets avant qu'elle ne dégénère en attaques plus importantes ou en compromissions secondaires.

La prévention et la lutte contre les activités des botnets nécessitent des mesures claires et concrètes :

- Maintenez les logiciels à jour - Apportez régulièrement des correctifs aux systèmes d'exploitation, aux applications et aux appareils IoT.

- Utiliser l'authentification multifactorielle (MFA) - Pour prévenir les attaques par saturation des données d'identification.

- Déployer la segmentation du réseau - Empêcher les systèmes infectés de communiquer latéralement.

- Surveiller les flux de renseignements sur les menaces - Bloquer les domaines de botnets connus.

- Mettre en œuvre une sécurité basée sur l'IA - Utiliser la détection basée sur le comportement pour repérer les activités des réseaux de zombies.

Comment supprimer une infection par un botnet

Si vous pensez qu'un appareil fait partie d'un botnet, la priorité est de le contenir et de le valider plutôt que de le nettoyer immédiatement. Les infections par botnet persistent souvent parce que les systèmes restent connectés à l'infrastructure de commande et de contrôle ou parce que les attaquants conservent l'accès grâce à des identifiants volés.

Si un réseau de zombies est détecté :

- Isolez le système infecté - Déconnectez-le du réseau pour éviter qu'il ne se propage.

- Bloquer les communications C2 - Empêcher les connexions sortantes vers les serveurs du réseau de zombies.

- Utiliser la détection avancée des menaces - Les outils basés sur l'IA peuvent identifier et éliminer les malware.

- Réinitialiser lesinformations d'identification compromises - Modifier les mots de passe et appliquer les politiques de sécurité.

Traiter rapidement les activités des botnets permet d'éviter les réinfections et réduit le risque que les terminaux compromis soient réutilisés dans de futures campagnes.

Découvrez comment Vectra AI les attaques réelles en explorant une visite interactive qui explique comment les comportements des attaquants sont identifiés avant que les violations ne se produisent.

Principes fondamentaux liés à la cybersécurité

Foire aux questions

Qu'est-ce qu'un botnet ?

Un botnet est un réseau d'appareils connectés à Internet qui ont été infectés par un malware, permettant à un attaquant distant de les contrôler. Ces appareils compromis, appelés "bots", peuvent être des ordinateurs, des appareils mobiles et des appareils IoT.

Comment les réseaux de zombies se propagent-ils ?

Les botnets se propagent par le biais de diverses méthodes, notamment les courriels d'phishing , l'exploitation des vulnérabilités des logiciels ou des appareils, les téléchargements "drive-by" et l'utilisation de sites web malveillants. Une fois qu'un appareil est compromis, il peut être utilisé pour infecter d'autres appareils, élargissant ainsi le réseau de zombies.

Quelles sont les utilisations courantes des réseaux de zombies par les cybercriminels ?

Les utilisations les plus courantes sont le lancement d'attaques DDoS pour submerger et mettre hors service des sites web ou des réseaux, la diffusion de courriers électroniques non sollicités, l'exécution de campagnes de fraude au clic, le vol d'informations personnelles et financières et le déploiement de logiciels rançonneurs (ransomware).

Comment les organisations peuvent-elles détecter la présence d'un réseau de zombies ?

Les méthodes de détection comprennent la surveillance du trafic réseau pour détecter toute activité inhabituelle, l'analyse des journaux pour détecter les signes de compromission, l'utilisation de systèmes de détection d'intrusion (IDS) et l'utilisation de solutions antivirus et antimalware pour identifier les logiciels malveillants.

Quelles sont les stratégies efficaces pour prévenir les infections par les réseaux de zombies ?

Les stratégies de prévention efficaces comprennent La mise en œuvre de mesures de sécurité robustes telles que des pare-feu, des programmes antivirus et des filtres de courrier électronique. Mettre à jour et corriger régulièrement les logiciels et les systèmes d'exploitation pour éliminer les vulnérabilités. Sensibiliser les employés aux risques du phishing et des téléchargements malveillants. segmenter les réseaux pour limiter la propagation des infections Utiliser l'analyse comportementale du réseau pour détecter les anomalies.

Quelle est la différence entre un bot, un botnet et un ordinateur zombie ?

Un bot est un appareil unique infecté par malware permet de le contrôler à distance. Un botnet est un réseau coordonné composé de nombreux appareils infectés qui fonctionnent ensemble sous le contrôle d'un pirate, souvent appelé « bot herder » (éleveur de bots). Un ordinateur zombie désigne un bot qui reçoit activement des commandes et effectue des actions malveillantes à l'insu de son propriétaire. Dans la pratique, les botnets modernes comprennent souvent un mélange d'ordinateurs, de serveurs, d'appareils mobiles et de systèmes IoT.

À quoi ressemble le trafic botnet sur un réseau ?

Le trafic des botnets se manifeste généralement par de petits comportements répétitifs plutôt que par des pics importants. Parmi les indicateurs courants, on peut citer les connexions sortantes régulières de type « balise », une activité DNS inhabituelle et des communications avec des destinations rarement contactées par d'autres appareils de l'environnement. Le trafic des botnets étant souvent crypté et de faible volume, il peut se fondre dans l'activité normale. La corrélation entre ces modèles réseau et endpoint permet de distinguer l'activité des botnets des anomalies bénignes.

Comment les botnets communiquent-ils avec les serveurs de commande et de contrôle (C2) ?

Les botnets communiquent avec l'infrastructure de commande et de contrôle (C2) pour recevoir des instructions, mettre à jour malware et envoyer les données volées. Cette communication peut utiliser des serveurs centralisés, des réseaux peer-to-peer ou des modèles hybrides. Pour échapper à la détection, les attaquants chiffrent souvent le trafic C2 et changent fréquemment de domaine ou d'infrastructure. Malgré cela, l'activité C2 suit souvent des schémas reconnaissables, tels que des connexions sortantes répétées, des recherches DNS inhabituelles ou du trafic vers des destinations éphémères ou peu courantes.

Qu'est-ce que le botnet-as-a-service (BaaS) ?

Le Botnet-as-a-service (BaaS) est un modèle dans lequel les cybercriminels louent l'accès à des appareils infectés au lieu de créer leurs propres botnets. Les acheteurs peuvent utiliser les botnets loués pour lancer des attaques DDoS, distribuer des spams, collecter des identifiants ou diffuser malware. Ce modèle réduit les barrières à l'entrée et augmente le volume des attaques, car les botnets peuvent être rapidement réutilisés ou réaffectés. Même après leur démantèlement, les terminaux infectés peuvent être réutilisés par de nouveaux opérateurs.

Quels sont les signes indiquant qu'un appareil fait partie d'un botnet ?

Les signes indiquant qu'un appareil peut faire partie d'un botnet comprennent des ralentissements inexpliqués, une utilisation anormale du processeur ou du réseau et des processus d'arrière-plan inattendus. Sur un réseau, les indicateurs peuvent inclure des connexions sortantes répétées, un comportement DNS inhabituel ou des communications avec des destinations suspectes. Dans certains cas, les appareils compromis peuvent envoyer des spams ou déclencher des verrouillages de compte en raison d'une utilisation abusive des identifiants. Aucun signe isolé ne confirme l'infection, mais des signaux corrélés suggèrent fortement une activité de botnet.