Le dernier avis gouvernemental de la CISA souligne que Play utilise désormais une nouvelle vulnérabilité logicielle(CVE-2024-57727) dans un outil appelé SimpleHelp, qui est souvent utilisé par les équipes informatiques pour gérer les ordinateurs à distance. Une fois que Play est entré, il utilise PowerShell (un outil d'administration courant) pour prendre le contrôle, ce qui signifie qu'il se fond dans l'activité normale et évite de nombreuses défenses traditionnelles.

Plus inquiétant encore, le ransomware lui-même est conçu sur mesure pour chaque attaque. Cela signifie que les outils qui s'appuient sur la détection de fichiers malware connus ne fonctionneront pas, car il n'y a pas de fichiers réutilisés à détecter. En apparence, chaque attaque est différente.

Par conséquent, si vos défenses sont basées sur des menaces connues et des indicateurs fixes, il se peut qu'elles soient déjà dépassées. Pour arrêter Play dès maintenant, vous avez besoin d'une sécurité qui s'intéresse au comportement, et pas seulement aux fichiers.

Nouveaux indices de détection : à surveiller dès maintenant

L'un des principaux changements dans le mode de fonctionnement des ransomwares Play est l'utilisation d'outils personnalisés (dont beaucoup n'ont été repérés que récemment dans la nature). Ces outils sont conçus pour voler des données sensibles, arrêter les systèmes de sécurité et se déplacer discrètement dans votre réseau avant même que le chiffrement ne commence.

Quelques exemples signalés par le FBI et la CISA :

- HRsword.exe : désactive les protections antivirus afin que Play puisse agir sans être repéré.

- Grixba : collecte des informations sur votre réseau et vos outils de sécurité.

- Usysdiag.exe : altère les paramètres des certificats Windows, ce qui peut affaiblir la confiance dans le système.

- Custom PsExec : version modifiée d'un outil bien connu utilisé pour l'exécution de commandes à distance.

Ce qui est essentiel ici, c'est qu'il ne s'agit pas d'outils de piratage aléatoires. Ils sont conçus pour fonctionner ensemble, ce qui permet à Play de désactiver discrètement les défenses, de trouver des données précieuses et de se préparer au chiffrement sans déclencher d'alertes.

Les équipes de sécurité doivent aller au-delà des signatures de menaces de base et se concentrer sur la détection de comportements suspects tels que

- Outils qui commencent soudainement à analyser votre Active Directory.

- Fichiers compressés en grandes quantités (signe de vol de données).

- Activité inhabituelle d'accès à distance à l'aide d'outils d'apparence légitime.

Si votre équipe chargée des opérations de sécurité n'est pas encore à l'affût de ces schémas dans le trafic réseau et l'activité des identités, il est temps d'améliorer votre stratégie de détection.

Les moyens de pression s'intensifient

Play ne se contente pas d'utiliser des outils plus perfectionnés, il devient également plus agressif avec ses victimes. Une fois dans le réseau d'une entreprise, Play suit une double stratégie d'extorsion: il vole des données avant de les crypter, puis exige un paiement non seulement pour déverrouiller les systèmes, mais aussi pour empêcher les fuites publiques.

Ce qui est nouveau en 2025, c'est la personnalisation de leurs moyens de pression.

Selon l'avis actualisé de la CISA :

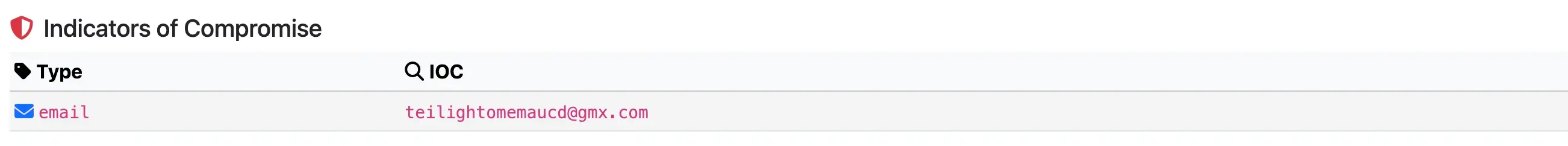

- Les victimes reçoivent des notes de rançon par courrier électronique, mais celles-ci ne contiennent pas d'instructions de paiement. Au lieu de cela, les entreprises sont invitées à contacter une adresse électronique unique (se terminant par @gmx.de ou @web.de).

- Dans de nombreux cas, cybercriminels appellent directement l'entreprise (souvent en utilisant des numéros accessibles au public, comme les lignes d'assistance à la clientèle) pour faire pression sur les employés afin qu'ils répondent et paient.

On passe ainsi de l'extorsion technique au harcèlement humain. Il ajoute une couche de stress et de confusion, en particulier lorsque des employés n'appartenant pas à l'équipe de sécurité sont pris pour cible.

Pour les RSSI, cela signifie deux choses :

- La planification de la réponse aux incidents doit inclure les communications et les ressources humaines, et pas seulement l'informatique. Les équipes d'assistance et de soutien doivent savoir comment reconnaître et signaler les appels ou les courriels suspects.

- Il est désormais essentiel de se préparer sur le plan juridique et des relations publiques. Si Play met à exécution ses menaces de fuite de données, les retombées ne seront pas seulement techniques. Elles pourraient avoir un impact sur la confiance dans la marque, la conformité et les relations avec les clients.

Ce qu'il faut en retenir ? Play évolue d'un groupe de ransomware à une entreprise d'extorsion pleinement opérationnelle, utilisant tous les angles (technique, émotionnel et réputationnel) pour forcer le paiement.

Les serveurs ESXi sont désormais une cible privilégiée

Play ne s'attaque plus seulement aux machines Windows. Ses dernières attaques comprennent une version de son ransomware spécialement conçue pour frapper les serveurs VMware ESXi: les systèmes que de nombreuses organisations utilisent pour faire tourner des machines virtuelles.

Pourquoi cela est-il important ? Les environnements ESXi hébergent souvent des services professionnels critiques, et les attaquants savent que s'ils les mettent hors service, ils disposent d'un effet de levier maximal pour exiger un paiement.

Voici ce que le rapport CISA actualisé révèle sur les tactiques ESXi de Play :

- Le ransomware arrête toutes les machines virtuelles en cours d'exécution avant de crypter les fichiers (ce qui garantit une interruption maximale).

- Il cible des types de fichiers spécifiques liés aux machines virtuelles (tels que .vmdk, .vmem et .nvram).

- Il place une note de rançon personnalisée directement dans le système et modifie même le message de connexion à ESXi pour afficher la demande de rançon.

- Comme la version Windows, cette variante ESXi est conçue sur mesure pour chaque victime, ce qui la rend plus difficile à détecter à l'aide d'un antivirus traditionnel ou de règles statiques.

Il s'agit d'une évolution majeure. De nombreux outils de sécurité ont encore du mal à assurer la visibilité et la protection dans les environnements ESXi, en particulier les outils basés sur des agents qui ne sont pas conçus pour les hyperviseurs.

Comment Vectra AI vous aide à détecter et à arrêter Play

Les nouvelles tactiques du ransomware Play (outils personnalisés, évasion comportementale, ciblage ESXi et pression psychologique) montrent à quel point les attaquants s'adaptent rapidement.

La vérité, c'est que la plupart des outils traditionnels ne peuvent pas suivre. Les IOC statiques, la détection basée sur les fichiers et les antivirus de base n'ont pas été conçus pour ce type de menace.

C'est là que la plateformeVectra AI fait la différence.

Contrairement aux outils traditionnels qui s'appuient sur la détection de malware connus, Vectra AI analyse en permanence les comportements dans votre environnement hybride.

Voici comment cela vous permet de garder une longueur d'avance sur Play :

Couverture de l'ensemble de la surface d'attaque hybride

Play cible tout, depuis Active Directory et les VPN jusqu'aux environnements cloud et aux serveurs ESXi. Vectra AI offre une visibilité en temps réel et sans agent sur l'ensemble de ces éléments. Cela inclut :

- Surveillance de l'activité des identités dans Azure AD et AD sur site

- Observer les mouvements latéraux et l'escalade des privilèges à l'intérieur du réseau

- Détecter les abus dans les environnements virtualisés comme ESXi, même lorsque les outils traditionnels sont aveugles

Clarté grâce à un signal piloté par l'IA, et non un bruit d'alerte

Lorsque Play se déplace, il ne déclenche pas d'alarmes évidentes. Il se fond dans la masse en utilisant des identifiants volés et des outils informatiques tels que PowerShell ou PsExec. Vectra AI se fraye un chemin à travers le bruit grâce à l'analyse comportementale pilotée par l'IA, en mettant en évidence :

- Comportement anormal d'un compte lié à des schémas connus d'attaquants

- Activité suspecte de cryptage de fichiers et de mise à disposition de données

- Utilisation de portes dérobées et d'outils personnalisés, même s'ils n'ont jamais été utilisés auparavant

Contrôler pour réagir avant l'impact

Les binaires personnalisés de Play et les constructions par cible sont conçus pour éviter les répondeurs lents. Vectra AI permet aux équipes SOC de disposer de :

- Priorité automatique aux comportements les plus à risque

- Des détections riches en contexte qui réduisent le temps d'enquête

- Des informations exploitables pour contenir les menaces à un stade précoce, avant que le chiffrement ne commence

Prêt à voir comment ça marche ?

Assistezà une démonstration autoguidée de la plateforme Vectra AI et découvrez comment vous pouvez détecter et arrêter la lecture - avant que le chiffrement ne commence.