Falsification de requête côté serveur (SSRF) : Guide de sécurité complet pour 2025

Aperçu de la situation

- Les attaques SSRF ont bondi de 452% en 2024 sous l'impulsion des outils d'automatisation alimentés par l'IA, les organisations étant confrontées à des périodes de récupération de 4 à 8 semaines en cas de violation réussie.

- Oracle EBS CVE-2025-61882 démontre l'exploitation active de SSRF pour l'exécution de code à distance, ce qui incite la CISA à fixer le 27 octobre 2025 comme date limite pour l'application des correctifs.

- Les services de métadonnéesCloud des adresses telles que 169.254.169.254 restent des cibles privilégiées pour le vol d'informations d'identification et la compromission de l'infrastructure.

- Une défense efficace contre les SSRF nécessite des contrôles en couches combinant la validation des entrées, la segmentation du réseau et l'analyse comportementale plutôt qu'une détection basée sur les signatures.

En octobre 2025, le monde de la cybersécurité a vécu un moment décisif lorsque le groupe de ransomware Cl0p a réussi à exploiter une vulnérabilité SSRF critique dans Oracle E-Business Suite, affectant des organisations Fortune 500 dans le monde entier. Selon les informations sur les menaces de CrowdStrike, cette campagne a marqué une évolution tactique dans la manière dont cybercriminels sophistiqués utilisent les attaques par falsification de requête côté serveur. La hausse de 452 % des attaques SSRF entre 2023 et 2024 n'est pas une simple statistique - elle représente un changement fondamental dans le paysage des attaques, sous l'impulsion d'outils d'automatisation alimentés par l'IA qui ont démocratisé ce qui était autrefois le domaine des pirates d'élite.

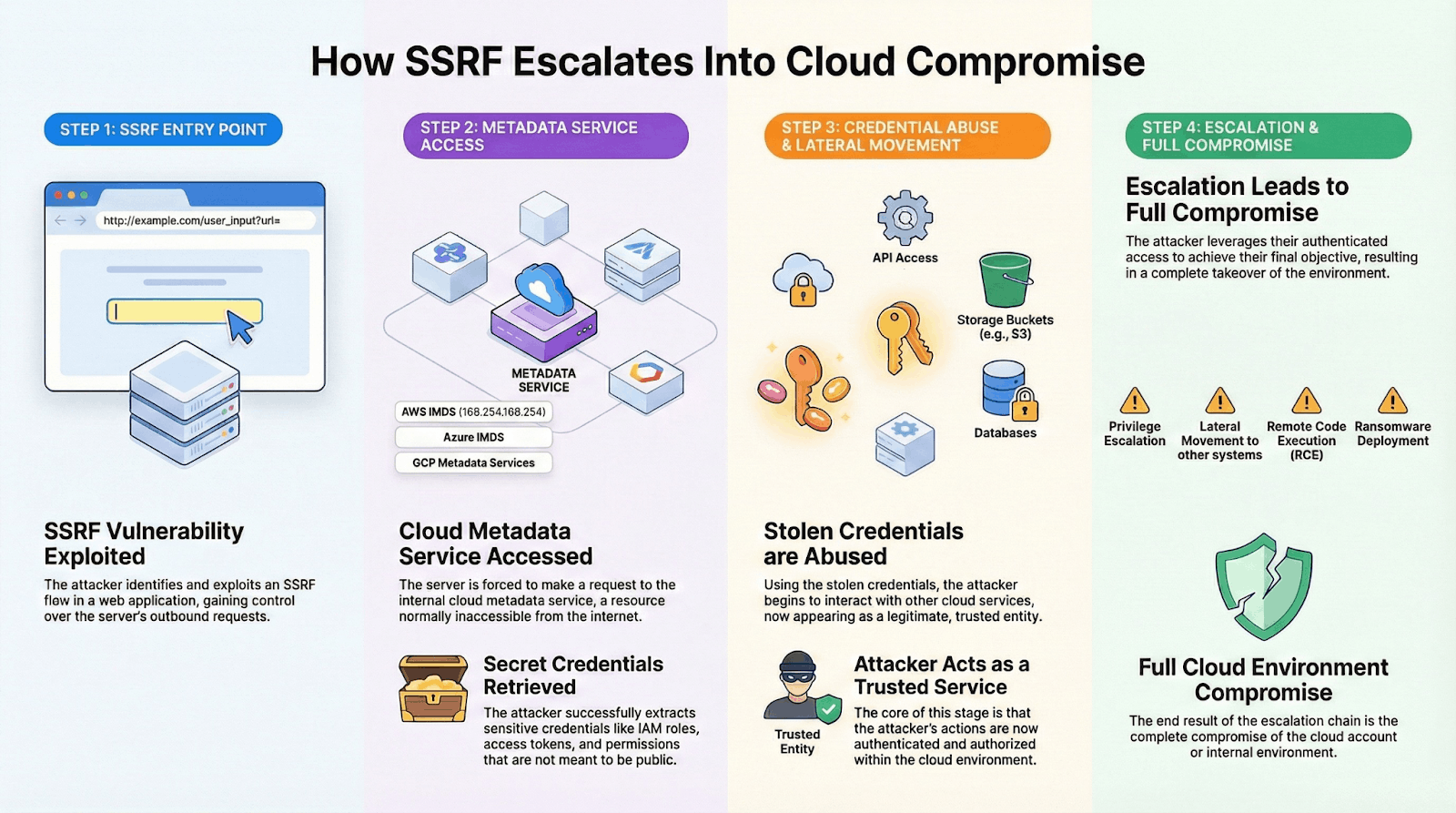

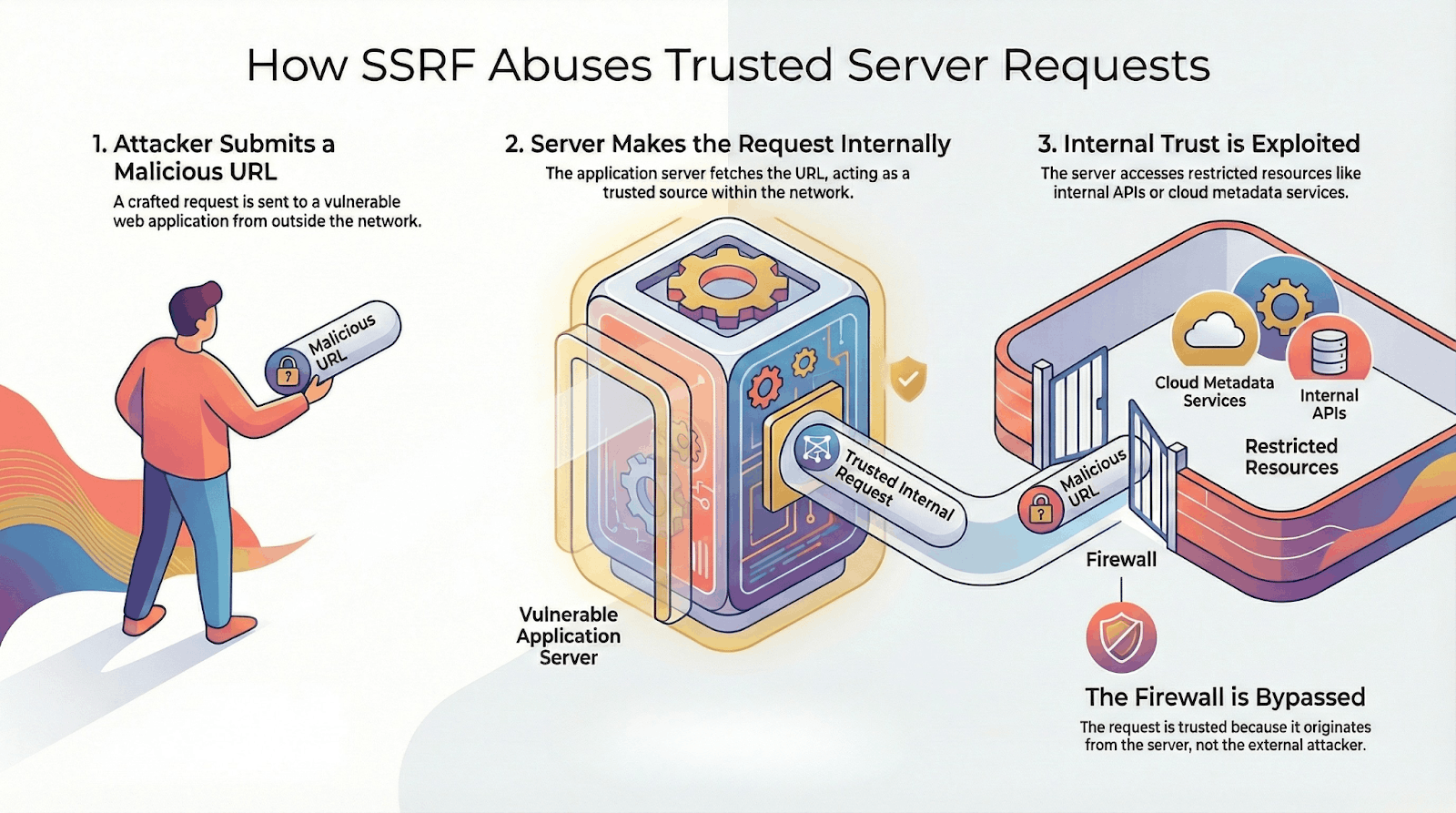

Fondamentalement, SSRF exploite les relations de confiance entre les serveurs d'applications et les systèmes internes. Comme la requête falsifiée provient d'un serveur de confiance, les services internes la traitent comme légitime, même lorsque la destination est contrôlée par l'attaquant. C'est ainsi que SSRF contourne la segmentation du réseau et les contrôles périmétriques qui bloqueraient normalement l'accès externe.

Qu'est-ce que la falsification des requêtes côté serveur (SSRF) ?

La falsification des requêtes côté serveur (SSRF) est une vulnérabilité de sécurité web qui permet aux attaquants de manipuler un serveur pour qu'il effectue en leur nom des requêtes non autorisées vers des systèmes internes, des services de métadonnées cloud ou des ressources externes. En exploitant les relations de confiance entre les serveurs, les attaques SSRF contournent les contrôles de sécurité du réseau, accèdent à des ressources restreintes et peuvent potentiellement exécuter du code à distance par le biais d'exploits en chaîne. Cette vulnérabilité transforme la fonctionnalité d'un serveur légitime en un puissant proxy d'attaque.

Le danger fondamental du SSRF réside dans sa capacité à abuser de la confiance implicite que les systèmes internes accordent aux serveurs d'application. Lorsqu'une application vulnérable accepte des URL contrôlées par l'utilisateur sans validation appropriée, les attaquants peuvent rediriger les requêtes du serveur vers des destinations non souhaitées. Cet abus de confiance est particulièrement dévastateur dans les environnements cloud , où les services de métadonnées fournissent des informations d'identification et des données de configuration accessibles uniquement à l'intérieur de l'infrastructure.

L'inclusion de SSRF en tant que numéro 10 dans le Top 10 2021 de l'OWASP reflète sa prévalence et son impact croissants. La vulnérabilité s'est classée première dans l'enquête de la communauté OWASP qui a conduit à son ajout, soulignant la reconnaissance par la communauté de la sécurité de la SSRF comme une menace critique. La dépendance des applications modernes à l'égard des microservices, des API et des services cloud a augmenté de manière exponentielle la surface d'attaque pour l'exploitation de la SSRF.

Dernières nouvelles: Oracle EBS et le SSRF alimenté par l'IA montent en flèche

Le paysage de la cybersécurité a changé radicalement en octobre 2025 avec la divulgation de CVE-2025-61882, une vulnérabilité SSRF critique dans les versions 12.2.3 à 12.2.14 d'Oracle E-Business Suite. L 'analyse de CrowdStrike révèle que le groupe de ransomwares Cl0p, repéré sous le nom de Graceful Spider, a exploité cette vulnérabilité de type zero-day depuis août 2025. La vulnérabilité, notée 9.8 sur l'échelle CVSS, permet à des attaquants pré-authentifiés d'enchaîner SSRF avec injection de CRLF, contournement d'authentification, et traitement XSLT non sécurisé afin d'obtenir une exécution de code à distance.

L'ajout par la CISA de cette vulnérabilité au catalogue des vulnérabilités exploitées connues, le 6 octobre 2025, oblige les agences gouvernementales à appliquer des correctifs avant le 27 octobre 2025. Cette désignation indique une exploitation confirmée contre des systèmes du gouvernement américain et des infrastructures critiques, ce qui rend l'urgence plus grande que les divulgations habituelles de vulnérabilités.

Pour aggraver cette crise, le rapport 2025 sur les cybermenaces de SonicWall fait état d'une augmentation stupéfiante de 452 % des attaques SSRF entre 2023 et 2024. Cette augmentation est directement liée à la prolifération d'outils d'exploitation alimentés par l'IA qui identifient automatiquement les terminaux vulnérables, génèrent des charges utiles de contournement en fonction du contexte et échappent aux contrôles de sécurité traditionnels. Ces outils ont effectivement abaissé la barrière à l'entrée, permettant à des cybercriminels d'exécuter des campagnes SSRF sophistiquées qui nécessitaient auparavant une expertise technique approfondie.

Pour les professionnels de la sécurité qui gèrent des infrastructures cloud plus en plus complexes, la compréhension des SSRF est devenue non négociable. Ces vulnérabilités ne se contentent pas d'exposer les ressources internes ; elles fournissent aux attaquants les clés de votre royaume cloud , transformant les serveurs de confiance en proxys malveillants qui contournent les contrôles de sécurité traditionnels. Alors que les organisations s'empressent de corriger Oracle EBS avant la date limite du 27 octobre 2025 fixée par la CISA, une question plus générale se pose : comment la SSRF est-elle devenue le vecteur d'attaque privilégié et que peuvent faire les équipes de sécurité modernes pour s'en défendre ?

Comment fonctionnent les attaques SSRF

Les attaques SSRF exploitent l'architecture fondamentale des applications web modernes, dans lesquelles les serveurs recherchent régulièrement des ressources à partir d'URL. Les attaquants manipulent ces fonctions légitimes en injectant des URL malveillantes qui redirigent les requêtes du serveur vers des cibles non souhaitées. L'attaque réussit parce que la demande provient du serveur d'application de confiance, contournant ainsi les règles du pare-feu et la segmentation du réseau qui bloqueraient l'accès externe direct.

Le processus d'exploitation commence lorsqu'un attaquant identifie une fonctionnalité qui accepte une entrée URL - les exemples les plus courants sont les implémentations de webhook, les générateurs de PDF, les fonctions de traitement d'images et les intégrations d'API. En manipulant soigneusement les paramètres des URL, les attaquants peuvent forcer le serveur à accéder à des ressources internes, à des points d'extrémité de métadonnées cloud ou même à effectuer un balayage des ports du réseau interne. détection et réponse aux incidents Les systèmes de protection des données se concentrent de plus en plus sur l'identification de ces connexions anormales initiées par le serveur, car les défenses périmétriques traditionnelles s'avèrent inadéquates.

Prenons l'exemple d'un service de traitement d'images vulnérable qui accepte des URL fournies par l'utilisateur pour récupérer et redimensionner des images. Un attaquant peut soumettre http://169.254.169.254/latest/meta-data/iam/security-credentials/ au lieu d'une URL d'image légitime. Le serveur, fonctionnant sur AWS EC2, irait consciencieusement chercher ce endpoint métadonnées internes, exposant potentiellement les informations d'identification IAM qui donnent accès à l'ensemble du compte AWS. Cet exemple simple montre comment SSRF transforme une fonctionnalité inoffensive en une faille de sécurité critique.

Les gestionnaires de protocole étendent la portée du SSRF au-delà des requêtes HTTP. Les applications vulnérables peuvent prendre en charge des protocoles tels que file:// pour l'accès aux fichiers locaux, gopher:// pour des connexions TCP arbitraires, dict:// pour les requêtes au serveur de dictionnaire, ou ftp:// pour les connexions FTP. Chaque protocole ouvre des voies d'exploitation uniques - file:///etc/passwd pourrait exposer les utilisateurs du système, tandis que gopher:// peuvent adresser des requêtes à des services internes tels que Redis ou Memcached. Les applications modernes restreignent de plus en plus ces protocoles, mais les systèmes existants et les services mal configurés restent vulnérables.

Modèles d'attaque courants du SSRF

Les attaques SSRF suivent des schémas prévisibles que les équipes de sécurité doivent reconnaître. Le schéma le plus simple cible le serveur vulnérable lui-même, en tentant d'accéder aux ressources locales par le biais de références à localhost telles que http://127.0.0.1/admin ou http://localhost:8080/metrics. Ces attaques exploitent les services liés à l'interface de bouclage, en supposant qu'ils sont protégés contre l'accès externe.

L'exploitation des systèmes dorsaux représente un modèle plus sophistiqué dans lequel les attaquants ciblent l'infrastructure interne invisible depuis l'internet. En élaborant des requêtes vers des adresses RFC1918 telles que http://192.168.1.10/api/internalLes attaquants peuvent interagir avec les bases de données, les API internes ou les interfaces administratives. La campagne coordonnée de mars 2025 impliquant plus de 400 adresses IP a démontré ce modèle à grande échelle, en ciblant simultanément plusieurs services internes au sein d'organisations victimes.

Les attaques SSRF aveugles présentent des défis uniques car l'attaquant ne reçoit pas de réponses directes à ses fausses demandes. Au lieu de cela, il doit déduire le succès par une analyse du temps, des messages d'erreur ou des interactions hors bande. Les attaques par rebinding DNS illustrent les techniques avancées de SSRF aveugle, où les attaquants contrôlent un domaine qui se résout initialement à une IP légitime, puis passe à une adresse interne après avoir passé les contrôles de validation. Ces vulnérabilités de temps de contrôle à temps d'utilisation (TOCTOU) contournent même les filtres URL bien implémentés.

Dans les scénarios SSRF aveugles, les attaquants déduisent indirectement leur succès à partir des différences de timing, des rappels DNS ou des effets secondaires, plutôt que des réponses directes, ce qui rend ces attaques plus difficiles à détecter et plus faciles à négliger lors des tests.

Techniques de contournement du SSRF et évasion

Les contrôles de sécurité conçus pour empêcher les attaques SSRF échouent souvent, car les pirates exploitent les failles entre la logique de validation des URL et la manière dont les requêtes sont finalement résolues et exécutées. De nombreuses défenses reposent sur une comparaison superficielle des chaînes de caractères plutôt que sur une compréhension de la manière dont les URL sont analysées, normalisées et résolues lors de l'exécution.

Les techniques courantes de contournement SSRF comprennent :

- Adresses IP internes codées ou obscurcies

- Formats IP alternatifs (décimal, hexadécimal ou octal)

- Rebinding DNS et résolution différée

- Différences entre l'analyseur d'URL lors de la validation et lors de l'exécution

Les techniques d'évasion simples comprennent l'encodage d'URL, où les attaquants dissimulent les adresses internes à l'aide de valeurs encodées. Par exemple, %31%32%37%2e%30%2e%30%2e%31 décode en 127.0.0.1, permettant aux pirates de contourner les filtres de liste noire de base. Plusieurs couches d'encodage, URL, Unicode ou HTML, sont souvent combinées pour échapper à la détection.

Les attaquants exploitent également d'autres représentations d'adresses IP. Les points de terminaison Cloud , tels que 169.254.169.254 peut être exprimé en décimal (2852039166), hexadécimal (0xA9FEA9FE), ou des formats octaux. Les applications qui ne normalisent pas correctement les entrées IP peuvent permettre l'accès à des services internes restreints, même lorsque la notation standard avec points est bloquée. Le rebinding DNS complique encore davantage la détection en résolvant un domaine vers une adresse bénigne pendant la validation et en basculant vers une adresse interne au moment de l'exécution.

Les contournements plus avancés ciblent les différences entre les analyseurs syntaxiques, les incohérences entre la manière dont les URL sont interprétées lors de la validation et lors de l'exécution de la requête. Par exemple, http://expected-host@evil-host/ peut passer la validation si l'application extrait hôte prévu, tandis que la requête réelle est envoyée à hôte maléfique. Des problèmes similaires se posent avec les fragments (#) ou des composants d'autorité mal formés. Ces divergences expliquent pourquoi autoriser les destinations connues pour être sûres et l'application d'une analyse URL cohérente sont bien plus efficaces que les défenses SSRF basées sur des listes noires.

Comment SSRF conduit à l'exécution de code à distance (RCE)

La SSRF est rarement l'objectif final. Dans de nombreux incidents réels, elle sert de point d'entrée pour une compromission plus profonde.

Les voies d'escalade courantes comprennent :

- Accéder aux services cloud pour voler des identifiants

- Interagir avec les API internes, les bases de données ou les panneaux d'administration

- Enchaînement de SSRF avec des failles de désérialisation, d'injection de commande ou de services mal configurés

Lorsque des pirates obtiennent un accès authentifié aux systèmes internes via SSRF, l'exécution de code à distance devient une réalité plutôt qu'un risque théorique.

Types d'attaques SSRF

Les vulnérabilités du SSRF se manifestent sous diverses formes, chacune présentant des opportunités d'exploitation et des défis défensifs uniques. La compréhension de ces catégories aide les équipes de sécurité à mettre en œuvre des contrôles ciblés et à reconnaître les schémas d'attaque dans leurs environnements.

Les attaques SSRF de base ciblent directement le serveur vulnérable, en exploitant les services disponibles sur localhost ou l'interface loopback. Ces attaques réussissent parce que de nombreuses applications lient les interfaces administratives, les points d'extrémité de débogage ou les collecteurs de métriques à 127.0.0.1, en supposant que cela fournit une isolation adéquate. Un attaquant peut accéder à http://localhost:8080/actuator/health pour recueillir des informations sur les applications ou http://127.0.0.1:6379/ pour interagir avec une instance Redis non protégée. Bien qu'apparemment simples, ces attaques peuvent exposer des données de configuration sensibles, des secrets d'application ou fournir des points d'appui pour une exploitation plus poussée.

Les attaques SSRF dorsales tirent parti de la position du serveur vulnérable sur le réseau pour accéder aux systèmes internes. Cette catégorie s'avère particulièrement préjudiciable dans les architectures modernes où les microservices communiquent sur des réseaux privés. Les attaquants élaborent des requêtes ciblant des plages d'IP internes, accédant à des bases de données, à des files d'attente de messages ou à des panneaux administratifs dépourvus d'authentification en raison de leur isolement présumé. La violation de Capital One en 2019, détaillée dans cette analyse complète, a illustré ce modèle lorsque le SSRF a permis l'accès aux ressources AWS internes, exposant finalement les données de plus de 100 millions d'individus.

Le SSRF aveugle présente des défis uniques car les attaquants ne reçoivent pas de réponse directe à leurs fausses demandes. La détection nécessite des techniques hors bande telles que la consultation de DNS vers des domaines contrôlés par l'attaquant, l'inférence basée sur le temps ou le déclenchement d'effets secondaires observables. Les équipes de sécurité négligent souvent les SSRF aveugles lors des tests, alors que ces vulnérabilités peuvent permettre l'exfiltration de données par le biais d'un tunnel DNS ou d'une interaction avec des services internes qui modifient l'état de l'application. Les cadres d'exploitation modernes automatisent la détection des SSRF aveugles grâce à des mécanismes de rappel sophistiqués et à l'analyse du temps.

Exploitation des métadonnées Cloud

Les services de métadonnées Cloud représentent les joyaux de la couronne pour les attaquants SSRF. Ces services, accessibles à des adresses prévisibles telles que 169.254.169.254 pour AWS ou metadata.google.internal pour GCP, fournissent la configuration des instances, les informations d'identification et les secrets des charges de travail cloud . Les stratégies de protection du plan de contrôle duCloud doivent prendre en compte le SSRF en tant que vecteur principal de compromission des métadonnées.

La vulnérabilité SSRF Azure OpenAI (CVE-2025-53767), qui a obtenu un score CVSS parfait de 10.0, a démontré le potentiel catastrophique de l'exploitation d'un service de métadonnées. Une validation d'entrée insuffisante dans les URL fournies par les utilisateurs a permis aux attaquants de récupérer les jetons d'identité gérés par Azure, permettant un mouvement latéral à travers les limites des locataires. Le correctif de Microsoft a permis de remédier à la vulnérabilité immédiate, mais l'incident a mis en évidence des risques systémiques dans les architectures de services cloud .

L'évolution du service de métadonnées d'instance (IMDS) d'AWS de v1 à v2 répond directement aux menaces SSRF. Les simples requêtes HTTP GET de l'IMDSv1 permettaient aux attaques SSRF de récupérer facilement les informations d'identification. IMDSv2 a introduit une authentification basée sur la session nécessitant des requêtes PUT avec des en-têtes personnalisés - des défenses spécifiquement conçues pour contrecarrer l'exploitation des SSRF. Malgré les recommandations d'AWS, de nombreuses entreprises n'ont pas migré vers IMDSv2, laissant leur infrastructure vulnérable au vol d'informations d'identification par SSRF.

Variantes SSRF spécifiques à l'application

Les architectures d'applications modernes introduisent de nouvelles variantes de SSRF qui s'étendent au-delà des applications web traditionnelles. Les fonctions sans serveur, en particulier celles qui traitent les URL fournies par l'utilisateur pour les webhooks ou l'ingestion de données, créent des opportunités SSRF éphémères mais puissantes. Ces fonctions disposent souvent de larges autorisations IAM et d'un accès au réseau, ce qui en fait des cibles attrayantes pour les attaques de services de métadonnées.

Les implémentations GraphQL méritent une attention particulière car la complexité de leurs requêtes peut masquer des vulnérabilités SSRF. Les requêtes imbriquées et les résolveurs de champs qui récupèrent des ressources distantes en fonction des données saisies par l'utilisateur créent plusieurs vecteurs de SSRF au sein d'un seul endpoint. La flexibilité qui rend GraphQL puissant complique également la validation des entrées, car les URL malveillantes peuvent être profondément imbriquées dans des structures de requête complexes.

Les plateformes d'orchestration de conteneurs telles que Kubernetes introduisent leurs propres risques de SSRF par le biais de mécanismes de découverte de services et de serveurs API. Une vulnérabilité SSRF dans un pod peut exposer l'API de Kubernetes, des jetons de compte de service ou des secrets de cluster. Le rayon d'action s'étend considérablement lorsque le SSRF permet d'accéder aux registres de conteneurs, aux pipelines CI/CD ou aux outils d'automatisation de l'infrastructure qui font confiance aux origines du réseau interne.

SSRF vs CSRF : quelle est la différence ?

Les attaques SSRF et CSRF sont souvent confondues car elles exploitent toutes deux les relations de confiance, mais elles ciblent des composants différents d'une application.

- SSRF force un serveur à envoyer des requêtes non autorisées à des systèmes internes ou externes.

- Le CSRF trompe le navigateur d'un utilisateur en lui faisant envoyer des requêtes non intentionnelles à une application de confiance.

Dans la pratique, le SSRF est un risque au niveau de l'infrastructure qui peut exposer cloud ou les services internes, tandis que le CSRF affecte principalement les actions des utilisateurs et l'intégrité des sessions. Les deux nécessitent des stratégies de détection et de prévention différentes.

SSRF dans les environnements cloud

Les environnementsCloud amplifient les risques de SSRF en raison de leur dépendance à l'égard des services de métadonnées, des identités gérées et des architectures basées sur les API. Le passage des périmètres de réseau traditionnels à des modèles de sécurité basés sur l'identité signifie que les vulnérabilités du SSRF peuvent directement conduire à l'escalade des privilèges et à l'usurpation d'identité. Usurpation de compte.

Le modèle de responsabilité partagée complique la prévention du SSRF dans les déploiements cloud . Alors que les fournisseurs d'cloud sécurisent l'infrastructure sous-jacente et les points d'extrémité des services de métadonnées, les clients doivent configurer correctement leurs applications, mettre en œuvre des contrôles de réseau et gérer les autorisations d'identité. Cette répartition des responsabilités crée des lacunes que les attaquants sophistiqués exploitent par le biais d'attaques SSRF. Les entreprises supposent souvent que les contrôles de sécurité des fournisseurs de cloud sont suffisants, négligeant les vulnérabilités de la couche applicative qui contournent ces protections.

Les stratégies cloud introduisent une complexité supplémentaire car chaque fournisseur implémente les services de métadonnées différemment. AWS utilise 169.254.169.254 avec des protections IMDSv2 optionnelles, Azure emploie 169.254.169.254 avec des en-têtes obligatoires, et GCP utilise metadata.google.internal avec des points de terminaison spécifiques au projet. Les équipes de sécurité doivent comprendre ces variations pour mettre en œuvre des contrôles efficaces dans des environnements cloud hétérogènes. La détection et la réponseCloud pour les plateformes AWS intègrent de plus en plus une logique de détection spécifique au SSRF adaptée à l'architecture de chaque fournisseur de cloud .

Sécurité des métadonnées AWS

La sécurité des métadonnées AWS est centrée sur le service de métadonnées d'instance (IMDS), qui fournit des informations critiques sur les instances et des identifiants temporaires aux instances EC2. L'IMDS Documentation AWS détaille deux versions : IMDSv1 (requête/réponse) et IMDSv2 (orienté session). La simplicité d'IMDSv1 le rend vulnérable aux attaques SSRF - une simple demande GET à http://169.254.169.254/latest/meta-data/ renvoie les métadonnées de l'instance sans authentification.

IMDSv2 met en œuvre plusieurs couches défensives spécialement conçues pour contrecarrer les attaques SSRF. L'initialisation de la session nécessite une requête PUT avec un en-tête spécifique, renvoyant un jeton de session valable pendant six heures. Les demandes de métadonnées ultérieures doivent inclure ce jeton comme en-tête, ce qui empêche les vulnérabilités SSRF simples d'accéder aux métadonnées. La valeur 1 de l'en-tête Time-To-Live (TTL) garantit que les jetons ne peuvent pas traverser les frontières du réseau, ce qui ajoute une couche de protection supplémentaire.

Malgré ces améliorations, les organisations sont confrontées à des défis opérationnels lors de la migration vers IMDSv2. Les applications héritées peuvent tomber en panne, les logiciels tiers peuvent nécessiter des mises à jour et les scripts d'automatisation doivent être modifiés. AWS fournit des outils de migration et des analyseurs de compatibilité, mais la transition nécessite une planification et des tests minutieux. Les équipes de sécurité doivent trouver un équilibre entre le besoin urgent de protection du SSRF et la stabilité opérationnelle, en mettant souvent en œuvre des contrôles compensatoires pendant la période de migration.

Considérations sur Azure et GCP

L'approche d'Azure en matière de sécurité des métadonnées diffère de celle d'AWS, puisqu'elle met en œuvre des exigences obligatoires en matière d'en-têtes dès le départ. Le service de métadonnées d'instance Azure (IMDS) exige que l'en-tête Métadonnées : true pour toutes les requêtes, offrant ainsi une protection SSRF de base. Toutefois, des vulnérabilités SSRF sophistiquées permettant l'injection d'en-tête peuvent encore contourner ce contrôle, comme l'a démontré l'incident Azure OpenAI.

Les identités gérées par Azure ajoutent une autre dimension aux risques liés au SSRF. Ces identités, attribuées à des ressources telles que des machines virtuelles ou des services applicatifs, peuvent accéder aux ressources Azure sans stocker d'informations d'identification. Une vulnérabilité SSRF dans une application avec une identité gérée peut conduire à un accès non autorisé aux bases de données, aux comptes de stockage ou aux coffres-forts de clés. Le rayon d'explosion dépend des autorisations attribuées à l'identité, ce qui souligne l'importance des contrôles d'accès au moindre privilège.

Google Cloud Platform met en œuvre des protections uniques pour les services de métadonnées tout en conservant différentes structures de endpoint . GCP exige que le Saveur des métadonnées : Google et utilise le domaine metadata.google.internal plutôt que des adresses IP. Cette approche basée sur le domaine complique certaines attaques SSRF mais n'élimine pas le risque. Les points de terminaison des métadonnées spécifiques au projet et le cadrage des comptes de service de GCP fournissent une isolation supplémentaire, mais les vulnérabilités SSRF peuvent toujours exposer les métadonnées sensibles du projet et les jetons de compte de service.

Détection et prévention des attaques SSRF

Une défense efficace contre le SSRF nécessite une approche multicouche combinant des contrôles préventifs, des mécanismes de détection et des capacités de réponse aux incidents. Les organisations doivent aller au-delà de la simple validation des entrées et mettre en œuvre des stratégies de sécurité globales qui prennent en compte le SSRF tout au long du cycle de vie de l'application.

La prévention commence par des pratiques de codage sécurisées qui traitent toutes les URL fournies par l'utilisateur comme potentiellement malveillantes. La validation des entrées doit utiliser des listes d'autorisation strictes plutôt que des listes noires, en définissant explicitement les protocoles, domaines et ports acceptables. L'analyse des URL doit se faire de manière cohérente dans tous les contextes de validation et d'exécution afin d'éviter les attaques différentielles de l'analyseur. L'aide-mémoire de l'OWASP sur la prévention du SSRF fournit des conseils complets sur la mise en œuvre efficace de ces contrôles.

La segmentation du réseau constitue une défense en profondeur cruciale contre les attaques SSRF. Les applications qui recherchent des ressources externes doivent fonctionner dans des zones de réseau isolées avec un accès limité aux services internes. Le filtrage des sorties bloque les connexions non autorisées vers les plages IP internes et les points de terminaison des métadonnées cloud . Ces contrôles réseau limitent l'impact du SSRF même lorsque les défenses de la couche applicative échouent. Les plateformes de détection et de réponse étendues établissent une corrélation entre les anomalies du réseau et le comportement des applications afin d'identifier les tentatives d'exploitation du SSRF.

Les contrôles de résolution DNS ajoutent une autre couche défensive en empêchant les applications de résoudre les noms d'hôtes internes ou les adresses IP privées. La mise en œuvre d'un DNS à horizon divisé ou l'utilisation de résolveurs dédiés pour les recherches externes empêchent les attaques par rebinding DNS. Certaines organisations déploient des pare-feu DNS qui bloquent la résolution des adresses des services de métadonnées et des domaines internes à partir des serveurs d'application.

La validation des réponses garantit que même les tentatives de SSRF réussies ne renvoient pas de données sensibles aux attaquants. Les applications doivent inspecter le contenu des réponses, les en-têtes et les codes d'état avant de renvoyer les données aux utilisateurs. Les réponses provenant de plages d'adresses IP internes ou contenant des modèles spécifiques (comme les identifiants AWS) devraient déclencher des alertes de sécurité. Cette approche s'avère particulièrement efficace contre les vulnérabilités SSRF aveugles où les attaquants s'appuient sur les réponses de l'application pour obtenir une confirmation.

Liste de contrôle de prévention SSRF (vue défenseur)

Une défense SSRF efficace nécessite des contrôles multicouches au niveau des couches applicative, réseau et cloud .

Les mesures de prévention fondamentales comprennent :

- Autoriser les destinations sortantes au lieu de les filtrer par liste noire

- Blocage de l'accès aux points de terminaison cloud au niveau de la couche réseau

- Application de l'IMDSv2 ou des en-têtes de métadonnées requis

- Surveillance des requêtes internes anormales initiées par le serveur

- Application des autorisations minimales aux identités de service

Aucun contrôle n'est suffisant à lui seul, la prévention des SSRF dépend à la fois de la réduction de l'exposition et du rayon d'action.

Manuel de détection du SSRF

Les centres d'opérations de sécurité ont besoin de plans d'action structurés pour la détection et l'intervention des SSRF. La détection commence par l'identification des connexions anormales initiées par le serveur grâce à la surveillance du réseau et à l'analyse des journaux. Les principaux indicateurs sont les connexions à des plages d'adresses IP internes, les points d'extrémité des services de métadonnées ou les protocoles inhabituels des serveurs d'application.

Les journaux d'application fournissent des preuves médico-légales cruciales pour les enquêtes sur le SSRF. Les équipes de sécurité doivent surveiller les paramètres URL contenant des IP internes, des adresses codées ou des références à des services de métadonnées. Les pare-feu d'applications web (WAF) peuvent signaler des schémas suspects, bien que les attaques sophistiquées contournent souvent la détection basée sur les signatures. L'analyse comportementale s'avère plus efficace, car elle permet d'identifier les écarts par rapport aux schémas de communication normaux des applications.

La détection Cloud s'appuie sur des services spécifiques à la plateforme, tels que AWS CloudTrail, Azure Monitor ou GCP Cloud Logging. Ces services peuvent alerter sur l'accès aux services de métadonnées, l'utilisation inhabituelle d'identifiants IAM ou les appels d'API provenant de sources inattendues. La corrélation entre les journaux d'application et les pistes d'audit du cloud révèle souvent des chaînes d'attaque SSRF que les sources de journaux individuelles pourraient manquer.

Les procédures de réponse aux incidents doivent prendre en compte le potentiel du SSRF à compromettre les informations d'identification et les services cloud . Dès la détection de l'exploitation du SSRF, les équipes doivent immédiatement procéder à la rotation des informations d'identification potentiellement exposées, examiner les journaux d'accès à la recherche d'indicateurs de mouvements latéraux et évaluer l'étendue de l'accès aux services internes. La période de récupération moyenne de 4 à 8 semaines pour les brèches initiées par le SSRF reflète la complexité de la détermination de l'étendue de l'attaque et de l'assurance d'une remédiation complète.

Meilleures pratiques de prévention

La prévention moderne des SSRF nécessite des décisions architecturales qui minimisent la surface d'attaque tout en maintenant la fonctionnalité. Les architectures de maillage de services avec des politiques de sortie explicites offrent un contrôle granulaire sur la communication entre services. Ces architectures rendent les connexions non autorisées immédiatement visibles et peuvent automatiquement bloquer les schémas de trafic suspects.

Les services de proxy sécurisés offrent une solution pratique pour les applications nécessitant une fonctionnalité de recherche d'URL. Au lieu d'envoyer des requêtes directement au serveur, les applications passent par des proxys renforcés qui mettent en œuvre une validation stricte, une limitation du débit et un filtrage des réponses. Ces proxys peuvent maintenir des listes d'autorisation de services externes approuvés tout en bloquant tout accès au réseau interne. Ce modèle architectural réduit considérablement le risque de SSRF tout en préservant la fonctionnalité de l'application.

L'adoption d'IMDSv2 reste essentielle pour les environnements AWS, mais les entreprises doivent mettre en œuvre des contrôles supplémentaires quelle que soit la version d'IMDS. Les politiques de réseau bloquant l'accès au service de métadonnées à partir des sous-réseaux d'application fournissent une défense en profondeur. Les profils d'instance IAM devraient suivre les principes du moindre privilège, limitant ainsi les dommages causés par les attaques SSRF réussies. La rotation régulière des informations d'identification réduit la fenêtre d'opportunité pour les informations d'identification volées.

Les principes de confiance zéro s'appliquent directement à la prévention du SSRF - ne jamais faire confiance aux entrées des utilisateurs, toujours vérifier les destinations des requêtes et supposer une violation lors de la conception des contrôles. Les applications modernes devraient mettre en œuvre la signature des requêtes, le protocole TLS mutuel pour la communication des services et l'enregistrement complet des audits. Ces contrôles compliquent l'exploitation des SSRF tout en fournissant des capacités d'investigation lorsque la prévention échoue.

Conformité et cadres du SSRF

Les cadres réglementaires et les normes de sécurité reconnaissent de plus en plus le SSRF comme une vulnérabilité critique nécessitant des contrôles et des procédures d'évaluation spécifiques. Les organisations doivent comprendre comment le SSRF s'inscrit dans les exigences de conformité et mettre en place des structures de gouvernance appropriées.

L'inclusion du SSRF dans le Top 10 2021 de l'OWASP à la position A10 en fait un contrôle de sécurité de base pour les applications web. Cette reconnaissance signifie que les évaluations de sécurité, les tests de pénétration et les revues de code doivent spécifiquement traiter les vulnérabilités du SSRF. Les organisations qui suivent les directives de l'OWASP doivent mettre en œuvre les techniques de prévention décrites dans leur documentation complète et tester régulièrement les vulnérabilités du SSRF.

MITRE ATT&CK associe le SSRF à plusieurs techniques, fournissant des conseils en matière de détection et de chasse aux menaces. La technique T1190 (Exploit Public-Facing Application) couvre l'accès initial via les vulnérabilités du SSRF, tandis que la technique T1552.005Cloud Instance Metadata API) traite spécifiquement de l'exploitation des services de métadonnées. Ces correspondances aident les équipes de sécurité à aligner les défenses SSRF sur des stratégies plus larges de détection des menaces et à comprendre les techniques des attaquants.

La norme CWE-918 classe officiellement le SSRF dans l'énumération des faiblesses communes (Common Weakness Enumeration), fournissant ainsi une référence normalisée pour les systèmes de gestion des vulnérabilités. CAPEC-664 détaille le schéma d'attaque, aidant les professionnels de la sécurité à comprendre les techniques d'exploitation et à développer des contre-mesures appropriées. Ces classifications garantissent la cohérence des rapports sur les vulnérabilités et facilitent le partage des connaissances au sein de la communauté de la sécurité. Les solutions de conformité intègrent de plus en plus de contrôles spécifiques au SSRF pour répondre aux exigences réglementaires.

Approches modernes de la sécurité des SSRF

L'évolution des attaques SSRF exige des stratégies défensives tout aussi sophistiquées. Les organisations vont au-delà de la détection traditionnelle basée sur les signatures pour adopter l'analyse comportementale, l'apprentissage automatique et les capacités de réponse automatisée qui peuvent correspondre à la vitesse et à la sophistication des attaques modernes.

L'analyse comportementale alimentée par l'IA représente un changement de paradigme dans la détection des SSRF. Au lieu de s'appuyer sur des modèles d'attaque connus, ces systèmes établissent des lignes de base du comportement normal des requêtes côté serveur et signalent les anomalies. Les modèles d'apprentissage automatique peuvent identifier des indicateurs subtils d'exploitation de SSRF, tels que des séquences de requêtes inhabituelles, des schémas temporels anormaux ou des connexions à des points d'extrémité internes précédemment non observés. L'augmentation de 452 % des attaques par SSRF a rendu impossible l'analyse manuelle à grande échelle, ce qui a conduit à l'adoption de systèmes de détection automatisés.

Les architectures à confiance zéro fournissent des défenses structurelles contre le SSRF en éliminant la confiance implicite entre les services. Chaque demande nécessite une authentification et une autorisation, quelle que soit l'origine du réseau. La microsegmentation garantit que même les attaques SSRF réussies ont un rayon d'action limité. Les implémentations de maillage de services comme Istio ou Consul appliquent ces principes au niveau de la couche réseau, rendant les connexions non autorisées immédiatement visibles et automatiquement bloquées.

Les tendances futures s'orientent vers une prévention proactive des SSRF grâce à des cadres sécurisés par défaut et à des pratiques d'infrastructure en tant que code. Les fournisseurs d'Cloud introduisent de nouvelles protections pour les services de métadonnées, notamment l'authentification obligatoire et les contrôles au niveau du réseau. Les cadres d'application comprennent de plus en plus de protections SSRF intégrées, faisant de la gestion sécurisée des URL la valeur par défaut plutôt qu'une couche de sécurité supplémentaire.

Comment Vectra AI conçoit la détection de SSRF

Vectra AI aborde la détection des SSRF sous l'angle de l'Attack Signal Intelligence™, en se concentrant sur les indicateurs comportementaux plutôt que sur la correspondance des signatures. La plateformeVectra AI met en corrélation les modèles de trafic réseau, les journaux d'audit du cloud et les comportements des applications pour identifier l'exploitation des SSRF en temps réel. En comprenant les schémas de communication normaux entre les services, la plateforme peut détecter les connexions anormales initiées par le serveur qui indiquent des attaques SSRF, même lorsque les attaquants utilisent des techniques d'évasion sophistiquées. Cette approche comportementale s'avère particulièrement efficace contre les vulnérabilités SSRF de type zero-day pour lesquelles il n'existe pas de signatures traditionnelles.

Conclusion

La hausse spectaculaire de 452 % des attaques SSRF entre 2023 et 2024 marque un tournant dans le paysage des menaces, sous l'effet de l'automatisation alimentée par l'IA et d'attaques sophistiquées. cybercriminels comme Cl0p, qui étendent leurs tactiques au-delà du déploiement traditionnel de ransomwares. Alors que les organisations s'efforcent de respecter la date limite du 27 octobre 2025 fixée par la CISA pour l'application des correctifs à Oracle EBS, la leçon générale est claire : la SSRF est passée d'une vulnérabilité obscure à une menace critique nécessitant une attention immédiate et des stratégies défensives complètes.

La convergence de l'adoption du cloud , des architectures microservices et du développement axé sur les API a créé un environnement dans lequel les vulnérabilités SSRF peuvent fournir des voies directes vers la compromission complète de l'infrastructure. Les services de métadonnées Cloud , conçus pour la commodité et la fonctionnalité, sont devenus des cibles de grande valeur que les attaquants exploitent au moyen de techniques de plus en plus sophistiquées. Les incidents impliquant Oracle EBS, Azure OpenAI et de nombreuses autres plateformes montrent qu'aucune organisation n'est à l'abri des risques liés aux SSRF.

Pour aller de l'avant, les équipes de sécurité doivent adopter une approche multicouche qui combine des contrôles préventifs, des capacités de détection et une préparation à la réponse aux incidents. L'adoption de l'IMDSv2, la mise en œuvre d'architectures de confiance zéro et le déploiement d'outils d'analyse comportementale représentent des investissements nécessaires à la défense contre les SSRF. L'IA continuant à abaisser les barrières d'exploitation des SSRF, les défenseurs doivent également adopter des technologies avancées pour maintenir la parité en matière de sécurité.

Pour les organisations qui cherchent à renforcer leurs défenses contre le SSRF, la voie à suivre nécessite à la fois des actions tactiques immédiates et des changements stratégiques à long terme. Apportez des correctifs aux vulnérabilités critiques, mettez en œuvre la segmentation du réseau, adoptez des contrôles de sécurité cloud et assurez-vous que vos opérations de sécurité peuvent détecter les attaques SSRF et y répondre. La question n'est pas de savoir si votre organisation sera confrontée à des tentatives de SSRF, mais si vous serez prêt lorsqu'elles se produiront.

Principes fondamentaux liés à la cybersécurité

Foire aux questions

Qu'est-ce qui différencie SSRF des autres vulnérabilités du web ?

SSRF exploite de manière unique la relation de confiance entre les serveurs et les ressources internes, transformant la fonctionnalité légitime du serveur en vecteur d'attaque. Contrairement au cross-site scripting (XSS) ou à l'injection SQL qui ciblent directement la logique de l'application, SSRF manipule les serveurs pour en faire les complices involontaires d'attaques contre l'infrastructure interne. La puissance de la vulnérabilité réside dans le contournement de la segmentation du réseau et des règles de pare-feu qui bloqueraient les attaques externes directes. SSRF peut accéder à des services de métadonnées cloud , à des API internes et à des systèmes dorsaux qui sont invisibles et inaccessibles depuis l'internet. Cette nature serveur signifie que les protections côté client, telles que les politiques de sécurité du contenu ou le sandboxing du navigateur, n'offrent aucune défense. La surface d'attaque s'étend au-delà de l'application vulnérable et englobe l'ensemble du réseau interne et de l'infrastructure cloud accessibles depuis le serveur compromis.

Les attaques du SSRF peuvent-elles être complètement évitées ?

La prévention complète du SSRF reste un défi en raison du besoin légitime de récupération d'URL côté serveur dans les applications modernes. Toutefois, la mise en œuvre de stratégies de défense en profondeur peut réduire les risques à des niveaux acceptables. Les organisations devraient combiner plusieurs contrôles, notamment une validation stricte des entrées avec une liste d'autorisations d'URL, une segmentation du réseau pour limiter l'accès interne, des protections de services de métadonnées comme IMDSv2 et une surveillance comportementale pour la détection des anomalies. L'objectif n'est pas la perfection, mais plutôt de rendre l'exploitation du SSRF si difficile et si détectable que les attaquants se tournent vers des cibles plus faciles. Des évaluations régulières de la sécurité, l'analyse automatisée des vulnérabilités et les exercices de l'équipe rouge permettent d'identifier les lacunes dans les défenses SSRF. Les organisations doivent également maintenir des capacités de réponse aux incidents afin de détecter et de remédier rapidement aux tentatives de SSRF qui contournent les contrôles préventifs.

Pourquoi les environnements cloud sont-ils particulièrement vulnérables au SSRF ?

Les environnements Cloud sont confrontés à des risques élevés de SSRF en raison de leur dépendance fondamentale à l'égard des services de métadonnées pour la configuration des instances et la gestion des informations d'identification. Ces services, accessibles à des adresses prévisibles telles que 169.254.169.254, fournissent des identifiants IAM, des clés API et des données de configuration qui permettent aux ressources cloud fonctionner. Une attaque SSRF réussie peut récupérer ces informations d'identification, accordant aux attaquants les mêmes autorisations que l'instance compromise. La nature dynamique de l'infrastructure cloud signifie que les contrôles de réseau traditionnels s'avèrent souvent inadéquats. L'auto-scaling, la conteneurisation et les architectures sans serveur créent des ressources éphémères avec des contextes réseau variables. Les applications Cloud utilisent largement les API et les microservices, ce qui augmente le nombre de composants susceptibles de contenir des vulnérabilités SSRF. Le modèle de responsabilité partagée crée également une confusion quant à savoir qui doit mettre en œuvre les protections SSRF, ce qui entraîne des lacunes dans la couverture de sécurité.

Comment les organisations peuvent-elles détecter une exploitation active du SSRF ?

La détection de l'exploitation active d'un SSRF nécessite une surveillance complète de plusieurs sources de données. L'analyse du trafic réseau devrait mettre en évidence les connexions sortantes inhabituelles des serveurs d'application, en particulier vers des plages d'adresses IP internes, des points d'extrémité de métadonnées cloud ou des ports peu courants. Les journaux d'application peuvent révéler des paramètres URL contenant des adresses IP codées, des références à des hôtes locaux ou des URL de services de métadonnées. Les journaux d'audit du Cloud révèlent des appels d'API inhabituels, l'utilisation d'informations d'identification provenant de sources inattendues ou des schémas d'accès aux services de métadonnées. Les équipes de sécurité devraient mettre en œuvre des règles de détection pour les requêtes DNS vers des domaines internes à partir de serveurs d'application, les changements soudains dans le comportement du réseau du serveur et les réponses contenant des modèles d'informations d'identification ou des données de services internes. La corrélation entre ces indicateurs révèle souvent des chaînes d'attaques SSRF que les signaux individuels pourraient manquer. Les systèmes de détection automatisés utilisant l'apprentissage automatique peuvent identifier des schémas subtils que les analystes humains pourraient négliger.

Quelles sont les mesures immédiates à prendre après avoir découvert le SSRF ?

Lorsqu'elles découvrent des vulnérabilités du SSRF ou une exploitation active, les organisations doivent agir rapidement pour limiter les dommages potentiels. Tout d'abord, mettre en place des contrôles réseau d'urgence pour bloquer l'accès de l'application vulnérable aux ressources internes et aux services de métadonnées. Procéder immédiatement à la rotation de toutes les informations d'identification potentiellement accessibles via la vulnérabilité SSRF, y compris les informations d'identification IAM du cloud , les clés API et les jetons de compte de service. Examiner les journaux d'accès pour identifier les ressources internes auxquelles l'attaquant a pu accéder et rechercher des indicateurs de mouvement latéral ou d'exfiltration de données. Déployer des correctifs virtuels par le biais de règles WAF tout en développant des correctifs permanents. Procéder à une analyse médico-légale pour comprendre toute l'étendue de la compromission, car le SSRF sert souvent d'accès initial à des attaques plus vastes. Notifier les parties prenantes concernées, y compris les équipes de sécurité, les responsables de la conformité et les clients potentiellement affectés, en cas d'exposition des données.

Comment les attaques SSRF contournent-elles la validation des URL ?

Les attaquants utilisent de nombreuses techniques pour contourner les contrôles de validation des URL. L'encodage des URL masque les destinations malveillantes - %31%32%37%2e%30%2e%30%2e%31 décode 127.0.0.1 mais peut passer les filtres qui vérifient la présence de localhost. D'autres représentations IP, telles que le décimal (2130706433 pour 127.0.0.1) ou l'hexadécimal (0x7f000001), peuvent échapper au filtrage. Les attaques par rebinding DNS utilisent des domaines qui se résolvent initialement à des adresses IP légitimes, mais qui se transforment ensuite en adresses internes. Les attaques par analyseur différentiel exploitent les incohérences entre les contextes de validation et d'exécution. http://expected.com@evil.com peut valider le premier domaine mais se connecter au second. Les confusions de protocole utilisant des schémas moins connus tels que gopher:// ou dict:// peuvent contourner les filtres HTTP uniquement. Les attaquants peuvent également enchaîner plusieurs vulnérabilitésLes utilisateurs de l'Internet peuvent également utiliser le SSRF pour accéder à des services internes présentant des vulnérabilités supplémentaires. Ces techniques d'évasion mettent en évidence la raison pour laquelle l'inscription sur liste d'autorisation reste supérieure à l'inscription sur liste noire pour la validation des URL.

Quel rôle joue le SSRF dans les attaques de ransomware ?

Le SSRF est devenu un vecteur d'accès initial critique pour les opérations de ransomware, comme l'a démontré l'exploitation par Cl0p du CVE-2025-61882 d'Oracle EBS. Les groupes de ransomwares utilisent SSRF pour voler des identifiants cloud , ce qui leur permet d'accéder à des données sensibles et de les exfiltrer avant de déployer des charges utiles de chiffrement. La vulnérabilité offre des capacités de reconnaissance furtives, permettant aux attaquants de cartographier les réseaux internes et d'identifier des cibles de grande valeur sans déclencher les défenses périmétriques traditionnelles. L'accès du SSRF aux services de métadonnées cloud peut permettre de supprimer les sauvegardes, de modifier les configurations de sécurité ou de désactiver la journalisation - des actions qui maximisent la pression exercée par les rançongiciels. Le passage d'un accès initial traditionnel phishing à l'exploitation du SSRF représente une évolution tactique parmi les opérateurs de ransomware. Cette tendance menace tout particulièrement les organisations dotées d'applications Internet, car les vulnérabilités des SSRF peuvent être identifiées et exploitées par le biais d'une analyse automatisée.

La SSRF conduit-elle à l'exploitation cloud ?

Oui. Le SSRF est l'un des moyens les plus courants utilisés par les pirates pour accéder aux services cloud . Lorsqu'un serveur vulnérable peut être contraint d'effectuer des requêtes internes, les pirates peuvent récupérer des identifiants, des jetons et des données de configuration à partir de points de terminaison de métadonnées qui ne sont pas directement accessibles depuis Internet. Cela permet au SSRF de passer d'une vulnérabilité Web à une compromission totale cloud .

Pourquoi le SSRF est-il plus dangereux que les autres vulnérabilités Web ?

Le SSRF est particulièrement dangereux, car il exploite l'identité d'un serveur de confiance plutôt que l'interaction de l'utilisateur. Contrairement aux vulnérabilités qui exposent une seule application, le SSRF permet aux attaquants de s'introduire dans les réseaux internes, les plans cloud et les services de métadonnées. Cela fait du SSRF une vulnérabilité passerelle qui permet souvent l'escalade des privilèges, les mouvements latéraux et le déploiement de ransomware.

La SSRF est-elle généralement une technique d'accès initial ou post-compromission ?

Le SSRF est le plus souvent utilisé comme technique d'accès initiale permettant une compromission plus profonde. Les attaquants exploitent le SSRF pour recueillir des informations internes, voler cloud et cartographier les services internes. Une fois l'accès établi, le SSRF est souvent associé à des mouvements latéraux, à l'utilisation abusive d'identifiants ou au déploiement de ransomware.