En décembre 2025, la CISA, le FBI, la NSA et plusieurs partenaires internationaux ont publié un avis conjoint avertissant que des groupes de hacktivistes pro-russes menaient des cyberattaques opportunistes contre des organisations d'infrastructures critiques dans le monde entier. Le rapport se concentre sur les attaques contre les technologies opérationnelles et les systèmes de contrôle industriels, notamment dans les domaines de l'eau, de l'énergie et de la production alimentaire.

Ce qui rend cet avis particulièrement important, ce n'est pas la sophistication des attaquants. Le rapport indique clairement que ces groupes s'appuient sur des techniques basiques et largement disponibles et qu'ils manquent souvent d'expertise technique ou d'ingénierie approfondie. Malgré cela, ils parviennent néanmoins à perturber les opérations, à imposer des interventions manuelles et, dans certains cas, à causer des dommages physiques.

En bref : ce rapport souligne que le véritable problème ne réside pas dans les exploits sophistiqués, mais dans les systèmes exposés, l'authentification faible et le manque de visibilité sur la manière dont les accès légitimes sont détournés.

Comment les attentats se sont déroulés

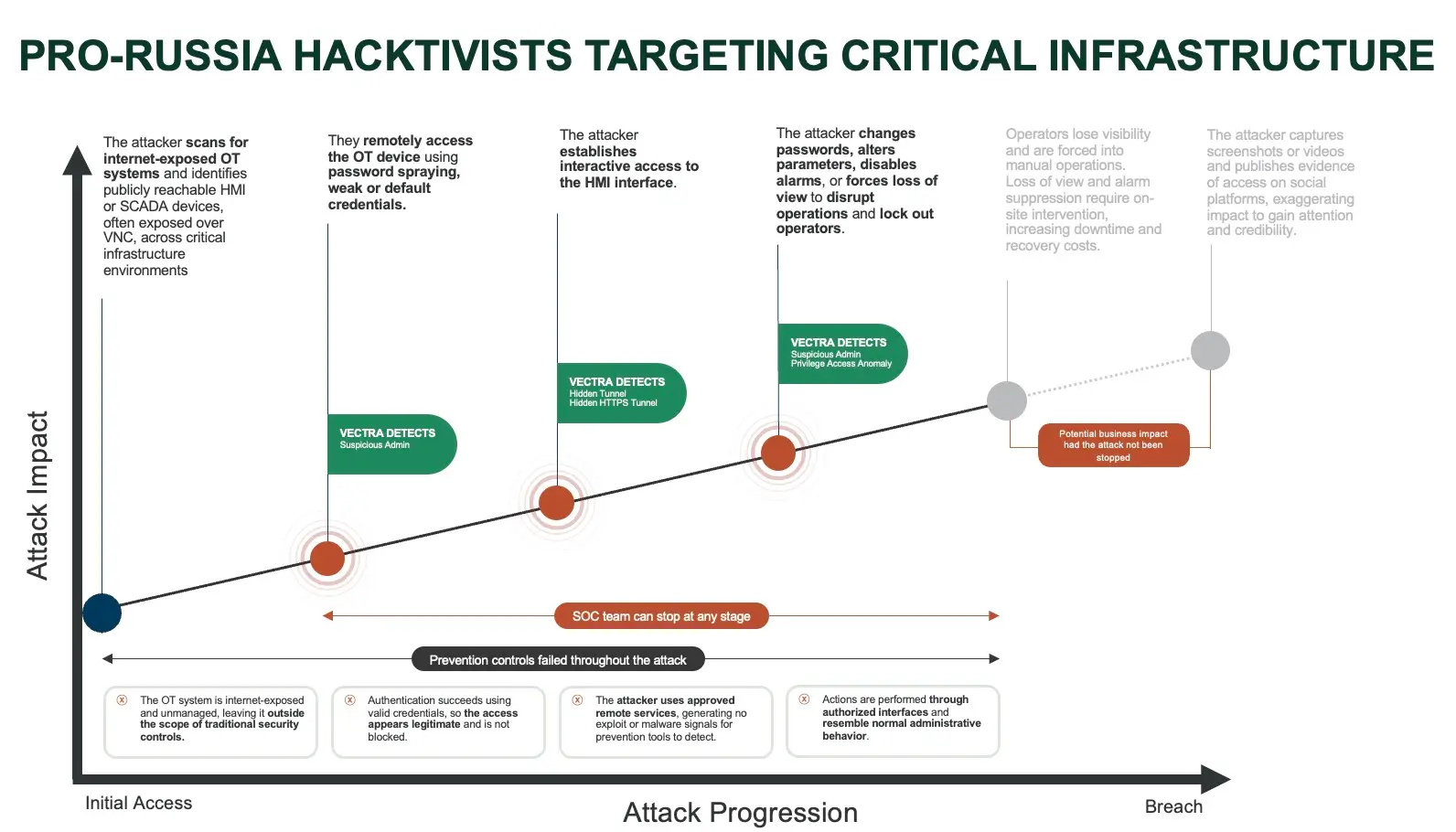

Selon le rapport, les groupes de hacktivistes pro-russes suivent un modèle d'attaque reproductible et peu coûteux qui peut être exécuté à l'échelle d'Internet.

Les attaques suivent une séquence cohérente :

- Recherchez sur Internet les appareils exposés liés à l'OT, en particulier les systèmes HMI ou SCADA accessibles via VNC.

- Identifier les authentifications faibles , par défaut ou manquantes

- Obtenir un accès à distance à l'aide de services à distance légitimes

- Interagir directement avec les interfaces HMI ou SCADA

- Modifier les paramètres , changer les identifiants, désactiver les alarmes ou forcer la perte de visibilité

- Capturez des captures d'écran ou des vidéos à publier en ligne et revendiquez votre succès.

Cette activité ne repose pas sur malware ou l'exploitation de logiciels. L'authentification réussit. Les services à distance fonctionnent comme prévu. Les interfaces répondent normalement.

Une fois l'accès établi, les pirates effectuent des actions manuelles visant à perturber les opérations ou à supprimer la visibilité des opérateurs. Ces actions consistent notamment à modifier les identifiants pour bloquer les opérateurs, à modifier les paramètres et les points de consigne, à supprimer les alarmes ou à forcer les systèmes à passer dans des états qui nécessitent une intervention manuelle sur site. Tout au long de l'intrusion, les pirates enregistrent souvent des écrans ou capturent des captures d'écran afin de rendre public leur accès et d'exagérer l'impact sur les réseaux sociaux.

Bien que le rapport souligne que les pirates exagèrent souvent la gravité de leurs actes, les organisations victimes signalent néanmoins des conséquences opérationnelles réelles, notamment des temps d'arrêt, des coûts de main-d'œuvre et des efforts de récupération.

L'avis révèle une lacune dans la détection

Le rapport ne se contente pas de documenter les techniques d'attaque. Il met en évidence un défi fondamental en matière de détection.

Ces intrusions s'appuient sur des mécanismes d'accès légitimes tels que VNC, des identifiants valides et des interfaces système interactives. Il n' y a pas de chaîne d'exploitation ni de violation manifeste des politiques jusqu'à ce que l'impact soit déjà visible.

Du point de vue de nombreux outils de sécurité traditionnels, cette activité semble normale. L'authentification réussit. Le trafic réseau suit les chemins autorisés. Les systèmes se comportent comme prévu.

L'avis souligne en fin de compte que la réduction de l'exposition, bien que nécessaire, n'est pas suffisante en soi. Les équipes de sécurité doivent également être en mesure de détecter lorsque des accès apparemment légitimes sont utilisés à des fins illégitimes. Cette lacune en matière de détection est la raison pour laquelle ces attaques continuent de réussir.

Ce que Vectra détecte dans cette attaque

L'anatomie de l'attaque ci-dessous illustre pourquoi ces intrusions sont si efficaces. À chaque étape, l'attaquant agit de manière apparemment normale. Les contrôles de prévention ne échouent pas parce qu'ils sont mal configurés. Ils échouent parce qu'il n'y a rien de manifestement malveillant à bloquer.

C'est là qu'intervient la Vectra AI devient pertinente.

Vectra AI sur la détection comportementale dans l'ensemble de votre environnement hybride ( y compris l'identité, Cloud, le réseau, l'IoT/OT), permettant aux équipes de sécurité de voir quand un accès qui semble légitime commence à se comporter comme une attaque.

Accès anticipé : détection des comportements administratifs à risque

Lorsque l'attaquant accède à un appareil OT exposé à l'aide d'une attaque par pulvérisation de mots de passe ou d'identifiants par défaut, l'authentification aboutit. Du point de vue de la prévention, cela ressemble à une connexion valide.

Vectra AI cette étape en identifiant les comportements administratifs suspects, qui apparaissent lorsqu'une identité commence à accéder à des systèmes ou à des services d'une manière qui s'écarte de ses schémas établis, même lorsque les identifiants sont techniquement valides.

Cela permet aux équipes SOC d'avoir une bonne visibilité avant que l'impact opérationnel ne se fasse sentir.

Prise de contact et accès interactif : voir ce que les autres outils ne voient pas

Une fois l'accès interactif à l'interface HMI établi, l'attaquant opère entièrement via des services à distance approuvés. Il n'y a aucun exploit ni aucun malware détecter.

Vectra AI identifie les modèles d'interaction à distance anormaux, notamment l'utilisation inhabituelle de services à distance et de tunnels cryptés qui ne correspondent pas au comportement opérationnel normal.

Ceci est particulièrement important dans les environnements OT, où de nombreux systèmes ne sont pas gérés et ne peuvent pas exécuter endpoint .

Manipulation opérationnelle : identification de l'utilisation malveillante d'un accès légitime

Lorsque l'attaquant modifie les mots de passe, altère les paramètres, désactive les alarmes ou force la perte de visibilité, chaque action est exécutée via des interfaces autorisées. Prises individuellement, ces actions peuvent ressembler à des tâches administratives courantes.

Vectra AI met en corrélation les anomalies d'accès privilégié et les modèles de comportement perturbateurs, afin d'identifier les cas où une identité effectue soudainement des actions à fort impact qui ne correspondent pas à son rôle, à son timing ou à sa séquence de comportement habituels.

Plutôt que de se baser sur des événements isolés, Vectra AI les intentions en reliant les comportements tout au long de la progression de l'attaque.

Transformer la visibilité en action

L'avis indique clairement que les pirates peu qualifiés réussissent parce que les organisations manquent de visibilité sur la manière dont les accès légitimes sont détournés dans les environnements hybrides.

Dans ce scénario, Vectra AIpermet de détecter les utilisations abusives suffisamment tôt pour que les équipes SOC puissent intervenir, contenir l'activité et empêcher la perturbation de s'aggraver.

Si vous souhaitez comprendre comment ces attaques pourraient se manifester dans votre propre environnement et comment une détection précoce peut changer la donne, contactez-nous pour planifier une évaluation gratuite de votre sécurité.